На промышленном предприятии для обеспечения функциональной работы сети необходимо использовать резервное копирование. Для этого необходимо перед началом работы сохранить ценные данные (документы, рабочий стол, файлы).

Также для защиты сети от всевозможных вирусных атак используют антивирусное ПО. Оно бывает и бесплатным. На предприятии используют антивирусное ПО Eset NOD32. При обновлении баз используется ряд серверов-зеркал, при этом также возможно создание внутрисетевого зеркала обновлений, что приводит к снижению нагрузки на интернет-канал. Наравне с базами вирусов NOD32 использует эвристические методы, что может приводить к лучшему обнаружению ещё неизвестных вирусов.

Также на предприятии применяют программу RADMIN, с помощью которой можно удалённо подключаться к компьютерам пользователей для того, чтобы решать системные задачи (такие как: подключить принтер в сеть, настроить Outlook, проконсультировать пользователя).

Https-расширение протокола HTTP для поддержки шифрования в целях повышения безопасности. Данные в протоколе HTTPS передаются поверх криптографических протоколов SSL или TSL. Для HTTPS по умолчанию используется TCP-порт 443.

На промышленном предприятии для защиты информации будут использоваться следующие программные средства:

· Proxy-сервер.

· Антивирусное ПО.

· Сопровождение документов электронной цифровой подписью и сертификатом.

· SSL.

Proxy используется как сервер, ограничивающий внешнюю сеть от внутренней. Другими словами компьютеры, подключённые к локальной внутренней заводской сети не доступны во внешней, т.е происходит своего рода изоляция внутренней сети от внешней.

На промышленном предприятии Proxy-серверы применяются для следующих целей:

· обеспечение доступа компьютеров локальной сети к сети Интернет;

· кэширование данных: если часто происходят обращения к одним и тем же внешним ресурсам для снижения нагрузки на канал во внешнюю сеть и ускорения получения клиентом запрошенной информации;

· сжатие данных: прокси-сервер загружает информацию из Интернета и передаёт информацию конечному пользователю в сжатом виде для экономии внешнего сетевого трафика клиента или внутреннего — организации, в которой установлен прокси-сервер;

· защита локальной сети от внешнего доступа: например, можно настроить прокси-сервер так, что локальные компьютеры будут обращаться к внешним ресурсам только через него, а внешние компьютеры не смогут обращаться к локальным вообще (они «видят» только прокси-сервер);

· ограничение доступа из локальной сети к внешней: например, можно запрещать доступ к определённым веб-сайтам, ограничивать использование интернета каким-то локальным пользователям, устанавливать квоты на трафик или полосу пропускания, фильтровать рекламу и вирусы;

· анонимизация доступа к различным ресурсам: прокси-сервер может скрывать сведения об источнике запроса или пользователе. В таком случае целевой сервер видит лишь информацию о прокси-сервере, например IP-адрес, но не имеет возможности определить истинный источник запроса;

Прокси-сервер, к которому может получить доступ любой пользователь сети интернет, называется открытым. На предприятии же прокси-сервер закрытого типа. Настройки производят только системные администраторы. Пользователи лишь используют предоставленный Интернет по своему назначению.

На промышленном предприятии используется антивирусное ПО для защиты ПК от несанкционированного доступа из сети Internet. Конечно, гарантии того, что какой-нибудь вирус не проникнет в заводскую сеть нету, но это хоть как-то обезопасит предприятие от вирусных атак. Необходимо тщательно следить за обновлением антивирусных баз сигнатур, так как в современном мире с учётом постоянного информационного прогресса совершенствуются и развиваются новые виды компьютерных вирусов. Предприятие использует антивирусное ПО Eset NOD32. Она проста в установке и настройке.

На промышленном предприятии при подписании договора необходимо использовать ЭЦП. Её практически невозможно подделать. Она является уникальной. ЭЦП — это реквизит электронного документа, полученный в результате криптографического преобразования информации с использованием закрытого ключа подписи и позволяющий проверить отсутствие искажения информации в электронном документе с момента формирования подписи, принадлежность подписи владельцу сертификата ключа подписи, а в случае успешной проверки подтвердить факт подписания электронного документа.

Широко применяемая в настоящее время технология электронной подписи основана на асимметричном шифровании с открытым ключом и опирается на следующие принципы:

· Можно сгенерировать пару очень больших чисел (открытый ключ и закрытый ключ) так, чтобы, зная открытый ключ, нельзя было вычислить закрытый ключ за разумный срок. Механизм генерации ключей строго определён и является общеизвестным. При этом каждому открытому ключу соответствует определённый закрытый ключ.

· Имеются надёжные методы шифрования, позволяющие зашифровать сообщение закрытым ключом так, чтобы расшифровать его можно было только открытым ключом. Механизм шифрования является общеизвестным.

· Если электронный документ поддается расшифровке с помощью открытого ключа, то можно быть уверенным, что он был зашифрован с помощью уникального закрытого ключа.

Однако шифровать весь документ было бы неудобно, поэтому шифруется только его хеш — небольшой объём данных, жёстко привязанный к документу с помощью математических преобразований и идентифицирующий его.

Шифрованный хеш и является электронной подписью. Все договора на промышленном предприятии проходят процедуру электронной подписи.

Для безопасной передачи данных предприятие использует протокол передачи данных SSL. SSL— криптографический протокол, который подразумевает более безопасную связь. Он использует асимметричную криптографию для аутентификации ключей обмена, симметричное шифрование для сохранения конфиденциальности, коды аутентификации сообщений для целостности сообщений.

Протокол SSL предоставляет «безопасный канал», который имеет три основных свойства:

· Канал является частным. Шифрование используется для всех сообщений после простого диалога, который служит для определения секретного ключа.

· Канал аутентифицирован. Серверная сторона диалога всегда аутентифицируется, а клиентская делает это опционально.

· Канал надёжен. Транспортировка сообщений включает в себя проверку целостности.

Преимуществом SSL является то, что он независим от прикладного протокола. Протоколы приложений (HTTP, FTP, TELNET и т. д.) могут работать поверх протокола SSL совершенно прозрачно, то есть SSL может согласовывать алгоритм шифрования и ключ сессии, а также аутентифицировать сервер до того, как приложение примет или передаст первый байт сообщения.

SSL использует среду с несколькими слоями, что обеспечивает безопасность обмена информацией. Конфиденциальность общения присутствует за счет того, что безопасное соединение открыто только целевым пользователям. Таким образом данные на промышленном предприятии передаются по защищённым каналам.

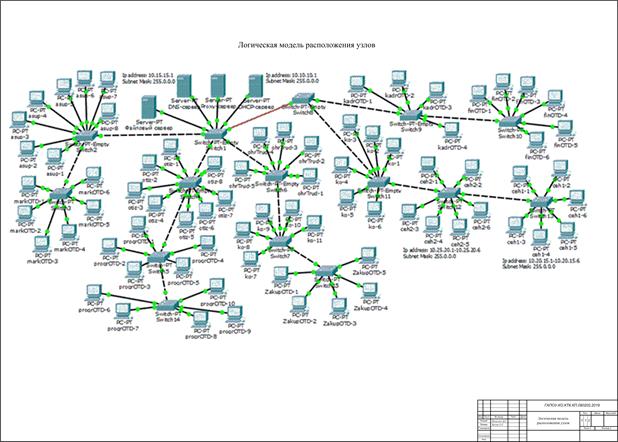

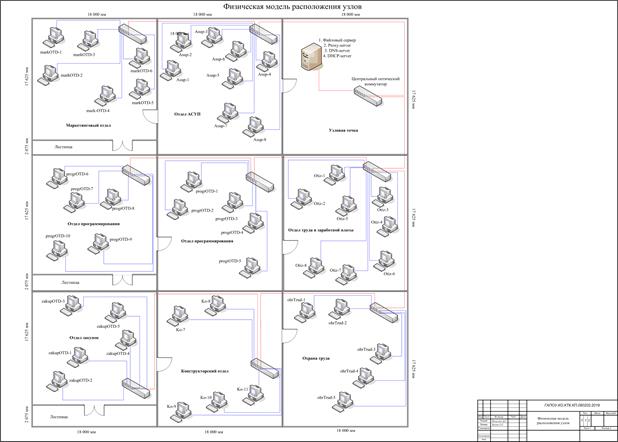

Модель сети

После проектирования структурированной кабельной системы была получена логическая модель сети, изображённая на рисунках 2.10.1, а также на рисунке 2.10.2, где изображена физическая модель сети.

«Рисунок 2.10.1-Логическое расположение»

Данный рисунок наглядно показывает взаимодействие узлов сети(ПК) с сетевым оборудованием.

«Рисунок 2.10.2-Физическое расположение»

На данном рисунке наглядно изображено расположение всех узлов в центральном здании.

2020-06-29

2020-06-29 151

151