международные стандарты

• ISO 15408-99, ISO 17799-2000

национальные стандарты

• BS 7799, BSI

иные стандарты

• COBIT, SAC, COSO и др.

Государственный стандарт РФ

• ГОСТ Р ИСО/МЭК 15408-1-2002

• ГОСТ Р ИСО/МЭК 17799-2005

Практические подходы к аудиту ИБ

34. анализ требований к системе ИБ: проверка соблюдения на практике некоторых общих требований обеспечения ИБ

35. инструментальные проверки состояния ИБ организации

36. анализ информационных рисков организации

Выбор показателей эффективности системы ИБ

Два способа:

· определение минимального набора необходимых для защиты информации функций, соответствующих конкретному классу защищенности (РД ГТК РФ)

· определение профиля защиты, учитывающего особенности решения задач защиты информации на предприятии (ISO 15408, ISO 17799)

Интегрированный подход

37. организационно-правовой аспект,

38. учет технических каналов утечки,

39. анализ систем управления доступом пользователей к СВТ,

40. программно-аппаратная составляющая

41. и т.д.

Инструментальные проверки (ИП)

Проверка на соответствие заявленным целям и задачам политики безопасности нижнего технического уровня обеспечения ИБ

Три этапа проведения ИП:

42. Анализ структуры АИС

43. Внутренний аудит

44. Внешний аудит

Анализ структуры АИС

Анализ и инвентаризация информационных ресурсов:

45. перечень сведений, составляющих коммерческую или служебную тайну;

46. информационные потоки, структура и состав АИС;

47. категорирование ресурсов, подлежащих защите

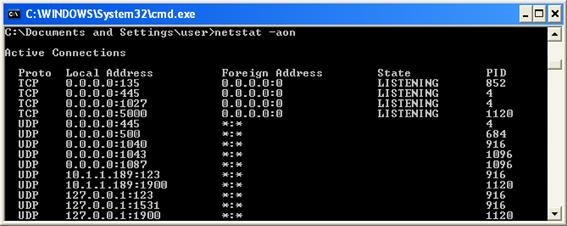

Инвентаризация сетевых ресурсов

48. IP-адреса сетевых узлов и подсетей;

49. открытые TCP- и UDP-порты на обнаруженных узлах;

50. версии ОС и сетевых сервисов, работающих на обнаруженных сетевых узлах

Утилита netstat –aon

Внутренний аудит АИС

Средства защиты ПК

• возможность отключения программно-аппаратных систем защиты при физическом доступе к выключенным станциям;

• использование и надежность встроенных средств парольной защиты BIOS

Состояние антивирусной защиты

• наличие в АИС вредоносных программ,

• возможность их внедрения через машинные носители, сеть Интернет

Настройки операционных систем

• наличие требуемых настроек безопасности, специфичных для различных ОС

Парольная защита в ОС

• получение файлов с зашифрованными паролями и их последующего дешифрования;

• подключение с пустыми паролями,

• подбор паролей, в том числе, по сети

Система разграничения доступа пользователей АИС к её ресурсам

51. формирование матрицы доступа;

52. анализ дублирования и избыточности в предоставлении прав доступа;

53. определение наиболее осведомленных пользователей и уровней защищенности конкретных ресурсов;

54. оптимальность формирования рабочих групп

Сетевая инфраструктура

55. возможность подключения к сетевому оборудованию для получения конфиденциальной информации путем перехвата и анализа сетевого трафика;

56. настройки сетевых протоколов и служб

Аудит событий безопасности

· настройка и реализация политики аудита

Прикладное программное обеспечение

· надежность элементов защиты используемых АРМ;

· возможные каналы утечки информации;

· анализ версий используемого программного обеспечения на наличие уязвимых мест

Системы защиты информации

57. надежность и функциональность используемых СЗИ;

58. наличие уязвимых мест в защите;

59. настройка СЗИ

Внешний аудит. Средства активного аудита

2020-08-05

2020-08-05 213

213