Сегодня тяжело представить себе какой-либо род деятельности человека, не связанный с цифровыми технологиями. Корпоративные компьютерные сети играют ключевую роль в деятельности практически всех организаций. Большинство корпоративных сетей подключено к глобальной сети Интернет. На ранней стадии своего развития сеть Интернет, созданная в рамках оборонного проекта DARPA, объединяла небольшое число компьютерных систем, управляемых людьми, доверявшими друг другу. Сейчас количество подключенных к глобальной сети устройств уже исчисляется миллиардами и продолжает активно расти - к 2025 году прогнозируется 30 млрд, подкаченных устройств. При этом около 95% населения Земли уже имеет доступ к мобильным сетям. Растет и количество трафика, генерируемого каждым жителем планеты. В связи с этим всё серьёзнее становится угроза внешнего вмешательства в процессы нормального функционирования ключевых инфраструктурных сетей и несанкционированного воздействия на них со стороны злоумышленников - так называемых “хакеров”.

В основе функционирования глобальной сети Internet и большинства корпоративных сетей лежат стандарты TCP/IP. Множество различных задач в большинстве ключевых отраслей человеческой деятельности сегодня решается с использованием этого набора сетевых протоколов. Огромная масса приложений реализована на основе браузерных технологий и web-based API. Массовую популярность получили технологии передачи голоса и видео поверх IP (Voice over IP, VoIP), системы мгновенных сообщений, телеметрии, глобального позиционирования, мобильного доступа. Для объединения филиалов и доступа удаленных сотрудников к корпоративным информационным ресурсам очень широко применяются виртуальные частные сети. Облачные технологии, еще не так давно бывшие экзотикой, сейчас стали необходимостью в большинстве деловых сфер. Электронная торговля и финансы являются естественной частью жизни большинства людей.

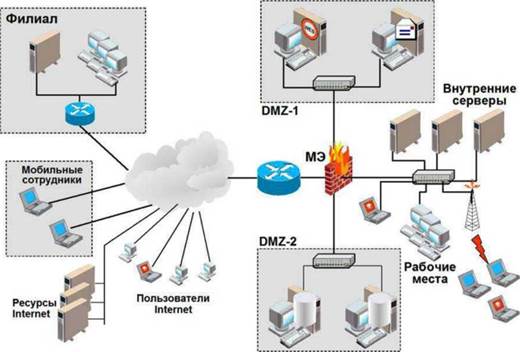

Типичная конфигурация корпоративной сети представлена на рис. 1.1.

Рис. 1.1. Типичная конфигурация сети организации

Подключаясь к сетям общего пользования, организация преследует определённые цели и пытается эффективно решить следующие задачи:

• обеспечить внутренним пользователям доступ к внешним ресурсам. Это, в первую очередь, Web - ресурсы, файловые архивы, социальные сети и т.п.;

• предоставить доступ пользователям из внешней сети к некоторым внутренним ресурсам (корпоративному WEB - серверу, FTP - серверу и т.д.);

• обеспечить взаимодействие с удалёнными филиалами и отделениями;

• организовать доступ к ресурсам внутренней сети мобильных пользователей.

Решая перечисленные задачи, организация сталкивается с рядом проблем, связанных с безопасностью. Например, предоставление доступа к внутренним ресурсам порождает угрозу внешних вторжений, имеющих целью получение конфиденциальной информации или выведение из строя узлов внутренней сети. При взаимодействии с удалёнными филиалами и мобильными пользователями по открытым каналам возникает угроза перехвата передаваемой информации. Дополнительные сложности при обеспечении безопасности вносит интеграция с сетевой инфраструктурой мобильных технологий. Появление беспроводных сетей делает периметр сети всё более и более «размытым».

Уровни информационной инфраструктуры корпоративной сети

| ПОЛЬЗОВАТЕЛИ | |

| -Ц|!| | |

| ПРИЛОЖЕНИЯ | |

| — | СУБД |

| ___ | ОС |

| СЕТЕВЫЕ СЛУЖБЫ |

|

|

|

Обсуждение вопросов безопасности информационных технологий невозможно без понимания того, что (кого), от чего (от кого), почему (зачем) и как (в какой степени и какими средствами) надо защищать. В рамках данного курса в качестве объекта защиты рассматривается корпоративная информационная система (корпоративная сеть). Корпоративная сеть может рассматриваться как сложная система, состоящая из нескольких взаимодействующих уровней или слоёв [2]. Та

|

кой подход (рис. 1.2) очень удобен именно для рассмотрения вопросов безопасности, поскольку позволяет учесть не только сетевое взаимодействие, но и другие составляющие (приложения, операционные системы и т. д.).

К уровню сетевых служб или сетевого взаимодействия относятся сетевые технологии и протоколы (Ethernet, Х25, ATM, TCP/IP), каждый из которых имеет свои особенности, уязвимости и связанные с ними возможные атаки. Этот уровень является основой всей информационной инфраструктуры, в рамках данного курса он, собственно, и рассматривается.

К уровню операционных систем (ОС) относятся используемые в корпоративной сети операционные системы (Windows, UNIX и т. д.). На этом уровне рассматриваются особенности реализации того или иного механизма (протокола, службы) в различных ОС. Этот слой является основой для работы различных приложений.

Уровень систем управления базами данных (СУБД) рассматривается отдельно, т.к. это, как правило, неотъемлемая часть любой корпоративной сети, предназначенная для хранения в упорядоченном виде основной корпоративной информации. Кроме того, СУБД по своей сложности вполне сравнимы с операционными системами, что предполагает их выделение в виде отдельного уровня.

Следующий уровень - это всевозможные приложения, используемые в корпоративной сети. Это может быть программное обеспечение Web-серверов, различные офисные приложения, браузеры и т.п. В принципе, в прикладных программах и выражается главная задача корпоративной сети, именно они «видны» конечному пользователю, но для их успешной работы необходимы и нижележащие слои.

И, наконец, верхний уровень информационной инфраструктуры - пользователи и обслуживающий персонал. При обеспечении безопасности корпоративной сети немалую роль играют и организационные меры.

Приведённое деление на уровни позволяет реализовать на практике такие принципы построения систем обеспечения информационной безопасности, как системность и комплексность[1].

Например, системный подход к защите компьютерных систем предполагает необходимость учета всех взаимосвязанных, взаимодействующих и изменяющихся во времени элементов, условий и факторов, существенно значимых для понимания и решения проблемы обеспечения безопасности.

Комплексный подход, в свою очередь, предполагает согласованное применение разнородных мер, методов и средств при построении целостной системы защиты, перекрывающей все существенные каналы реализации угроз и не содержащей слабых мест на стыках отдельных ее компонентов.

В рамках данного курса подробно рассматривается только уровень сетевого взаимодействия.

Концепция глубокоэшелонированной защиты

В соответствии с данными уровнями и задача обеспечения информационной безопасности осуществляется поэтапно, согласно описанной модели. В первую очередь защищается сетевое взаимодействие, затем базовая операционная система и т.д. (рис. 1.3).

|

| Защищенные данные

| |||||||||

|

|

Рис. 1.3. Уровни информационной инфраструктуры и глубокоэшелонированная защита

Использование данного подхода на всех уровне к каждому из компонентов системы приводит к реализации концепции глубокоэшелонированной защиты (Defense in Depth). Например, современный сервер баз данных - это довольно сложное сетевое приложение, поддерживающие различные сетевые протоколы, широко использующее ресурсы операционной системы, имеющее специфические методы хранения и обработки данных, а так же инструменты администрирования. Защищая каждый из уровней информационной инфраструктуры сервера отдельно, мы снижаем возможное влияние уязвимостей на том или ином уровне.

|

Каждый из уровней защиты будет противодействовать атакам, и смягчать возможные последствия использования уязвимостей в реализации других уровней (рис. 1.4).

Например, если в реализации WEB-сервера найдена уязвимость, позволяющая злоумышленнику получить удаленную командную строку на сервере (уязвимость уровня приложения), то настроенная с учетом требований безопасности операционная система не даст ему воспользоваться этой уязвимостью. Злоумышленнику будет отказано в доступе к критичным данным и запрещено записывать информацию на жесткий диск. Он не сможет воспользоваться утилитами (ftp, компиляторы и т.д.) необходимыми для развития атаки. Настроенная с учетом требований безопасности сетевая инфраструктура заблокирует действия атакующего (соединение с удаленными серверами, доступ к другим серверам сети) и так же смягчит возможные последствия атаки. И, наконец, если система защищена на уровне пользователей - администратор вовремя обнаружит атаку и предпримет меры по её отражению и предотвращению возможных повторов атаки.

Так, например, WEB-серверы на основе Microsoft Internet Information Server, на которых не было установлено соответствующее обновление, однако были выполнены базовые рекомендации по настройке безопасности операционной системы, не были подверженные атакам червей CodeRed и Nimda.

3. Терминология. Угрозы, уязвимости и атаки. Классификация уязвимостей. Источники возникновения уязвимостей. Ошибки (особенности) проектирования

Далее приведены некоторые термины и определения, используемые в ходе изложения лекций.

Угроза - это потенциально возможное событие, явление или процесс, которое посредством воздействия на компоненты информационной системы может привести к нанесению ущерба.

Собственно, безопасность - это защищенность от возможного ущерба, наносимого при реализации этих опасностей (угроз).

Для полного представления взаимодействия угрозы и объекта защиты введем понятия источника угрозы и атаки.

Угроза безопасности объекта – возможное воздействие на объект, которое прямо или косвенно может нанести ущерб его безопасности.

Источник угрозы – это потенциальные антропогенные, техногенные или стихийные носители угрозы безопасности.

Уязвимость - это любая характеристика или свойство информационной системы, использование которой нарушителем может привести к реализации угрозы.

Уязвимыми являются буквально все основные структурно-функциональные элементы современных корпоративных информационных систем. В рамках данного курса основное внимание уделяется уязвимостям сетевых технологий и протоколов.

Уязвимость объекта – это присущие объекту причины, приводящие к нарушению безопасности информации на объекте.

Атака (нарушение безопасности или просто нарушение) - это любое действие нарушителя, которое приводит к реализации угрозы путём использования уязвимостей информационной системы.

Атака – это возможные последствия реализации угрозы при взаимодействии источника угрозы через имеющиеся уязвимости. Атака – это всегда пара «источник – уязвимость», реализующая угрозу и приводящая к ущербу.

Прокомментировать это можно следующим образом. При обмене данными по так называемым широковещательным сетям (сеть Ethernet - типичный представитель данной категории сетей) существует угроза их перехвата. Уязвимость, приводящая к реализации угрозы - особенность технологии Ethernet - использование общей среды передачи. Атака, использующая данную уязвимость - запуск сетевого анализатора.

В рамках данного курса подробно рассматриваются различные механизмы реализации сетевых атак.

Классификация уязвимостей

В настоящее время информация об уязвимостях упорядочена и размещена в нескольких крупных, регулярно обновляемых, базах и каталогах. Как правило, информация об уязвимости включает в себя:

• Уникальный идентификатор (зависящий от базы или каталога)

• Краткое описание

• Затронутые продукты и версии

• Подробное описание

• Варианты использования уязвимости

• Способы устранения уязвимости

• Ссылки на другие источники информации

• Степень риска

Уязвимости можно классифицировать по различным критериям, например, по причинам возникновения или по степени риска. Далее приведён ряд примеров.

Источники возникновения уязвимостей. Ошибки (особенности) проектирования

Часть уязвимостей может возникнуть на этапе проектирования системы. Например, значительная часть сервисов прикладного уровня в стеке TCP/IP не предполагает защиты передаваемых данных.

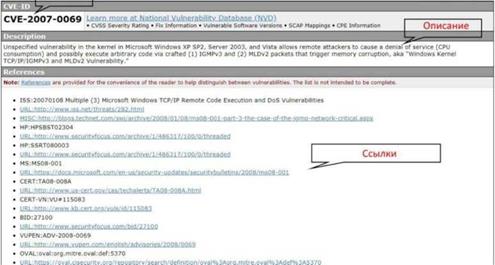

| CVE-ID | |

| CVE-1999-0619 (under review) | Learn more at National Vulnerability Database fNVD4) |

| • Severity Rating ♦ Fix Information • Vulnerable Software Versions • SCAP Mappings | |

| Description | |

| The Telnet service is running.

|

References

Note: References are provided for the convenience of the reader to help distinguish between vulnerabilities. The list is not intended to be complete.

Status

Candidate This CVE Identifier has "Candidate" status and must be reviewed and

accepted by the CVE Editorial Board before it can be updated to official "Entry" status on the CVE List. It may be modified or even rejected in the future.

Рис. 1.5 Пример уязвимости проектирования из каталога CVE

В приведённом примере упомянут сервис TELNET, использование которого создаёт угрозу перехвата критичных данных, в частности, имя пользователя и пароль передаются по сети в открытом виде. Уязвимости, причина которых - ошибки проектирования, очень сложно устранить, часто приходится отказываться от использования уязвимой технологии или протокола.

Ошибки реализации

Значительная часть уязвимостей возникает на этапе реализации (программирования). К таким уязвимостям относятся, например, ошибки реализации стека.

TCP/IP, приводящие к различным последствиям, в том числе к отказу в обслуживании или получению полного контроля над объектом атаки.

|

Рис. 1.6 Пример уязвимости реализации

В приведённом примере упомянута критичная уязвимость в реализации стека TCP/IP в ОС Windows XP SP2, Server 2003, Vista, позволяющая вызвать ситуацию отказа в обслуживании.

Ошибки обслуживания

И, наконец, уязвимости могут быть следствием ошибок, допущенных в процессе эксплуатации информационной системы. Сюда относятся неверное конфигурирование операционных систем, протоколов и служб, использование конфигураций по умолчанию и др.

|

Рис. 1.7. Пример уязвимости настройки

В приведённом примере упомянут ряд версий MS SQL Server, для которых в ходе установки назначается пустой пароль учётной записи “sa”.

Классификация уязвимостей по степени риска

Часто уязвимость характеризуют степенью опасности (критичности). Информация о степени риска, связанной с той или иной уязвимостью в компьютерной системе являются важным параметром для выполнения ряда повседневных задач специалиста по информационной безопасности. На основе этих данных проводится анализ рисков, связанной с уязвимостью в конкретной сети или информационной системе, и соответственно - принимается решение о целесообразности и оперативности устранения проблемы. Существует несколько вариантов оценки степени риска уязвимости.

Простейший подход - «высокий, средний, низкий»

Разумеется, самый простой вариант - использование так называемой «светофорной» модели оценки, где степень риска имеет три различных значения - высокая, средняя и низкая. Такой подход, используется, например, в известной базе уязви-мостей XForce. Например, упомянутой выше уязвимости реализации стека ТСР/ТР в ряде ОС семейства Windows присвоена максимальная (высокая) степень риска.

Address [http://xforce. iss.net/xforce/xfdb/39452

TACT INVESTOR RELATIONS

This site is best experienced with a JavaScript enabled browser. Either your browser does not support JavaScript or JavaScript is turned off. You will need to use our site index to navigate our web site. If you encounter any problems please contact the Webmaster.

This site is best experienced with a JavaScript enabled browser. Either your browser does not support JavaScript or JavaScript is turned off. You will need to use our site index to navigate our web site. If you encounter any problems please contact the Webmaster.

Home > Research > X-Force Database > X-Force Database Results

|  |  | |||

Microsoft Windows TCP/iP Source Specific Multicasting (SSM) IGMPv3 buffer overflow

The Microsoft Windows ТСРЛР implementation is vulnerable to multiple buffer overflows in the Source Specific Multicasting (SSM) timers caused by improper handling of IGMPv3 packets. By sending a series of malformed IGMPv3 packets to a vulnerable host, a remote attacker could overflow a buffer and execute arbitrary code on the system.

При этом высокий уровень риска назначается уязвимостям, позволяющим атакующему сразу получить доступ к узлу с правами суперпользователя, а также уязвимостям, делающим возможным обход межсетевых экранов или иных средств защиты.

Средний уровень риска назначается уязвимостям, позволяющим атакующему получить информацию, которая с высокой степенью вероятности позволит впоследствии получить доступ к узлу. Сюда же относят уязвимости, приводящие к повышенному расходу ресурсов системы (так называемый «отказ в обслуживании»).

Наконец, низкий уровень риска связан с уязвимостями, позволяющими осуществлять сбор критической информации о системе.

«Количественный» подход - Common Vulnerability Scoring System (CVSS)

Более чёткие в числовом отношении принципы заложены в основу общей системы оценки уязвимостей Common Vulnerability Scoring System (CVSS)

Система CVSS предполагает разбиение характеристик уязвимости на три группы:

• базовые,

• временные,

• связанные со средой.

Для каждой из групп определен четкий набор параметров, имеющих предопредеенный набор возможных значений. В результате применения методики для каждой из групп получатся число в диапазоне от нуля до десяти. Подробное изучение данной модели выходит за рамки курса.

Получение информации по уязвимостям

Существует несколько крупных общедоступных баз данных, где можно найти информацию об известных обнаруженных уязвимостях. Это, например:

xforce.iss.net - компания IBM Internet Security Systems (IBM ISS);

www.kb.cert.org/vuls/ - база данных координационного центра CERT;

isc.sans.org/infocon.html - институт системного администрирования, сетевых технологий и защиты;

www.ciac.org/ciac/ - группа реагирования на инциденты в области компьютерной безопасности;

www.securityfocus.com/bid - информация об обнаруженных уязвимостях с подробными пояснениями;

www.securitylab.ru - русскоязычный источник информации об уязвимостях с подробным их описанием;

securityvulns.ru- русскоязычный источник с подробными аналитическими исследованиями жизненного цикла уязвимости.

Каталоги уязвимостей «CVE» и «NVD»

Перечисленные выше источники информации по уязвимостям используют свою систему обозначений и свой подход к описанию уязвимостей. Это делает их слабо совместимыми друг с другом и затрудняет анализ информации об уязвимостях, полученной из нескольких источников.

Следующие два источника информации по уязвимостям - это своего рода каталоги, содержащие стандартные обозначения и описания уязвимостей.

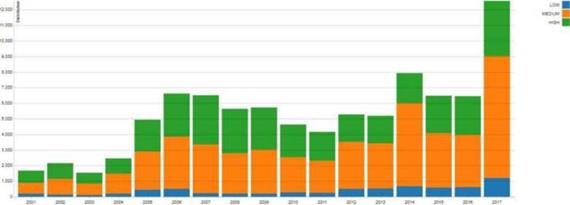

Common Vulnerabilities and Exposures (CVE, http://cve.mitre.org) - это словарь, содержащий стандартные обозначения и описания для известных уязвимостей IT- систем. Проект CVE представляет собой исчерпывающий список известных уязвимостей (по состоянию на январь 2015 года этот список содержал около 70000 записей).

CVE Entries are used In numerous cybersecurity products and services from around the world, Including the U.S. National Vulnerability Database (NVD).

Основное назначение проекта CVE - обеспечение совместимости различных баз данных уязвимостей и инструментов, использующих эти базы данных.

Вот пример записи в каталоге CVE для уже упоминавшейся выше уязвимости реализации стека TCP/IP в ряде ОС семейства Windows.

|

Нетрудно понять, что «разрядность» номера предполагает добавление в каталог не более 9999 уязвимостей в год. Если посмотреть статистику последних лет, видно, что этого уже не хватает.

Было принято решение о переходе на новый формат номера (с 1 января 2014 года). Новый формат предполагает переменную длину номера уязвимости.

Еще один каталог - это основанный Database (NVD).

Кроме каталога уязвимостей, указанный источник имеет много полезных дополнительных сервисов - поиск по различным критериям, так называемые «check- листы» для разных программных продуктов, а также количественную оценку степени риска уязвимостей по методике CVSS.

4. Механизмы реализации сетевых атак

Что касается сетевых атак, то, как и следовало ожидать, здесь нет такой чёткой картины, как с уязвимостями.

Далее приводится наиболее интересный вариант их классификации - по механизмам реализации.

Пассивное прослушивание. Механизм, при котором со стороны нарушителя не производится каких-либо активных действий (например, в сеть вообще не передаётся какой-либо трафик). Поэтому обнаружение таких атак - сложная задача. Пример: перехват трафика сетевого сегмента и последующий поиск в нём конфиденциальной информации. Кстати, один из методов сбора информации о сети (так называемый «passive fingerprinting») основан на анализе перехватываемого трафика. В этом случае цель - построить карту сети, сделать предположение о роли в сети отдельных узлов, определить установленные на них операционные системы.

Подозрительная активность. Этот механизм, как правило, используется для сбора информации о предполагаемом объекте атаки. Но, в отличие о предыдущего механизма, подразумевает какие-то действия со стороны нарушителя. Пример: сканирование портов (служб) объекта атаки, попытки определения операционной системы путём анализа стека TCP/IP, появление в сети нестандартных пакетов (нетипичный размер, неиспользуемый протокол и т. д.). Использование данного механизма в большинстве случаев легко может быть обнаружено.

Бесполезное расходование вычислительного ресурса. Для этого механизма характерно отсутствие уязвимости, послужившей причиной атаки (точнее говоря, причина здесь - особенность проектирования). Пример: исчерпание ресурсов атакуемого узла путём выполнения многократных подключений к нему с использованием ложного адреса отправителя. Часто этот механизм называют «отказ в обслуживании».

Нарушение навигации (создание ложных объектов и маршрутов). Изменение маршрута сетевых пакетов таким образом, чтобы они проходили через узел нарушителя, изменение соответствия информации различных уровней стека TCP/IP (DNS-имен и IP-адресов, МАС-адресов и IP-адресов и т.п.). Пример: ARPSpoofing (см. далее). К этой же группе относятся атаки «человек посередине».

Выведение из строя. Механизм, направленный на выключение какой-либо службы, вызов перезагрузки узла и т. п. В отличие от бесполезного расходования вычислительного ресурса, здесь основная причина - ошибки реализации (т. е. к выведению из строя приводят не многократные подключения, а посылка специальным образом построенного запроса). Пример: посылка запроса определённого типа на атакуемый узел, приводящая к отказу узла или работающей на нём службы (WinNuke и др.)

Запуск кода на объекте атаки. При использовании этого механизма на объекте атаки запускается программа (присутствующая в памяти или загруженная с диска). Пример: передача управления враждебной программе путём переполнения стека, выполнение вредоносного мобильного кода, встроенного в Web-страницу.

2020-09-24

2020-09-24 559

559