Одной из важных задач обеспечения защиты от несанкционированного доступа (НСД) является использование методов и средств, позволяющих одной (проверяющей) стороне убедиться в подлинности другой (проверяемой) стороны.

С каждым зарегистрированным в компьютерной системе субъектом (пользователем или процессом, действующим от имени пользователя) связана некоторая информация, однозначно идентифицирующая его. Это может быть число или строка символов. Эту информацию называют идентификатором субъекта. Если пользователь имеет идентификатор (ID), зарегистрированный в сети, он считается легальным (законным) пользователем; остальные пользователи относятся к нелегальным. Каждый раз, прежде чем получить доступ к ресурсам компьютерной системы, зарегистрированный пользователь должен пройти процесс первичного взаимодействия с компьютерной системой, который включает идентификацию и аутентификацию.

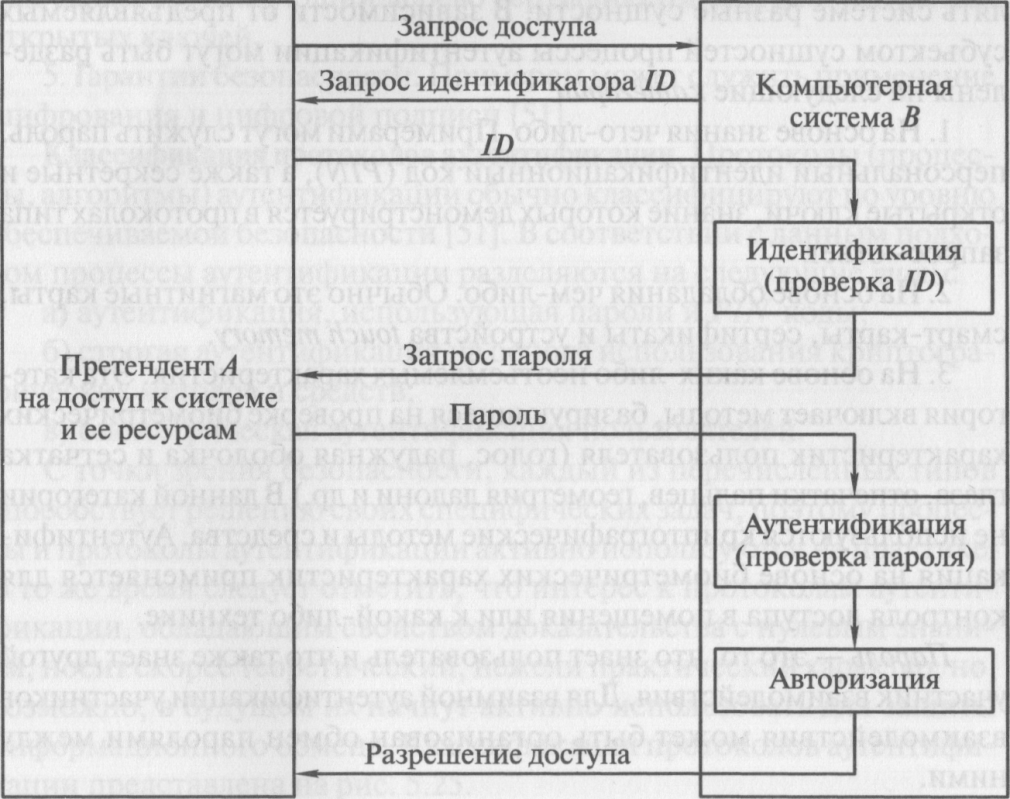

Идентификация – это процедура распознавания пользователя по его идентификатору (имени). Эта функция выполняется в первую очередь, когда пользователь делает попытку войти в сеть. Пользователь сообщает системе по ее запросу свой идентификатор, и система проверяет в своей базе данных его наличие.

Аутентификация – процедура проверки подлинности заявленного пользователя, процесса или устройства. Эта проверка позволяет достоверно убедиться, что пользователь (процесс или устройство) является именно тем, кем себя объявляет. При проведении аутентификации проверяющая сторона убеждается в подлинности проверяемой стороны, при этом проверяемая сторона тоже активно участвует в процессе обмена информацией. Обычно пользователь подтверждает свою идентификацию, вводя в систему уникальную, неизвестную другим пользователям информацию о себе (например, пароль).

Идентификация и аутентификация являются взаимосвязанными процессами распознавания и проверки подлинности субъектов (пользователей). Именно от них зависит последующее решение системы, можно ли разрешить доступ к ресурсам системы конкретному пользователю или процессу. Процесс идентификации и аутентификации показан на рис. 2.6.

Следует еще раз подчеркнуть, что данная процедура проводится после регистрации пользователя в системе, когда системе уже известен ID и пароль.

В соответствии со схемой рис. 2.6. после идентификации и аутентификации субъекта выполняется его авторизация.

Авторизация – процедура предоставления субъекту определенных полномочий и ресурсов в данной системе. Иными словами, авторизация устанавливает сферу действия субъекта и доступные ему ресурсы.

Рис. 2.6. Процесс идентификации и аутентификации

С процедурами идентификации, аутентификации и авторизации тесно связана процедура администрирования действий пользователя.

Администрирование – это регистрация действий пользователя в сети, включая его попытки доступа к ресурсам. Хотя эта учетная информация может быть использована для выписывания счета, с позиций безопасности она важна для обнаружения и анализа инцидентов, возникающих в вычислительной сети и соответствующего реагирования на них. Регистрация действий пользователя оформляется в виде записей в системном журнале.

Для подтверждения своей подлинности субъект может предъявлять системе разные сущности. В зависимости от предъявляемых субъектом сущностей процессы аутентификации могут быть разделены на следующие категории:

1. На основе знания чего-либо. Примерами могут служить пароль, персональный идентификационный код (PIN), а также секретные (закрытые) и открытые ключи, знание которых демонстрируется в протоколах типа запрос-ответ.

2. На основе обладания чем-либо. Обычно это магнитные карты, смарт-карты, цифровые сертификаты, устройства touch memory (контактная память).

3. На основе каких-либо Неотъемлемых характеристик. Эта категория включает методы, базирующиеся на проверке биометрических характеристик пользователя (голос, радужная оболочка и сетчатка глаза, отпечатки пальцев, геометрия ладони и др.) В данной категории не используются криптографические методы и средства. Аутентификация на основе биометрических характеристик применяется для контроля доступа в помещения или к какой-либо технике.

Рассмотрим некоторые понятия.

Пароль – это то, что знает пользователь и что также знает другой участник взаимодействия, например, оператор информационной системы или некоторый адресат. Для взаимной аутентификации участников взаимодействия может быть организован обмен паролями между ними.

Персональный идентификационный код PIN является испытанным способом аутентификации держателя магнитной карты и смарт-карты. Секретное значение PIN -кода должно быть известно только держателю карты, но оно известно также системе, с которой держатель карты взаимодействует.

Динамический (одноразовой) пароль – это пароль, который после одноразового применения никогда больше не используется.

В то же время необходимо предусмотреть, чтобы, так называемый, статический (многоразовый) пароль регулярно менял свое значение. Такой пароль можно характеризовать как изменяемый.

При сравнении и выборе протоколов (процессов, алгоритмов) аутентификации необходимо учитывать следующие характеристики:

1. Наличие взаимной аутентификации. Это свойство отражает необходимость обоюдной аутентификации между сторонами аутентификационного обмена.

2. Вычислительная эффективность. Количество операций, необходимых для выполнения протокола.

3. Коммуникационная эффективность. Данное свойство отражает количество сообщений и их длину, необходимую для осуществления аутентификации.

4. Наличие третьей стороны. Примером третьей стороны может служить доверенный сервер распределения симметричных ключей или сервер, реализующий реестр сертификатов для распределения открытых ключей.

5. Гарантии безопасности. Примером может служить применение шифрования и цифровой подписи.

Классификация протоколов аутентификации. Протоколы аутентификации обычно классифицируют по уровню обеспечиваемой безопасности. В соответствии с данным подходом процессы аутентификации разделяются на следующие типы.

а) аутентификация, использующая пароли и PIN -коды;

б) строгая аутентификация на основе использования криптографических методов и средств;

в) биометрическая аутентификация пользователей.

С точки зрения безопасности, каждый из перечисленных типов способствует решению своих специфических задач, поэтому процессы и протоколы аутентификации активно используются на практике. Классификация протоколов аутентификации представлена на рис. 2.7.

Отметим, что когда говорится об алгоритмах электронной подписи, то имеется в виду усиленная электронная подпись (в терминах Федерального закона «Об электронной подписи»). Простая электронная подпись базируется на паролях и кодах.

Методы простой аутентификации, использующие пароли и PIN-коды. Одной из распространенных схем аутентификации является простая аутентификация, которая основана на применении традиционных многоразовых и динамических (одноразовых) паролей. В большинстве защищенных компьютерных сетей доступ клиента к серверу разрешается по многоразовому паролю. Однако все чаще применяются более эффективные средства аутентификации, например, программные и аппаратные системы аутентификации на основе одноразовых паролей, смарт-карт, PIN- кодов и цифровых сертификатов.

Процедуру простой аутентификации пользователей в сети можно представить следующим образом. При попытке входа в сеть пользователь набирает на клавиатуре ПЭВМ свой идентификатор и пароль. Эти данные поступают для обработки на сервер аутентификации. В базе данных сервера по идентификатору пользователя находится соответствующая запись, из нее извлекается пароль и сравнивается с тем паролем, который ввел пользователь. Если они совпали, то аутентификация прошла успешно, пользователь получает легальный статус, а также права и ресурсы сети, которые определены для его статуса системой авторизации.

Передача идентификатора и пароля от пользователя к системе может проводиться в открытом и зашифрованном виде.

Рис. 2.7. Классификация протоколов аутентификации

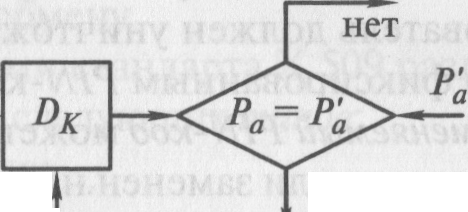

Схема простой аутентификации с использованием пароля показана на рис. 2.8.

Пользователь А Канал Сервер аутентификации

К K Да

Пароль подлинный

Рис. 2.8. Схема простой аутентификации с использованием пароля

Очевидно, что вариант аутентификации с передачей пароля пользователя в незашифрованном виде не гарантирует даже минимального уровня безопасности. Чтобы защитить пароль, его нужно зашифровать перед посылкой по незащищенному каналу. Для этого в схему включены средства шифрования Ек и расшифровывания DK, управляемые секретным ключом К. Проверка подлинности пользователя основана на сравнении присланного пользователем пароля Ра и исходного значения Р’а, хранящегося на сервере аутентификации. Если значения Ра и Р’а совпадают, то пароль Ра считается подлинным, а пользователь А – законным.

Наиболее распространенным методом аутентификации держателя пластиковой карты и смарт-карты является ввод секретного числа, которое обычно называют PIN- кодом. Защита PIN -кода карты является критичной для безопасности всей системы. Карты могут быть потеряны, украдены или подделаны. В таких случаях единственной контрмерой против несанкционированного доступа остается секретное значение PIN -кода. Вот почему открытая форма PIN должна быть известна только законному держателю карты. Очевидно, значение PIN нужно держать в секрете в течение всего срока действия карты.

Длина PIN- кода должна быть достаточно большой, чтобы минимизировать вероятность определения правильного PIN -кода методом проб и ошибок. С другой стороны, длина PIN -кода должна быть достаточно короткой, чтобы дать возможность держателям карт запомнить его значение. Согласно рекомендациям стандарта ISO 9564-1 длина PIN -кода должна содержать от 4 до 12 буквенно-цифровых символов. Однако в большинстве случаев ввод символов технически невозможен, поскольку доступна только цифровая клавиатура. Поэтому обычно PIN- код представляет собой 4 – 6-разрядное число, каждая цифра которого может принимать значение от 0 до 9.

Различают статические и изменяемые PIN -коды. Статический PIN-код не может быть изменен пользователем, поэтому пользователь должен надежно его хранить. Если он станет известен постороннему, пользователь должен уничтожить карту и получить новую карту с другим фиксированным PIN -кодом.

Простейшей атакой на PIN-код, помимо подглядывания через плечо за вводом его с клавиатуры, является угадывание его значения. Вероятность угадывания зависит от длины n угадываемого PIN- кода, от вида составляющих его символов, задаваемого параметром т (для цифрового кода т = 10, для буквенного – т = 32, для буквенно-цифрового – т = 42 и т.д.), от количества разрешенных попыток ввода i и выражается формулой:

Р= i/ тn (2.1)

Если PIN-код состоит из 4 десятичных цифр, а число разрешенных попыток ввода равно трем, т.е. n = 4, m = 10, i = 3, то вероятность угадывания правильного значения PIN- кода составит Р = 3/104 = 0,00003, или 0,03%.

Изменяемый PIN-код может быть изменен согласно пожеланиям пользователя, например, заменен на число, которое пользователю легче запомнить, или изменен согласно указанию оператора системы. Чаще всего оператор устанавливает срок действия пластиковой карты, а, следовательно, и PIN-кода.

Понятия динамического (одноразового) PIN-кода при использовании пластиковой карты не существует. Что касается динамического (одноразового) пароля, не привязанного к пластиковой карте, то возможный вариант его построения рассматривается на лабораторном занятии. Информационная система, к которой обращается пользователь, направляет ему встречный запрос. Ответ на этот запрос и представляет собой одноразовый пароль. Со стороны это можно рассматривать как участие пользователя в викторине, разгадывание им кроссворда и т.п. Зарегистрированный пользователь имеет возможность заранее ознакомиться с содержанием запросов. Недостаток такого подхода заключается в довольно большом времени, необходимом для доступа к системе. Достоинство – уменьшение вероятности утечки конфиденциальной информации.

Строгая аутентификация на основе использования криптографических методов и средств. Идея строгой аутентификации, реализуемая в криптографических протоколах, заключается в следующем. Проверяемая (доказывающая сторона) доказывает свою подлинность проверяющей стороне, демонстрируя знание некоторого секрета (например, некоторого ключа). Этот секрет может быть предварительно распределен безопасным способом между сторонами аутентификационного обмена (например, одна сторона знает секретный закрытый ключ, а другая – несекретный закрытый ключ). Доказательство знания секрета осуществляется с помощью специального алгоритма на основе использования криптографических методов и средств.

Без знания криптографии изучать строгую аутентификацию не имеет смысла, поэтому данный вопрос рассматривается ниже в подразделах 2.5.12 и 2.5.13.

Биометрическая аутентификация. Процедуры идентификации и аутентификации пользователя могут базироваться не только на секретной информации, которой обладает пользователь (пароль, персональный идентификатор, секретный ключ и т.п.). Привычные системы аутентификации не всегда удовлетворяют современным требованиям в области информационной безопасности, особенно если речь идет об ответственных приложениях (онлайновые финансовые приложения, доступ к удаленным базам данных и т.п.).

В последнее время все большее распространение получает биометрическая аутентификация пользователя, позволяющая уверенно аутентифицировать потенциального пользователя путем измерения физиологических параметров и характеристик человека, особенностей его поведения.

В качестве биометрических признаков, которые активно используются при аутентификации потенциального пользователя, можно выделить следующие:

а) отпечатки пальцев;

б) геометрическая форма кисти руки;

в) форма и размеры лица;

г) особенности голоса;

д) узор радужной оболочки и сетчатки глаз;

е) «клавиатурный почерк»;

ж) расположение зубов (стоматологическая матрица ротовой полости человека).

Аутентификация по отпечаткам пальцев. Большинство систем используют отпечаток одного пальца, который пользователь предоставляет системе. Дактилоскопическая система работает следующим образом. Сначала производится регистрация пользователя. Как правило, производится несколько вариантов сканирования в разных положениях пальца на сканере. Понятно, что образцы будут немного отличаться и требуется сформировать некоторый обобщенный образец, «паспорт». Результаты сохраняются в базе данных аутентификации. При аутентификации производится сравнение отсканированного отпечатка пальца с «паспортами», хранящимися в базе данных.

Задача формирования «паспорта», так же как и распознавания предъявляемого образца, является задачей распознавания образов. Для этого используются различные алгоритмы, являющиеся ноу-хау фирм-производителей подобных устройств.

Аутентификация по форме ладони. Данная аутентификация проводится сканерами формы ладони, обычно устанавливаемыми на стенах. Устройства считывания формы ладони создают объемное изображение ладони, измеряя длину пальцев, толщину и площадь поверхности ладони. Всего может выполняться до 100 измерений, которые преобразуются в двоичный код – образец для дальнейших сравнений. Этот образец может сохраняться в базе данных или в сканере ладони.

Аутентификация по лицу и голосу. Данные системы являются наиболее доступными из-за их дешевизны, поскольку большинство современных компьютеров имеют видео- и аудиосредства. Системы данного класса применяются при удаленной идентификации субъекта доступа в телекоммуникационных сетях.

В технологии сканирования черт лица используются особенности глаз, носа и губ. Далее проводятся некоторые математические алгоритмы для идентификации пользователя. Большая часть алгоритмов распознавания черт лица чувствительна к колебаниям освещения помещения. Изменения в положении в 15% между запрашиваемым изображением и изображением, которое находится в базе данных, напрямую сказываются на эффективности.

Системы аутентификации по голосу при записи образца и в процессе последующей идентификации опираются на такие уникальные для каждого человека особенности голоса, как высота, модуляция и частота звука. Эти показатели определяются характеристиками голосового тракта и уникальны для каждого человека.

Однако голос можно записать на пленку или другие носители. Поэтому для предотвращения подлога голоса в алгоритм аутентификации включается операция запроса отклика. Эта функция предлагает пользователю при входе в систему ответить на предварительно подготовленный и регулярно меняющийся запрос, например такой: «Повторите числа 0, 1, 5».

Системы аутентификации по голосу не обеспечивают достаточной точности, и их следует сочетать с другими биометрическими методами.

Системы аутентификации по узору радужной оболочки и сетчатки глаз. Эти системы можно разделить на два класса:

а) использующие рисунок радужной оболочки глаза;

б) использующие рисунок кровеносных сосудов сетчатки глаза.

Сетчатка человеческого глаза представляет собой уникальный объект для аутентификации. Рисунок кровеносных сосудов глазного дна отличается даже у близнецов. Поскольку вероятность повторения параметров радужной оболочки и сетчатки глаза имеет порядок 10– 78, такие системы являются наиболее надежными среди всех биометрических систем.

Системы аутентификации по клавиатурному почерку. Современные исследования показывают, что клавиатурный почерк пользователя обладает некоторой стабильностью, что позволяет достаточно однозначно идентифицировать пользователя, работающего с клавиатурой. Для этого, как правило, применяются статистические методы обработки исходных данных и формирования выходного вектора, являющегося идентификатором данного пользователя. В качестве исходных данных используют временные интервалы между нажатием клавиш на клавиатуре и время их удержания. При этом временные интервалы между нажатием клавиш характеризуют темп работы, а время удержания клавиш характеризует стиль работы с клавиатурой – резкий удар или плавное нажатие.

Однако существует ряд ограничений по применению клавиатурного способа идентификации на практике. Применение данного способа целесообразно только по отношению к пользователям с достаточно длительным опытом работы с компьютером и сформировавшимся почерком работы на клавиатуре, т.е. к программистам, секретарям и т.д. В противном случае вероятность неправильного опознания пользователя существенно возрастает и делает непригодным данный способ идентификации на практике.

Аутентификация по расположению зубов (стоматологической матрице) ротовой полости человека. Полость рта имеет генетическую детерминированность, напрямую связана с фенотипом человека и может быть использована для решения биометрических и диагностических задач в целях идентификации и верификации личности. Суть данного метода состоит в следующем. В начале формирования стоматологической матрицы проводится электронная санация ротовой полости. Процесс электронной санации аналогичен обычной стоматологической санации, в результате чего формируется цифровой код ротовой полости, состоящий из трех составных частей.

Первым кодируется прикус, который различается: 1 – ортогнатие, 2 – прогения, 3 – прямой, 4 – открытый, 5 – смешанный, 6 – глубокий. По этим результатам формируется первая часть цифрового кода.

Вторым результатом осмотра будет состояние зубов человека: кариес, пульпит, периодонтит, протез, разрушение и т.п., которое также кодируется для каждого зуба отдельно.

Третьим результатом кодирования предлагается считать смещение зуба от нулевой оси в диапазоне Δ/2, – Δ/2, где Δ – максимальное значение отклонения зуба, идентифицируемого от оси при первоначальной санации.

Созданная таким образом база зубов пользователей в цифровом виде является эталонной для сравнения заявляемого пользователя при аутентификации. Данные системы в настоящее время только еще проходят теоретическую проработку.

Существенное значение для обеспечения защиты информационной системы от НСД является выбор алгоритма процедуры для регистрации пользователя ИС, в которую встроены формирование значений идентификатора и пароля (при строгой идентификации – ключа) и предоставление их обеим сторонам. Здесь принимается во внимание характер системы (корпоративная информационная система – информационная система, участники электронного взаимодействия в которой составляют определенный круг лиц, или информационная система общего пользования – информационная система, участники электронного взаимодействия в которой составляют неопределенный круг лиц и в использовании которой этим лицам не может быть отказано), степень необходимой защищенности информации (информация, составляющая государственную, коммерческую, служебную, профессиональную тайну, содержащая персональные данные и т.п.) и некоторые другие факторы. В частности, в соответствии с Федеральным законом от 27.07.2006 г. № 149-ФЗ «Об информации, информационных технологиях и о защите информации», Правительство Российской Федерации определяет случаи, при которых доступ с использованием сети "Интернет" к информации, содержащейся в государственных информационных системах, предоставляется исключительно пользователям информации, прошедшим авторизацию (а, следовательно, и регистрацию) в единой системе идентификации и аутентификации. В эту систему (а также в другие системы, обеспечивающие доступ граждан и организаций к государственным информационным ресурсам, к расчетным системам, к информационно-телекоммуникационным системам и т.п.) необходимо представлять подлинник удостоверения личности гражданина или документа о регистрации организаций. Вместе с тем в других случаях достаточно дистанционно предоставить информацию, интересующую оператора системы. Диалог оператор-пользователь при этом максимально автоматизирован.

В протоколах аутентификации, использующих пароли и коды, пароль (в частности PIN-код) формируется без использования средств и методов криптографии. Для этого, например, может быть применен датчик случайных чисел. В ряде случаев оператор системы сам поручает пользователю придумать себе пароль. Оператор ИС может пойти на риск дистанционного сообщения пользователю пароля, применяя телекоммуникации общего пользования (телефонная связь, электронная почта и т.д.). Во многих случаях, однако, пароль передается пользователю при его встрече с уполномоченным лицом оператора или по защищенным каналам связи.

В протоколах сложной аутентификации закрытые (секретные) ключи всегда передается пользователю при его встрече с уполномоченным лицом оператора или по защищенным каналам связи. Для сообщения пользователю и всем заинтересованным лицам открытых ключей применятся телекоммуникации общего пользования.

2020-09-24

2020-09-24 337

337