При разработке средств, методов и мероприятий обеспечения ИБ необходимо учитывать большое количество различных факторов: квалификация нарушителя, обученность персонала, тип носителей информации, предполагаемые угрозы, ценность информации, техническая оснащенность объекта защиты информации, вид каналов связи, требуемый класс защищенности информации и т.д.

Для учета и анализа всех этих факторов используют моделирование систем защиты. Целями моделирования являются поиск оптимальных решений по обеспечению ИБ информационной системы, оценка эффективности использования различных механизмов защиты, определение свойств системы защиты, установление взаимосвязей между ее характеристиками и показателями.

Моделирование системы ЗИ заключается в построении некоторого ее образа, адекватного (с точностью до целей моделирования) исследуемой системе, и получении с помощью построенной модели необходимых характеристик реальной системы. Таким образом, в самом общем случае весь процесс моделирования можно разделить на две составляющие: построение модели и реализацию модели в целях получения необходимых характеристик системы. Рассмотрим некоторые известные модели системы ЗИ.

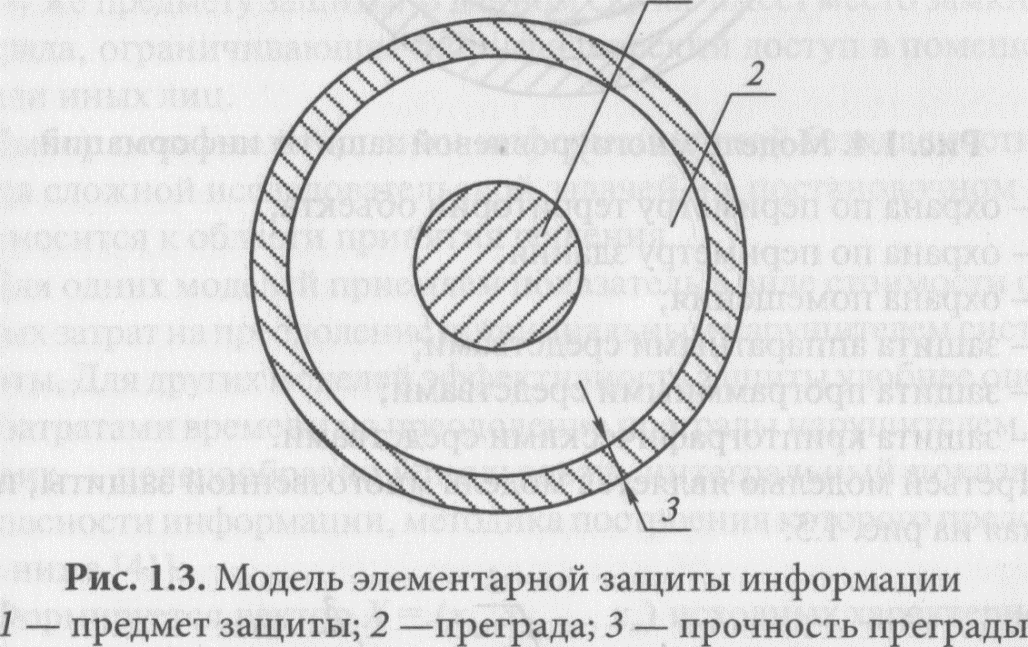

Модель элементарной (одноуровневой) защиты. В простейшем случае, показанном на рис. 2.2, предмет защиты помещается в некоторую замкнутую оболочку, называемую преградой. В качестве примера элементарной защиты может быть названа криптографическая защита информации, предполагающая шифрование всей информации, находящейся в системе.

Прочность защиты зависит от свойств преграды и определяется способностью преграды противостоять попыткам преодоления ее нарушителем. При оценке прочности защиты используется свойство привлекательности информации, которое измеряется ее стоимостью. При этом считается, что прочность созданной преграды достаточна, если стоимость ожидаемых затрат на ее преодоление потенциальным нарушителем превышает стоимость защищаемой информации.

1

Рис. 2.2. Модель элементарной защиты информации

1 – предмет защиты; 2 – преграда; 3 – прочность преграды

Другим критерием оценки эффективности защиты может служить временная характеристика. Известно, что со временем информация устаревает и теряет свою ценность. Поэтому за критерий достаточной защищенности можно принять превышение затрат времени на преодоление преграды нарушителем (tн) времени жизни (tж) информации, т.е. tн > tж.

За временной критерий достаточной защищенности можно принять также превышение затрат времени на преодоление преграды нарушителем времени обнаружения и блокировки его доступа (tобн) при отсутствии путей скрытного обхода преграды информации, т.е. tн > tобн.

Таким образом, прочность защитной преграды является достаточной, если ожидаемое время преодоления ее нарушителем больше времени жизни предмета защиты или больше времени обнаружения и блокировки его доступа при отсутствии путей скрытного обхода этой преграды.

Обычно об элементарной системе защиты информации речь идет в том случае, когда замкнутую преграду удается построить с помощью одного механизма (средства). Но так происходит не всегда.

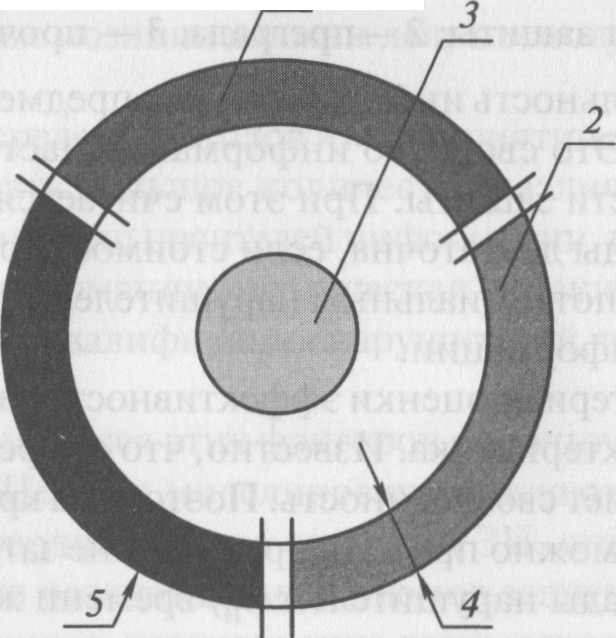

Модель многозвенной защиты (рис. 2.3). На практике во многих случаях защитный контур имеет несколько «соединенных» между собой преград различной прочности, построенных с использованием различных механизмов. Сюда следует отнести систему контроля доступа к аппаратуре, систему защиты от вскрытия, систему опознавания, систему, контролирующую доступ к периметру компьютерной системы. В состав защиты информационных процессов входят так же система контроля доступа в помещение, система выборочного шифрования. Важно подчеркнуть, что ни одна из преград не образует замкнутый контур, а защищает информационную систему с применением определенных методов и средств.

Рассмотрим наиболее характерную для вычислительной системы ситуацию, связанную с построением модели многозвенной защиты. Например, система контроля вскрытия аппаратуры и система опознания и разграничения доступа, контролирующие доступ к периметру вычислительной системы, на первый взгляд, образуют замкнутый защитный контур, но доступ к средствам отображения и документирования, побочному электромагнитному излучению и наводкам (ПЭМИН), носителям информации и другим возможным каналам НСД к информации не перекрывают и, следовательно, названные системы не образуют замкнутый контур. Таким образом, в замкнутый контур защиты в качестве его звеньев войдут ещё система контроля доступа в помещения, средства защиты от ПЭМИН, шифрование и т.д.

1

1

Рис. 2.3. Модель многозвенной защиты информации: 1,2,5 – звенья защитного контура;

3 – предмет защиты; 4 – прочность преграды

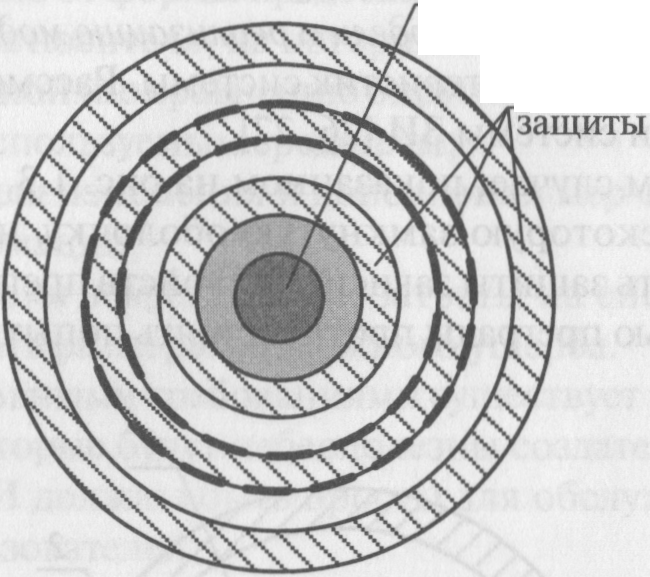

Модель многоуровневой защиты. Еще одной моделью является модель многоуровневой защиты информации, показанная на рис. 2.4. В этой модели, для того чтобы добраться до закрытой информации, нарушитель должен преодолеть несколько уровней защиты. Этими уровнями могут быть:

— охрана по периметру территории объекта;

— охрана по периметру здания;

— охрана помещения;

—защита аппаратными средствами (включая экранирование электромагнитных излучений);

— защита программными средствами;

—защита криптографическими средствами.

Важно подчеркнуть, что в данном случае различные преграды не только образуют замкнутые контуры, но и дублируют друг друга по целям защиты, применяя различные методы и средства защиты. При этом рекомендуется устанавливать не менее четырех уровней защиты.

В качестве обобщенной модели защиты информации приведем модель вычислительной системы с безопасной обработкой информации (рис.2.5).

информация

уровень

Рис. 2.4 Модель многоуровневой защиты информации

Рис. 2.5. Модель вычислительной системы с безопасной обработкой информации

Рис. 2.5. Модель вычислительной системы с безопасной обработкой информации

В данной модели для каждой потенциальной угрозы информации предусмотрены соответствующие механизмы защиты.

Отметим, что выбор показателей прочности защиты и оценки информационной безопасности в каждом конкретном случае является сложной исследовательской задачей и в постановочном плане относится к области принятия решения. Для одних моделей приемлем показатель в виде стоимости ожидаемых затрат на преодоление потенциальным нарушителем системы защиты. Для других моделей эффективность защиты удобнее оценивать затратами времени на преодоление преграды нарушителем. Для третьих – целесообразно использовать некоторый интегральный показатель безопасности информации.

Отметим также, что при данном подходе состав средств обеспечения информационной безопасности подбирается под разработанную модель защиты.

2020-09-24

2020-09-24 2194

2194