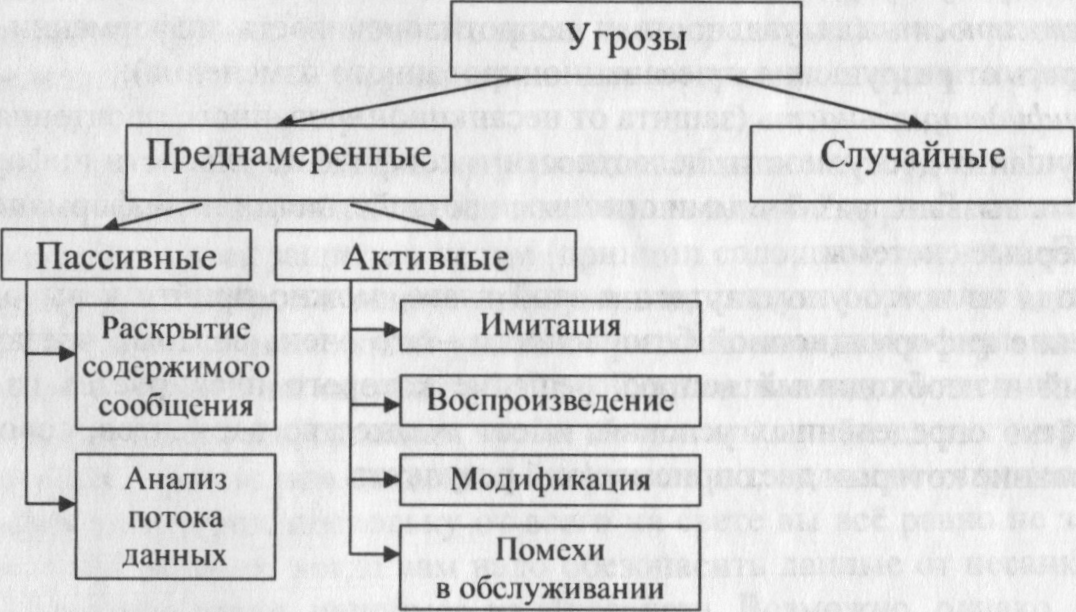

Для классификации угроз может быть принят подход, предложенный Стивом Кентом. Эта классификация не потеряла актуальности и составляет основу большинства описаний угроз защиты (рис. 1.3).

Рис. 1.3. Угрозы информационной безопасности

Угрозы подразделяются на преднамеренные (связанные с целенаправленными действиями нарушителя; в качестве нарушителя могут выступать служащий, посетитель, конкурент, наемник и т.д.) и случайные. Причинами случайных воздействий могут быть аварийные ситуации (пожары, взрывы, другие аварии и техногенные катастрофы), стихийные бедствия (ураганы, наводнения, землетрясения, другие природные катастрофы), отключения электропитания по различным причинам, отказы и сбои аппаратуры, ошибки в программном обеспечении, ошибки в работе обслуживающего персонала и пользователей, помехи в линиях связи из-за воздействий внешней среды и т.п.

Преднамеренные в свою очередь подразделяются на пассивные и активные. Пассивные атаки носят характер перехвата или мониторинга передаваемой информации и не связаны с каким-либо изменением информации, их можно условно разделить на две группы: раскрытие содержимого сообщения и анализ потока данных. Что такое раскрытие сообщения пояснять не нужно (телефонный разговор, электронная почта).

Второй тип пассивных нарушений – анализ потока данных – более сложен для понимания. Предположим, что мы используем такой способ маскировки содержимого сообщения, что нарушитель, получив сообщение, не может извлечь из него информацию. Но даже если шифрование надежно скрывает содержимое, у нарушителя остается возможность наблюдать характерные признаки передаваемых сообщений. Например, можно вычислить узлы отправления, отследить частоту обмена сообщениями и их длину.

Пассивные нарушения обнаружить очень трудно, но их вполне реально предупредить.

Активные угрозы связаны с изменением потока данных либо с созданием фальшивых потоков и могут быть подразделены на четыре группы:

1. Имитация означает попытку одного объекта выдать себя за другой. Обычно имитация выполняется вместе с попыткой активного нарушения какого-нибудь другого типа. Например, перехватив поток данных аутентификации, которыми обмениваются системы, нарушитель может затем воспроизвести реальную последовательность аутентификации, что позволяет объекту с ограниченными полномочиями расширить свои полномочия, имитировав объект, имеющий более широкие полномочия.

2. Воспроизведение представляет собой пассивный перехват блока данных и последующую повторную передачу перехваченных данных с целью получения несанкционированного эффекта.

3. Модификация означает либо изменение части легитимного сообщения, либо его задержку, либо изменение порядка поступления сообщения с целью получения несанкционированного эффекта. Например, сообщение "Разрешить доступ к секретному файлу Бюджет Ивану Иванову" можно преобразовать к виду "Разрешить доступ к секретному файлу Бюджет Петру Петрову".

4. Помехи в обслуживании создают препятствия в нормальном функционировании средств связи или управлении ими. Например, объект может задерживать все сообщения, направленные определенному адресату. Другим примером помех в обслуживании является блокирование работы всей сети путем вывода сети из строя либо путем преднамеренной ее перегрузки интенсивным потоком сообщений.

Активные угрозы защиты имеют характеристики, противоположные характеристикам пассивных нарушений. Если пассивные нарушения трудно обнаружить, но существуют методы, позволяющие их предотвратить, то активные угрозы полностью предотвратить очень непросто, поскольку это можно осуществить только непрерывной во времени физической защитой всех средств связи. Поэтому в случае активных нарушений основной целью должно быть выявление таковых и быстрое восстановление нормальной работоспособности системы, которая может работать медленнее или не работать вообще.

2020-09-24

2020-09-24 249

249