Умовно можна виділити три категорії засобів захисту - традиційні засоби, нові технології й засоби криптографічного захисту інформації. Криптографічні засоби винесені в окрему категорію, тому що вони виявляють собою зовсім особливий клас захисних засобів, що не може бути віднесений до якого-небудь іншого класу.

Традиційні засоби захисту будувалися з урахуванням класичних моделей розмежування доступу, розроблених в 1970-х роках. У той час мережі ще не одержали настільки широкого поширення, та й розроблялися ці моделі у військових відомствах. До таких засобів можна віднести системи розмежування доступу й межсетевые екрани. Перші засоби реалізують розмежування доступу конкретних користувачів до ресурсів конкретного комп'ютера або всієї мережі, а другі - розмежовують доступ між двома ділянками мережі з різними вимогами по безпеці. Яскравим прикладом систем розмежування доступу є системи сімейства SecretNet, розроблені Науково-інженерним підприємством "Информзащита" і на сьогоднішній день являющиеся лідерами російського ринку інформаційної безпеки.

З межсетевых екранів можна назвати продукти компаній CheckPoint і CyberGuard - Firewall-1 і CyberGuard Firewall відповідно. Зокрема, межсетевой екран CheckPoint Firewall-1 за даними незалежних агентств охоплює більше 40% світового ринку захисних засобів цього класу. До класу межсетевых екранів можна також віднести й багато маршрутизаторів, що реалізують фільтрацію даних на основі спеціальних правил (рис. 7.4).

Однак у цих засобів є свої особливості. Наприклад, якщо пред'явити цим системам украдені ідентифікатор і секретний елемент (як правило, ім'я користувача й пароль), те й системи розмежування доступу, і межсетевые екрани "пропустять" зломщика в корпоративну мережу й дадуть доступ до тих ресурсам, до яких допущений користувач, чиї ім'я й пароль "поведені". А одержати пароль зараз досить просто.

Для цього можна використовувати великий арсенал різних засобів, починаючи від програм-зломщиків, що перебирають за короткий час величезне число можливих паролів, і закінчуючи аналізаторами протоколів, які досліджують трафик, переданий по мережах, і вычленяют з нього саме ті фрагменти, які характеризують паролі.

Рис. 7.4. Використання комплексу " маршрутизатор-файерволл" у системах захисту інформації при підключенні до Internet

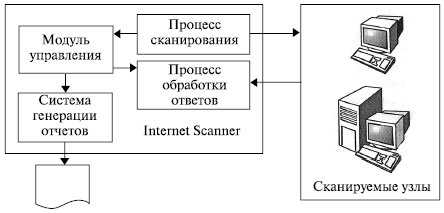

Для усунення таких недоліків були розроблені нові технології й різні механізми захисту, з яких широке поширення одержали аналіз захищеності й виявлення атак. Аналіз захищеності полягає в пошуку в обчислювальній системі і її компонентах різних уразливих місць, які можуть стати мішенню для реалізації атак. Саме наявність цих місць приводить до можливості несанкціонованого проникнення в комп'ютерні мережі й системи. Найвідомішим продуктом в області аналізу захищеності є сімейство SAFEsuite американської компанії Internet Security Systems, що складається із трьох систем, що виявляють уразливості ("діри") і помилки в програмному забезпеченні - Internet Scanner, System Scanner і Database Scanner (рис. 7.5).

Виявлення атак - це нова технологія, що одержала поширення в останні роки. Її відмінна риса складається у виявленні будь-яких атак, у тому числі вихідних і від авторизованих користувачів, і що пропускаються межсетевыми екранами й засобами розмежування доступу. На цьому ринку також лідирує компанія ISS із системою виявлення атак RealSecure.

Рис. 7.5. Схема застосування сканирующей системи інформаційної безпеки

Необхідно сказати кілька слів про криптографічні засоби, які призначені для захисту критично важливих даних від несанкціонованого прочитання й/або модифікації. Криптографія - це сукупність технічних, математичних, алгоритмічних і програмних методів перетворення даних (шифрування даних), що робить їх марними для будь-якого користувача, у якого немає ключа для розшифровки.

Формальні математичні методи криптографії були розроблені Клодом Шенноном [Шеннон К. Математична теорія криптографія, 1945]. Він довів теорему про існування й одиничність абсолютно стійкого шифру - такої системи шифрування, коли текст однократно зашифровується за допомогою випадкового відкритого ключа такої ж довжини. В 1976 році американські математики У.Диффи й М.Хеллман обґрунтували методологію асиметричного шифрування із застосуванням відкритої односпрямованої функції (це така функція, коли по її значенню не можна відновити значення аргументу) і відкритої односпрямованої функції із секретом.

В 1990-е роки в США минулому розроблені методи шифрування за допомогою особливого класу функцій - хэш-функцій (Hash Function).Хэш-Функція (дайджест-функція) - це відображення, на вхід якого подається повідомлення змінної довжини М, а виходом є рядок фіксованої довжини h(M) - дайджест повідомлення. Криптостойкость такого методу шифрування складається в неможливості підібрати документ М', що мав би необхідне значення хэш-функции. Параметри обчислення хэш-функції h є сімейством ключів {ДО}N. У цей час на цих принципах будуються алгоритми формування електронного цифрового підпису (ЭЦП).

Найбільш використовуваними симетричними алгоритмами шифрування в цей час є DES (Data Encryption Standard), IDEA (International Data Encryption Algorithm), RC2, RC5, CAST, Blowfish. Асиметричні алгоритми - RSA (Rivest, Shamir, Adleman), алгоритм Ель Гамаля, криптосистема ЕСС на еліптичних кривих, алгоритм відкритого розподілу ключів Диффи-Хеллмана. Алгоритми, засновані на застосуванні хэш-функцій, - MD4 (Message Digest 4), MD5 (Message Digest 5), SHA (Secure Hash Algorithm).

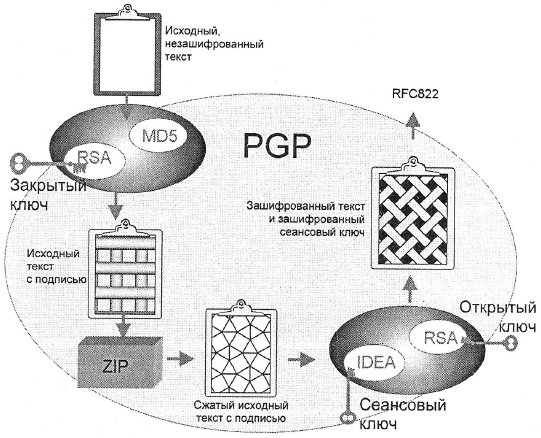

Найбільш відомим програмним продуктом, розповсюджуваним вільно, є пакет PGP (Pretty Good Privacy). Пакет розроблений в 1995 році Филом Циммерманом (Phil Zimmerman), що використовував згадані вище алгоритми RSA, IDEA, і MD5. PGP складається із трьох частин - алгоритму IDEA, сигнатури й цифрового підпису. PGP використовує три ключі - відкритий ключ адресата, секретний ключ власника й сеансовый ключ, генерируемый за допомогою RSA і відкритого ключа випадковим образом при шифруванні повідомлення (рис. 7.6).Інформацію про цей продукт можна одержати за адресою.

Рис. 13.6. Схема формування захищеного повідомлення за допомогою пакета PGP

Криптографічні перетворення забезпечують рішення наступних базових завдань захисту - конфіденційності (неможливості прочитати дані й витягти корисну інформацію) і цілісності (неможливості модифікувати дані для зміни змісту або внесення помилкової інформації).

Технології криптографії дозволяють реалізувати наступні процеси інформаційного захисту:

- ідентифікація (ототожнення) об'єкта або суб'єкта мережі або інформаційної системи;

- аутентификация (перевірка дійсності) об'єкта або суб'єкта мережі;

- контроль/розмежування доступу до ресурсів локальної мережі або внесетевым сервісам;

- забезпечення й контроль цілісності даних.

Ці засоби забезпечують досить високий рівень захищеності інформації, однак у Росії існує специфіка їхнього використання, пов'язана з діями державних органів і не дозволяє широко застосовувати їх у комерційному секторі.

2014-02-02

2014-02-02 449

449