1. Терминалы в НСМЭП.

2. Технология выполнения финансовых операций.

3. Требования к системе.

Терминалы:

1) платежные;

2) банковские;

Состав терминала:

1) картоприемное устройство;

2) терминальные карточки безопасности;

3) клавиатура, дисплей, процессор, энергонезависимые часы, память.

Основные функции платежных терминалов:

- показ баланса карточки;

- платеж;

- блокировка карточки;

- передача транзакций и данных о работе терминала в процессионный центр;

- модификации параметров терминалов или терминальной карточки.

Основные функции банковского терминала:

- загрузка средств на карточку;

- выдача денежной наличности;

- изменение pin-ов;

- работа с транферными карточками;

- просмотр журнала транзакции карточки;

Основные финансовые операции:

1) загрузка карточки (в on-line):

- аутентификация кассира;

- проверка pin-на загрузки;

- авторизация операции загрузки;

- загрузка карточки;

2) платеж и выдача наличности (можно offline):

- ввод pin;

- аутентификация и проверка карточки;

- проверка лимитов;

- сохранение информации о выполненной транзакции.

Специальные функции (операции) - восстановление незавершенного платежа и блокирование карточки.

Технологии сбора финансовых транзакций.

Платежи – внутрибанковские, региональные и межрегиональные.

Требования к системе:

1) бесперебойная работа всех составных частей системы;

2) не должны возникать лишние деньги;

3) запрет на несанкционированное изменение собственной карточки;

4) выполнение обязательств всеми участниками;

5) финансовая ответственность;

6) минимизация рисков.

Все риски в системе можно разделить на:

1) финансовая ненадежность участников;

2) несанкционированные целенаправленные действия злоумышленников;

3) неумышленные действия физических лиц;

4) форс-мажорные обстоятельства.

Лавные направления минимизации рисков:

1) ЗИ;

2) гарантия выполнения взаимных расчетов;

3) сохранение информации и арбитраж;

4) система лимитов:

- лимиты для банка;

- лимиты для карточек;

- лимиты для терминалов.

ЛК8. Особенности ЗИ в автоматизированных банковских системах (БС)

1. Приоритет экономических и рыночных факторов.

2. Использование открытых систем и открытого проектирования.

3. Психологический фактор.

4. Вся информация конфиденциальна.

1. Субъекты банковских отношений и их интересы.

2. Подходы к обеспечению безопасности БС.

3. Классификация угроз безопасности.

4. Технология построения системы защиты.

Интересы субъектов платежной системы:

1) корректное изменение платежных счетов;

2) своевременное осуществление платежа;

3) неразглашение информации о проводимых операциях.

Интересы субъектов информационных отношений – заключаются в обеспечении своевременного доступа к необходимой информации, конфиденциальности информации, доступности информации, ЗИ от незаконного тиражирования, ответственности за нарушение, контроля и управления информационными процессами.

Безопасность БС – свойство этой системы противодействовать попыткам нанесения ущерба ее владельцам и пользователям.

Подходы: фрагментарный – защита от конкретной определенной угрозы и комплексный - заключается в:

- анализ текущего состояния и перспектив развития информационных систем;

- прогнозирование возможных угроз и анализ связанных с ними рисков;

- планирование мероприятий по предотвращению возникновения критических ситуаций;

- планирование мероприятий по выходу из сложившейся критической ситуации.

Политика безопасности – совокупность норм, правил, методик, на основе которых строится деятельность информационных систем.

Анализ рисков включает такие шаги:

- описание состава системы;

- определение уязвимых мест;

- оценка вероятностей реализации угроз;

- оценка потерь от этих угроз;

- анализ возможных методов защиты;

- оценка выигрышей от используемых методов защиты.

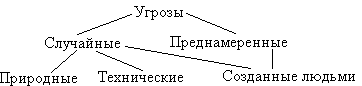

Угроза – потенциально возможное воздействие на систему, которое может прямо и косвенно нанести ущерб пользователю или владельцу системы.

Реализация угрозы – атака.

Классификация:

1. по целям реализации угрозы (на конфиденциальность, целостность, доступность)

2. по принципу воздействия на систему:

- с использованием штатного оборудования;

- с использованием нештатного оборудования;

3. по характеру воздействия:

- активные;

- пассивные;

4. по причинам возникновения ошибок в системе;

5. по объекту атаки;

Наиболее типичные угрозы:

- НСД;

- угроза атаки "салями";

- маскарад;

- "сборка мусора";

- "люки";

- "троянские кони";

Этапы построения системы защиты:

1) сбор и анализ требований системы защиты с учетом вероятных угроз;

2) формулируется политика безопасности;

3) составление плана защиты;

4) реализация предусмотренных планом механизмов;

5) контроль за работой защиты;

2014-02-09

2014-02-09 468

468