Лк17. Схемы ЦП

Требования стойкости схем аутентификации

Понятие нулевого разглашения включает 3 требования:

1) полноты – правильные пользователи всегда пройдут аутентификацию;

2) корректность – не имея секретных составляющих, не пройдешь аутентификацию;

3) свойство нулевого разложения – информация, передаваемая по каналу связи, не дает злоумышленнику никакой информации о секретных параметрах.

Идеальный вариант схемы аутентификации – протокол доказательства с нулевым разглашением, выполненный за 3 сообщения.

1. Основные понятия.

2. Разновидность схем ЦП.

3. Арбитраж в схемах ЦП.

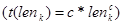

1) параметр безопасности  длина ЦП;

длина ЦП;

2) сообщение М;

3) граница числа подписей В – количество возможных ЦП;

4) алгоритм генерации ключей – К, ключи  – секретный,

– секретный,  -открытый,

-открытый,  -сложность;

-сложность;

5) алгоритм генерации ЦП  - должен быть полиномиальным и вероятностным;

- должен быть полиномиальным и вероятностным;

6) алгоритм проверки ЦП  должен быть полиномиальным и вероятностным.

должен быть полиномиальным и вероятностным.

Схема ЦП – нестойкая против некоторой угрозы на основе некоторой атаки, если существует полиномиальный алгоритм, реализующий эту угрозу с достаточно большой вероятностью. В противном случае схема стойкая.

Основные типы угроз для схем ЦП:

1) экзистенциальная подделка – подделка ЦП для какого-либо сообщения, которое злоумышленник не выбирает;

2) селективная подделка – для заранее выбранного сообщения.

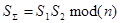

(атака на RSA:

если  , то для

, то для  подпись

подпись  )

)

3) универсальная подделка – нахождение алгоритма генерации ЦП эквивалентного S.

4) Полное раскрытие – нахождение  , соответствующего

, соответствующего  .

.

2014-02-09

2014-02-09 480

480