По мере своего развития любое предприятие сталкивается с необходимостью введения электронного документооборота. Естественно, передаваемые в электронном виде документы имеют различную степень конфиденциальности и могут содержать сведения от полностью открытых до являющихся коммерческой тайной самого предприятия или его партнеров. Кроме того, при введении электронного документооборота возникнет вопрос обеспечения достоверности передаваемых документов, поэтому, помимо защиты конфиденциальных документов от ознакомления, необходимостью будет также использование кодов подтверждения достоверности документов - электронной цифровой подписи.

Наиболее остро вопрос защиты документооборота стоит для предприятий, имеющих территориально-распределенную структуру. Такие предприятия могут иметь несколько локальных вычислительных сетей (ЛВС), расположенных в разных местах, в том числе в различных регионах России, и вынуждены использовать для передачи информации различные глобальные вычислительные сети (ГВС) общего пользования, например, сеть Internet.

Угрозы и методы защиты. При электронном документообороте возникают различные угрозы со стороны пользователей ГВС, которые можно разделить на две основные категории:

· угрозы конфиденциальности информации,

· угрозы целостности информации.

Обеспечить конфиденциальность информации можно с помощью шифрования, использование же электронной цифровой подписи (ЭЦП) поможет сохранить целостность информации. ЭЦП позволит также установить авторство посланного документа.

Рассматривается комплексный метод защиты передаваемых электронных документов, обеспечивающий как целостность, так и конфиденциальность документов. Кроме того, рассматривается ряд проблем, возникающих при передаче и хранении ключевой информации, а также способы их решения.

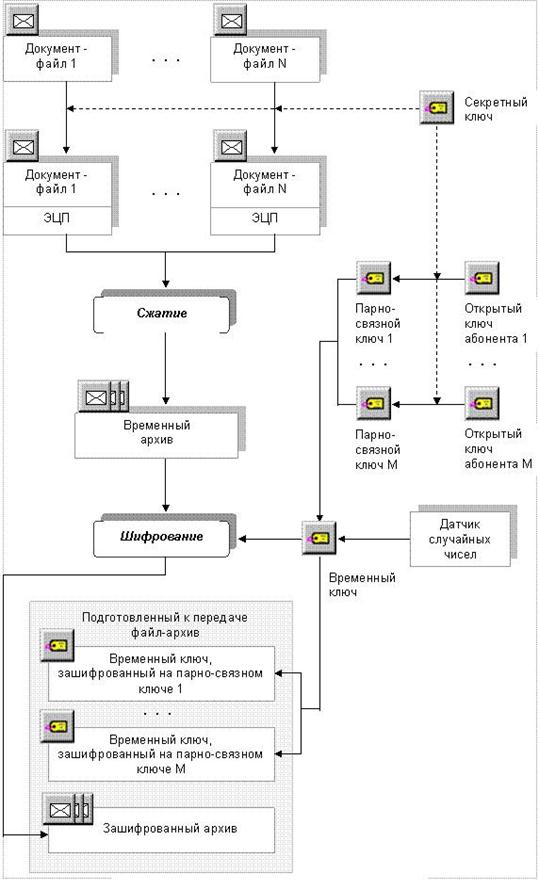

Комплексный метод защиты. Естественно, для защиты и конфиденциальности, и целостности информации следует использовать в комплексе шифрование и ЭЦП, что также можно совместить с каким-либо дополнительным сервисом, например, сжатием информации (архивацией). В работе предложен специализированный архиватор электронных документов. Алгоритм создания специализированного архива (архива для передачи по сети) приведен на рис. 3.1.

Создаваемый таким образом файл-архив можно передавать по сети без каких-либо опасений. При создании архива исходные файлы подписываются на секретном ключе ЭЦП (СК) абонента сети, после чего файлы сжимаются и получаемый в результате сжатия архив шифруется на случайном временном ключе. Абоненты, которым предназначается архив, могут расшифровать его с помощью записанного в архив зашифрованного временного ключа. Временный ключ зашифровывается на парно-связном ключе, вычисляемом по алгоритму Диффи-Хеллмана из СК отправителя и открытого ключа ЭЦП (ОК) абонента-адресата. Таким образом, достигаются следующие цели:

· Передаваемые электронные документы снабжаются кодом подтверждения достоверности – ЭЦП, который защищает их от нарушения целостности или подмены.

· Документы передаются в защищенном виде, что обеспечивает их конфиденциальность.

· Абоненты-адресаты могут расшифровать документы, используя свой СК и ОК отправителя.

· Абоненты сети, которым не предназначается данный архив, не могут прочитать его содержимое, поскольку не имеют временного ключа и не могут его вычислить.

Дополнительный сервис – уменьшение размера, обусловленное архивацией.

Данный метод, а также используемые алгоритмы шифрования (ГОСТ 28147-89) и ЭЦП (ГОСТ Р 34.10-94 и 34.11-94), а также алгоритм вычисления парно-связного ключа (алгоритм Диффи-Хеллмана).

Проблемы распределения и хранения ключей. При использовании ЭЦП и вышеописанного метода комплексной защиты электронных документов, применяемые в алгоритме ключевые элементы должны распределяться следующим образом: СК должен находиться у его владельца, парный ему ОК должен быть передан владельцем всем абонентам сети, с которыми он хочет обмениваться защищенной информацией.

ОК не являются секретными, но существует возможность их подмены. Например, возможна ситуация, что у злоумышленника есть доступ на компьютер, на котором абонент №1 хранит открытые ключи. Злоумышленник считывает интересующие его сведения (ФИО, должность, …) из ОК, например, абонента №2, после чего генерирует где-либо СК и ОК с такими данными и заменяет на компьютере абонента №1 ОК абонента №2 на фиктивный. После чего злоумышленник может подписать любой документ своим СК с данными абонента №2 и переслать его абоненту №1. При проверке ЭЦП такого документа будет выдано сообщение типа «Подпись лица (ФИО, должность, …) верна», что, мягко говоря, введет в заблуждение абонента №1. Таким образом, очевидно, что необходима защита и открытых ключей. Такую защиту можно обеспечить несколькими способами.

1. Использование персональной дискеты.

Собственный СК и открытые ключи других абонентов могут быть записаны на персональную дискету, доступ к которой должен быть только у ее владельца. Однако, при большом количестве абонентов сети и большом потоке документов такой вариант нецелесообразен, так как замедляется обработка документов.

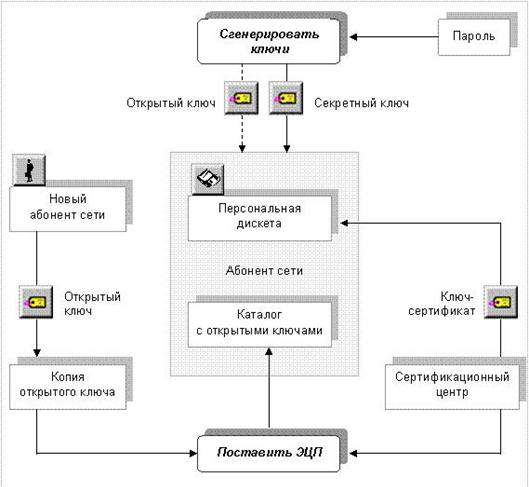

Более предпочтительный вариант хранения ключей изображен

на рис. 3.2. Смысл данного варианта состоит в использовании ключей-сертификатов. Предположительно, существует некий сертификационный центр (СЦ), в котором на специальном ключе (ключе-сертификате) подписывается открытый ключ абонента сети перед пердачей его другим абонентам. Открытый ключ-сертификат должен храниться у всех абонентов сети для проверки целостности всех используемых в сети ОК. При таком варианте рекомендуется при проверке ЭЦП какого-либо документа автоматически проверять подпись соответствующего ОК (что обычно и делается автоматически программными средствами).

Рисунок 3.1 – Алгоритм создания архива

Рисунок 3.2 – Использование ключей-сертификатов

Таким образом, сами ОК могут храниться в открытом виде, а персональная дискета, помимо СК владельца, должна содержать еще и ключ-сертификат.

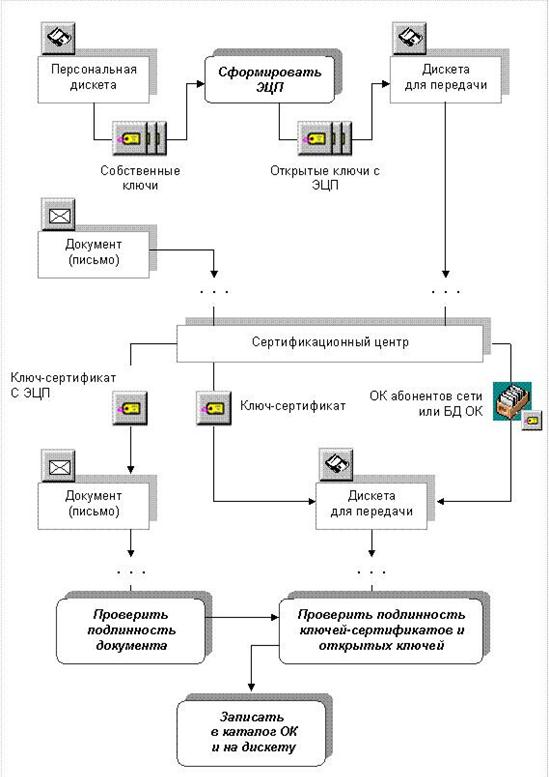

СЦ можно совместить с центром распределения ключей (ЦРК). В этом случае, это будет выделенное рабочее место, используемое как для генерации ключей абонентов, так и для их сертификации и рассылки абонентам. Даже в случае генерации ключей непосредственно абонентами на местах, СЦ можно использовать для рассылки абонентам заверенных открытых ключей, как показано на рис. 3.3.

Данная схема особенно рекомендуется при организации электронного документооборота между несколькими юридическими лицами.

Порядок распределения ключей согласно рис. 3.3 состоит в следующем:

· Абонент создает персональную дискету с собственными ключами. Секретный ключ закрывается паролем.

· Для собственного ОК формируется подпись на собственном СК. ОК записывается на дискету для передачи.

· Создается юридический документ на бумаге (например, письмо), в котором указываются: данные о владельце (Ф.И.О., должность, место работы), сам ОК (распечатка в шестнадцатеричном виде), полномочия владельца (перечень документов, которые уполномочен удостоверять владелец открытого ключа). Данный документ должен быть оформлен таким образом, чтобы иметь юридическую силу в случае возникновения спорных вопросов о принадлежности подписи и полномочиях владельца. Если в письме не установлено полномочий, то они определяются по должности и месту работы.

· Данный документ вместе с ОК пересылается в СЦ.

· СЦ проверяет юридическую силу полученного документа, а также идентичность ОК на дискете и в документе.

· В ответ абонент получает:

o сертифицированные ОК всех абонентов (в том числе, и свой),

o сертифицированные файлы с полномочиями владельцев ОК,

o ключ-сертификат, как в виде файла, так и в виде юридического документа.

· Владелец проверяет истинность ключа-сертификата, а также подписи всех полученных им ОК и файлов. При успешной проверке ОК записываются в соответствующий каталог, а ключ-сертификат – на персональную дискету.

Рисунок 3.3 – Обмен ключами через сертификационный центр

При такой организации работ абонент формирует ЭЦП документов и не заботится об обмене открытыми ключами и полномочиями. Однако большая нагрузка по рассылке ОК и полномочий ложится на СЦ. Для пресечения фальсификации ОК сертификационный центр должен использовать организационные меры, о которых будет сказано ниже. В том случае, если у абонента сети остаются какие-либо сомнения относительно конкретного ОК, он может запросить распечатку ОК и полномочия напрямую у его владельца.

Можно оставить за СЦ только сертификацию ключей и полномочий, освободив его от рассылки ОК. В этом случае, при первой посылке в любой адрес документов, абоненту необходимо послать по этому адресу также сертифицированные ОК и полномочия.

В общем случае, сертификационных центров может быть несколько. Пользователь может сертифицировать свой ОК в разных, не связанных друг с другом, СЦ. Кроме того, СЦ могут быть связаны в сеть с любой необходимой иерархической организацией для обмена либо только ключами-сертификатами, либо дополнительно еще и открытыми ключами. Тогда пользователю достаточно сертифицировать ОК только в одном из таких СЦ для обмена информацией с абонентами всех охватываемых СЦ сетей.

При большом количестве абонентов сети рекомендуется использование баз данных (БД) ОК. В этом случае, вместо отдельных ОК, сертификационный центр пересылает абоненту одинаковый для всех абонентов файл БД, содержащий все используемые ОК.

Согласно сказанному выше, персональная дискета должна содержать следующее:

· СК владельца;

· открытые ключи-сертификаты по числу сертификационных центров.

В качестве ключа сертификационного центра может быть использован собственный СК абонента; в этом случае, при получении ОК другого абонента, его необходимо подписать. При этом на персональную дискету следует записать свой ОК для проверки целостности ОК других абонентов.

Вместо персональной дискеты может быть использован другой ключевой носитель, например электронная таблетка Touch Memory (TM) или смарт-карта (SC), что иногда предпочтительнее использованию ключевой дискеты, поскольку, например, с SC ключи шифрования могут быть непосредственно загружены в шифроустройтсво, минуя оперативную память компьютера.

2. Использование систем защиты от несанкционированного доступа (ЗНСД).

Нет необходимости в специальных мерах по защите ключей в том случае, если используется система ЗНСД, блокирующая доступ на компьютер неавторизованных пользователей, либо использующая прозрачное шифрование информации на компьютере абонента.

В том случае, если используются персональные дискеты с централизованной генерацией ключей абонентов, использование систем ЗНСД все же необходимо для защиты ЦРК.

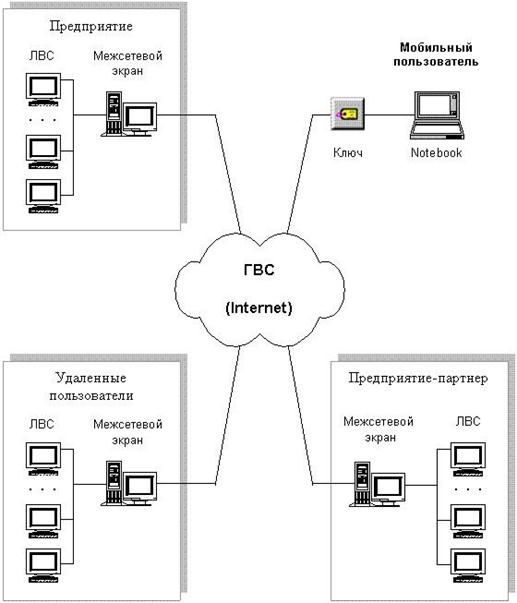

Виртуальные частные сети. Другое решение проблемы защиты электронного документооборота – построение виртуальных частных сетей (VPN – Virtual Private Network). VPN представляет собой защищенную корпоративную сеть, использующую любую ГВС (в частности, Internet) для передачи защищенных данных между сегментами VPN. Сегментами VPN могут быть как ЛВС предприятия или его удаленного подразделения, так и мобильные или удаленные пользователи, клиенты или ЛВС предприятий-партнеров.

Защита сегментов VPN происходит, например, с помощью межсетевых экранов (рис. 3.4). Межсетевой экран представляет собой выделенный компьютер, который производит следующие действия:

· Фильтрует передаваемую через него информацию согласно определенным правилам и таблицам адресов пользователей VPN.

· Обеспечивает шифрование передаваемой информации на определенном ключе. Шифрование информации может происходить и на конкретном рабочем месте абонента сети.

· При получении информации из внешней сети – проверяет ее целостность, расшифровывает и передает конкретному абоненту сети.

· Позволяет изолировать внутреннее адресное пространство путем замены внутренних адресов сети в заголовках передаваемых пакетов.

Рисунок 3.4 – Защита сегментов VPN с помощью межсетевых экранов

Защита документооборота с удаленными или мобильными пользователями происходит путем шифрования передаваемой информации, обычно на парно-связном ключе удаленного пользователя и адресата (или отправителя).

Использование VPN имеет следующие преимущества:

· Обмен только защищенной информацией между авторизованными пользователями.

· Изолированность от ГВС внутренней сети и ее топологии.

· Прозрачность для абонентов сети.

К недостаткам использования VPN можно отнести некоторое замедление передачи информации в ГВС.

Использование криптосервера. Шифрование информации в различных системах документооборота производится как программными, так и аппаратными средствами. Аппаратные средства шифрования имеют ряд преимуществ по сравнению с программными (защищенность и неизменность алгоритма шифрования, возможность загрузки ключей шифрования непосредственно в устройство криптографической защиты данных (УКЗД), возможность одновременного использования УКЗД в системе ЗНСД). К недостаткам же аппаратных средств можно отнести несколько более низкую скорость обработки данных и более высокую стоимость.

Использование криптосервера решает ряд проблем, связанных с выбором шифратора. Криптосервер представляет собой отдельный компьютер в ЛВС, оснащенный аппаратным шифратором и используемый для шифрования информации для абонентов сети по их запросам. Зашифрованная информация может впоследствии использоваться абонентом по его усмотрению, в том числе, для передачи по ГВС. Информация абонента может быть также автоматически подписана криптосервером.

Порядок работы криптосервера может быть, например, таким:

· Абонент направляет на криптосервер открытые данные.

· Происходит взаимная аутентификация абонента и криптосервера. Для идентификации абонента используется его персональная SC, содержащая используемые для аутентификации СК абонента и ОК криптосервера.

· После успешной аутентификации криптосервер зашифровывает данные на персональном ключе абонента (выбираемом из хранящейся на сервере таблицы ключей абонентов) и подписывает их.

· Абонент получает зашифрованные и подписанные данные.

Преимущества использования криптосервера:

· Использование одного шифратора вместо нескольких (по числу абонентов).

· Хранение всех ключей для предачи документов в ГВС только на криптосервере.

· Упрощение администрирования – все полномочия абонентов определяются администратором и хранятся только на криптосервере.

· Использование микропроцессорной SC в качестве носителя ключей аутентификации – исключает возможность несанкционированного использования хранящихся на криптосервере ключей.

Следует учесть, что, как и у любого другого дешевого решения, у криптосервера есть некоторые недостатки. Прежде всего, это необходимость защиты такой сети от попыток доступа из ГВС, поскольку информация посылается на криптосервер в незащищенном виде. Во-вторых, криптосервер обязательно должен быть защищен системой ЗНСД, поскольку он содержит все ключевые элементы пользователей такой ЛВС.

Организационные мероприятия. Следует учесть, что использование любых систем защиты документооборота будет недостаточным без введения некоторых организационных мер. К ним можно отнести следующее:

· Использование протоколирования всех операций, совершенных с помощью системы защиты. Протоколирование (ведение журналов операций) во многих системах ведется автоматически; оно должно быть обязательным на особо важных рабочих местах, например, ЦРК, СЦ, рабочее место администратора по безопасности.

· Предотвращение получения злоумышленниками ключевых дискет и их тиражирования владельцами. Для этого, помимо простого введения паролей, можно использовать в качестве ключевых носителей микропроцессорные SC.

· Разграничение доступа на рабочие места, как административными мерами (напр., разграничение доступа в помещения), так и с использованием различных систем ЗНСД, что особенно актуально для тех же ЦРК и СЦ.

2014-02-12

2014-02-12 3548

3548