Технические методы защиты информации

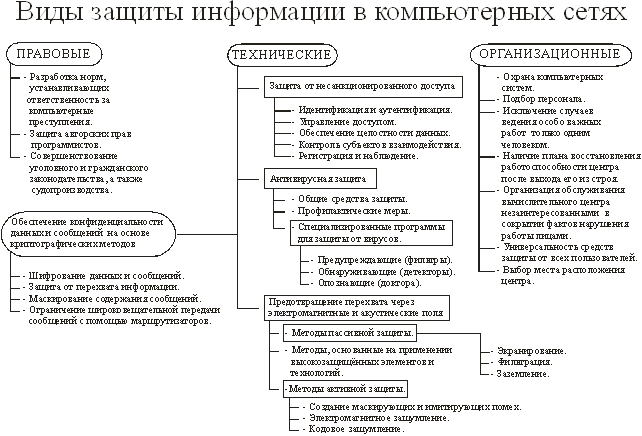

Методы защиты информации от большинства угроз базируются на организационных и технических мероприятиях. В свою очередь технические методы подразделяются на: аппаратные, программные аппаратно-пррограммные. Остановимся на следующих направлениях обеспечения безопасности информации (ориентируясь на вычислительную технику):

- защита от несанкционированного доступа к информации в компьютерных системах и сетях;

- антивирусная защита;

- предотвращение перехвата через нежелательные электромагнитные и акустические поля и излучения;

- обеспечение высокой структурной скрытности сообщений на основе криптографических методов.

Защита персональных компьютеров и локальных вычислительных сетей от несанкционированного доступа

Механизм защиты информации представляет собой совокупность средств (процедур) защиты, функционирующих совместно для выполнения определенной задачи по защите информации. В настоящее время для обеспечения безопасности передачи данных в компьютерных сетях используются следующие виды механизмов защиты информации:

- идентификация и аутентификация;

- управление доступом;

- обеспечение конфиденциальности данных и сообщений;

- обеспечение целостности данных и сообщений;

- контроль субъектов взаимодействия;

- регистрация и наблюдение.

Следует отметить, что назначение указанных выше механизмов может быть разнообразным. Некоторые из них предназначены для уменьшения риска угроз, другие обеспечивают защиту от этих угроз, третьи их обнаруживают. При этом в каждом из указанных механизмов важную роль играет применение методов криптографии, позволяющих создавать более совершенные средства защиты.

Первым шагом в обеспечении безопасности информации в компьютерных сетях является возможность проверки подлинности любого пользователя сети. Гарантированная проверка личности пользователя является задачей различных механизмов идентификации и аутентификации.

Идентификация основана на назначении каждому пользователю (группе пользователей) сети определенного отличительного признака – идентификатора, и его сравнении с утвержденным перечнем. Однако только заявленный идентификатор в сети не может обеспечить защиту от несанкционированного подключения без проверки личности пользователя.

Процесс проверки личности пользователя получил название аутентификации. Он происходит с помощью предъявляемого пользователем особого отличительного признака – аутентификатора, присущего именно ему. Эффективность аутентификации определяется прежде всего отличительными особенностями каждого пользователя.

Конкретные механизмы идентификации и аутентификации в сети могут быть реализованы на основе следующих средств и процедур защиты информации: пароли; средства биометрии; интеллектуальные карты; прекращение доступа пользователя в сеть после нескольких ошибок при регистрации, блокировка компьютера (клавиатуры) или автоматизированного рабочего места с помощью пароля; криптография с уникальными ключами для каждого пользователя.

В качестве таких особенностей пользователей, вследствие максимальной простоты реализации, чаще всего используются пароли. Однако пользователи, как правило, стараются создавать для себя легко запоминаемые пароли, а значит и легкие для их угадывания. С другой стороны, создание сложных паролей приводит к необходимости их записи в открытом виде. В случае использования только парольной защиты принимаются надлежащие меры по обеспечению управления созданием паролей, их хранением, слежением за истечением срока их использования и своевременным удалением. Криптографическое закрытие паролей позволяет в значительной степени решить эту проблему и затруднить злоумышленнику преодоление механизма аутентификации.

До настоящего времени единственным средством защиты компьютерной сети от несанкционированного доступа являлась парольная система. При стандартной процедуре входа в сеть каждый пользователь должен знать свое сетевое имя и сетевой пароль В связи с этим администратор, назначающий эти атрибуты, как правило не применяет случайных или плохо запоминаемых последовательностей символов, поскольку это может привести к тому, что сетевое имя и пароль могут быть записаны на какой-либо носитель (бумагу, дискету и т. п.) и может произойти утечка секретного пароля и имени пользователя.

Наиболее действенным способом, делающим вход в сеть более корректным (по соображениям защиты от несанкционированного доступа), является возможность избавления пользователя от обязанности запоминания перечисленных выше атрибутов. Имя и пароль могут быть записаны в память специального носителя информации – ключа-идентификатора, в качестве которого используются, например, интеллектуальные (микропроцессорные) карты. В процессе запуска или работы защищаемое программное приложение проверяет этот особый ключ, сверяя его с эталонным. В случае совпадения ключей программа функционирует в заданном режиме, если нет - прекращается выполнение операций в программе.

Несколько лет тому назад в качестве особого ключа защиты использовались некопируемая ключевая дискета или уникальные характеристики компьютера. В настоящее время для этих целей применяются более современные и удобные устройства – электронные ключи, позволяющие решать задачи обеспечения информационной безопасности на любом программно-аппаратном уровне.

Предотвращение перехвата информации через нежелательные электромагнитные и акустические

Методы защиты основываются на особенностях выделения опасного сигнала на фоне внешних помех и внутренних шумов приемника. Они направлены на достижение такого отношения мощности сигнала к мощности помех и шумов, при котором невозможно качественное обнаружение опасного (информационного) сигнала и его регистрация. В связи с этим технические методы защиты информации от утечки через побочные и наведенные электромагнитные поля можно разделить на три группы:

- пассивные методы, связанные с уменьшением интенсивности нежелательных электромагнитных излучений и полей;

- активные методы, связанные с созданием шумовых полей (зашумления) в возможной зоне перехвата информации;

- методы, основанные на применении высокозащищенных (физически) элементов и технологий, в частности, волоконно-оптических линий связи.

Основными техническими методами защиты каналов утечки информации являются методы пассивной и активной защиты. К методам пассивной защиты, локализующим опасные сигналы, относятся: экранирование; фильтрация; заземление; применение специальных средств ослабления уровней побочных и наведенных электромагнитных полей.

Одним из основных методов снижения интенсивности нежелательных электромагнитных полей до требуемого уровня является экранирование информационных средств, их элементов и соединительных линий, а также помещений, в которых эти средства размещаются. При его реализации используются средства полного экранирования (экранированные помещения) и частичного экранирования (экранирующие щиты, проволочные сетки, металлизированные стекла и ткани).

В последние годы наблюдается тенденция все более широкого применения частичного и локального (схемотехнического) экранирования с использованием экранов из специальных проводящих пластмасс и диэлектрических экранов, армированных металлической сеткой или с металлическим напылением. Экранирование теоретически позволяет понизить уровень нежелательного электромагнитного поля.

Фильтрация сигналов, как один из основных методов, используется в различных сечениях (высокочастотных и низкочастотных трактах, сигнальных цепях и т. п.) информационных систем, в цепях электропитания, пожарной и охранной сигнализации для ослабления нежелательных излучений, исключения воздействия навязываемых высокочастотных сигналов и прохождения опасных сигналов за пределы контролируемой территории. Основное назначение защитных фильтров - пропускать без значительного ослабления сигналы с частотами, лежащими в их рабочей полосе частот, и подавлять сигналы с частотами, лежащими за пределами этой полосы. Реальные фильтры обеспечивают затухание опасных сигналов на несколько порядков.

Применяются и другие пассивные методы и средства защиты информации, например, заземление, поглощающие и неотражающие покрытия и согласованные нагрузки, поглощающие высокочастотные ферритовые кольца, устанавливаемые на кабели и др.

Методы активной защиты основаны на создании маскирующих и имитирующих помех для энергетического подавления информационного (опасного) сигнала в канале утечки – электромагнитное зашумление, а также на дополнительном структурном преобразовании информации (кодировании) -кодовое зашумление.

Различают следующие виды электромагнитного зашумления - линейное (зашумление опасных сигналов в кабелях, проводах и токоведущих конструкциях) и пространственное (создание маскирующих помех в пространстве). Специфическим видом электромагнитного зашумления является «самозашумление», возможное при параллельной независимой работе нескольких компьютеров или при использовании мультипрограммного режима работы отдельного компьютера.

Система линейного зашумления представляет собой генератор шумового сигнала, формирующий шумовое напряжение с заданными энергетическими и спектральными характеристиками, который подключается в зашумляемую токоведущую цепь. В системах пространственного зашумления с помощью специальных антенн осуществляется излучение маскирующих помех в окружающее пространство.

Конфиденциальная информация, как правило, должна храниться в зашифрованном виде. В этом случае угроза раскрытия данных будет существенно снижена даже в том случае, когда механизмы идентификации, аутентификации и управления доступом будут преодолены. Использование шифрования сокращает риск перехвата и чтения, проходящих транзитом через компьютерные сети сообщений конфиденциального характера. Только пользователь сети, обладающий истинным ключом, может расшифровать сообщение после его получения.

Для обеспечения конфиденциальности данных и сообщений могут быть использованы следующие средства и процедуры защиты информации:

- шифрование данных и сообщений;

- защита от перехвата информации в передающей среде компьютерной сети и ее компонентах;

- маскирование содержания сообщений;

- ограничение широковещательной передачи сообщений с помощью маршрутизаторов сети.

(первая часть)

2014-02-12

2014-02-12 381

381