Использование сканера безопасности начинается с планирования развёртывания и собственно развёртывания. Поэтому первая группа критериев касается архитектуры сканеров безопасности, взаимодействия их компонентов, инсталляции, управления.

Следующая группа критериев – наиболее интересная – сканирование. Как известно, процесс сканирования узлов сети с использованием сетевого сканера можно разбить на следующие этапы:

· Идентификация узлов сети

· Идентификация открытых портов

· Идентификация служб

· Идентификация приложений

· Идентификация операционных систем

· Идентификация уязвимостей

Группа критериев «Сканирование» охватывает методы, используемые сравниваемыми сканерами для выполнения перечисленных действий, а также другие параметры, связанные с указанными этапами работы сканера.

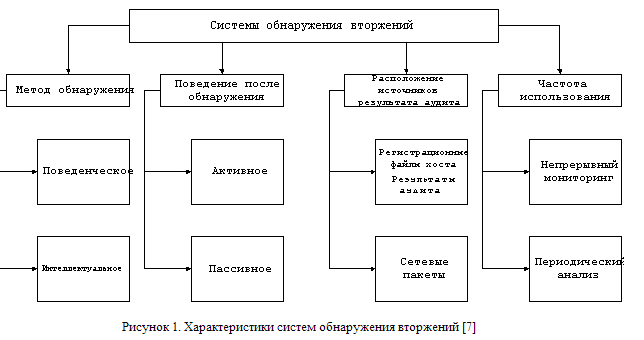

Системы обнаружения вторжений (IDS - Intrusion Detection Systems) - один из важнейших элементов систем информационной безопасности сетей любого современного предприятия. Рост в последние годы числа проблем, связанных с компьютерной безопасностью, привёл к тому, что системы обнаружения вторжения очень быстро стали ключевым компонентом любой стратегии сетевой защиты. За последние несколько лет их популярность значительно возросла, поскольку продавцы средств защиты значительно улучшили качество и совместимость своих программ. [3]

Системами обнаружения вторжений (СОВ) называют множество различных программных и аппаратных средств, объединяемых одним общим свойством - они занимаются анализом использования вверенных им ресурсов и, в случае обнаружения каких-либо подозрительных или просто нетипичных событий, способны предпринимать некоторые самостоятельные действия по обнаружению, идентификации и устранению их причин. [9]

2015-01-07

2015-01-07 2153

2153