Система защиты информации – совокупность взаимосвязанных средств, методов и мероприятий, направленных на предотвращение уничтожения, искажения, несанкционированного получения конфиденциальных сведений.

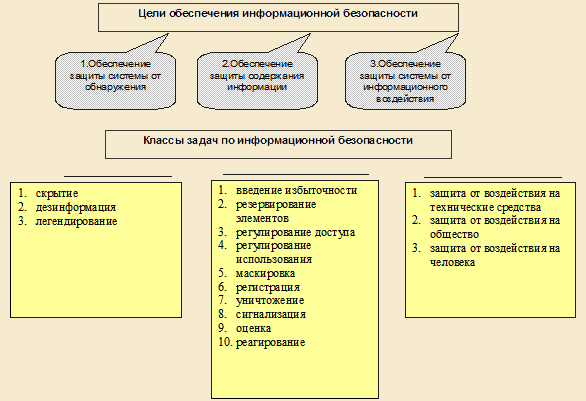

Классификация задач обеспечения информационной безопасности может быть представлена следующей схемой.

Рис. 1. Классификация задач обеспечения информационной безопасности

Обеспечение защиты системы от обнаружения

Скрытие сведений о средствах, комплексах, объектах и системах обработки информации. Организационная сторона этих задач связана с недопущением разглашения конфиденциальных сведений сотрудниками и утечки их по агентурным каналам. Технические задачи направлены на устранение или ослабление технических демаскирующих признаков объектов защиты и технических каналов утечки сведений о них (технические задачи скрытия должны решаться, например, для подвижных объектов).

Дезинформация заключается в распространении заведомо ложных сведений относительно истинного назначения каких-либо объектов, изделий, государственной деятельности, положения дел на предприятии и т.п. Дезинформация проводится путем имитации или искажения признаков и свойств отдельных элементов объектов защиты, создания ложных объектов и т.п. Примером технической дезинформации может служить передача, обработка, хранение в АСОИ ложной информации.

Легендирование задача близкая к дезинформации, когда назначение и направленность работ на объекте полностью не скрывают, а маскируют действительное предназначение.

Обеспечение защиты содержания информации

Введение избыточности элементов системы предполагает введение в состав элементов системы обработки информации организационной, программно-аппаратной, информационной и временной избыточности.

Организационная избыточность осуществляется за счет введения дополнительной численности персонала, его дополнительного обучения для работы с конфиденциальной информацией, а также выбора мест размещения комплексов обработки конфиденциальной информации.

Программно-аппаратная избыточность предполагает наличие дополнительных программных и аппаратных средств, обеспечивающих информационную защиту на всех фазах хранения, передачи и обработки информации в АСОИ.

Информационная избыточность создается за счет использования дублирующих массивов и баз данных.

Временная избыточность предполагает выделение дополнительного времени для проведения обработки конфиденциальной информации.

Резервирование элементов системы в отличие от введения избыточности предполагает не введение дополнительных элементов, обеспечивающих защиту, а перевод части элементов системы в резерв, с целью их использования в тех или иных критических ситуациях.

Регулирование доступа к элементам системы и защищаемой информации предусматривает разграничение доступа к средствам, комплексам и системам обработки информации (на территорию, в помещение, к техническим средствам, к программам, базам данных и т.п.) и предполагает реализацию идентификации, проверки подлинности и контроля доступа, а также регистрацию субъектов и учет носителей информации.

Кроме того, к данному классу относятся задачи по установлению контролируемых зон вокруг средств обработки конфиденциальной информации, за пределами которых становится невозможным выделение и регистрация с помощью технических средств злоумышленников сигналов, содержащих конфиденциальные сведения. Например, сигналов, возникающих из-за побочных электромагнитных излучений или наводок в проводах, выходящих за пределы контролируемой зоны.

Регулирование использования элементов системы и защищаемой информации предполагает предъявление пользователями некоторых полномочий при доступе к тем или иным операциям (или процедурам). Для решения данного класса задач применительно к конфиденциальной информации могут использоваться такие операции, как дробление (расчленение информации на части с таким условием, что получение сведений об одной части не дает возможности восстановить всю картину в целом) и ранжирование (разграничение доступа к информации в зависимости от степени ее секретности).

Маскировка информации это, в первую очередь скрытие факта передачи информации (например, с помощью методов стеганографии). Во-вторых, это использование как криптографических методов защиты данных, так и не криптографических (например, кодовое зашумление).

Регистрация сведений предполагает фиксацию всех сведений о фактах и событиях в процессе функционирования средств обработки конфиденциальной информации (например, специальные программные средства, регистрирующие попытки НСД и др.).

Уничтожение информации рассматривается как процедура по частичному или полному уничтожению элементов конфиденциальной информации не представляющих в дальнейшем ценность, завершивших свой жизненный цикл и пр. Так для АСОИ типичной процедурой является уничтожение остаточной информации в элементах ОЗУ, программных модулях, на отдельных магнитных или бумажных носителях после завершения какой-либо задачи. Для криптографических систем это может быть уничтожение криптографических ключей по истечении установленного протоколом срока использования.

Обеспечение сигнализации состоит в реализации процедуры сбора, генерирования, передачи, отображения и хранения сигналов о состоянии механизмов защиты с целью обеспечения регулярного управления ими, а также объектами и процессами обработки информации. Фактически это обеспечение обратной связи в системе управления.

Оценка системы защиты информации включает широкий круг задач, связанных с оценкой эффективности функционирования механизмов обработки и защиты информации на основе сравнения уровня безопасности информации, достигаемого применением выбранных механизмов, с требуемым уровнем.

Обеспечение реагирования на проявление дестабилизирующих факторов является признаком активности системы защиты информации.

Обеспечение защиты системы от информационного воздействия

Защита от воздействия на технические средства обработки информации направлена на исключение таких воздействий как:

· уничтожение информации (например, электронное подавление средств связи);

· искажение или модификацию информации (например, с использованием компьютерных вирусов);

· внедрение ложной информации в систему (например, изменение программных кодов).

Защита от информационного воздействия на общество включает разработку методов противостояния негативному воздействию, например, средств массовой информации с целью влияния на общественное сознание (пропаганда, реклама и т.д.).

Защита от информационного воздействия на психику рассматривает защиту от т.н. психотропного оружия.

2015-01-07

2015-01-07 3354

3354