a) Закончите сеанс работы с терминалом с клиентского маршрутизатора Cisco1841

b) Войдите в клиентский маршрутизатор Cisco1841. Введите запрашиваемый пароль консоли.

c) Зайдите в привилегированный режим EXEC. Введите запрашиваемый пароль привилегированного режима

d) Для проверки сделанной работы нажмите кнопку CheckResults (Проверить результаты) в нижней части окна инструкций

Краткие теоретические сведения:

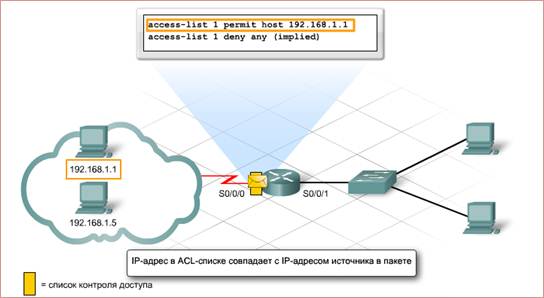

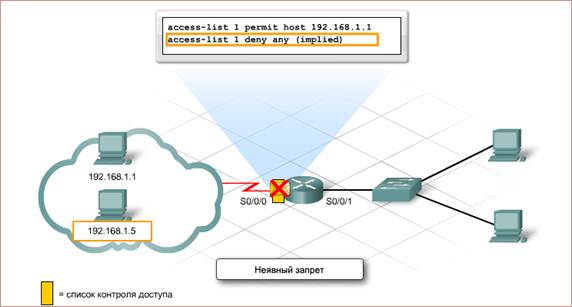

Одним из наиболее распространенных способов фильтрации трафика является использование списков контроля доступа (ACL-списков). ACL-списки можно использовать для управления входящим и существующим трафиком в сети и его фильтрации. Размер ACL-списка может варьироваться от одной инструкции, по которой разрешается или блокируется трафик от одного источника, до сотни инструкций, разрешающих или запрещающих пакеты с нескольких источников. В основном, ACL-списки используются для определения типов принимаемых или отклоняемых пакетов. ACL-списки определяют трафик для нескольких целей: · указание внутренних узлов для NAT;· обнаружение и классификация трафика для обеспечения расширенных возможностей, таких как QoS и организация очереди;· ограничение содержимого обновления маршрутизации; · ограничение отладочных выходных данных; · контроль доступа виртуальных терминалов к маршрутизаторам. Использование ACL-списков может быть сопряжено со следующими потенциальными проблемами: · дополнительная нагрузка на маршрутизатор для проверки всех пакетов означает меньшее время на фактическую пересылку пакетов;· плохо организованные ACL-списки создают даже еще большую нагрузку на маршрутизатор и могут нарушить работоспособность сети;· неправильно размещенные ACL-списки блокируют допустимый трафик и разрешают запрещенный. Стандартные списки контроля доступа Стандартный ACL-список является самым простым из трех типов. При создании стандартного ACL-списка для IP-протокола, фильтрация по ACL-спискам осуществляется на основе исходного IP-адреса пакета. Стандартные ACL-списки определяют разрешения пакетов на основе всего протокола, такого как IP-протокол. Таким образом, при запрете узлового устройства стандартным ACL-списком, запрещаются все службы этого узла. Такой тип ACL-списка полезен для разрешения доступа всех служб определенного пользователя или локальной сети (LAN) через маршрутизатор с запретом доступа с других IP-адресов. Стандартные ACL-списки определяются по присваиваемым им номерам. Номера из диапазона от 1 до 99 и от 1300 до 1999 присваиваются спискам доступа, разрешающим или блокирующим IP-трафик. После создания списка контроля доступа, его необходимо применить к интерфейсу, чтобы задействовать его. ACL-список предназначен для фильтрации входящего или исходящего трафика, проходящего через интерфейс. Если пакет соответствует разрешающей инструкции, то он пропускается маршрутизатором. Если он соответствует запрещающей инструкции, он останавливается. ACL-список без единой разрешающей инструкции приводит к блокированию всего трафика. Это объясняется тем, что в конце каждого ACL-списка указывается неявное запрещение. Таким образом, ACL-список будет препятствовать прохождению всего трафика, если не указаны особые разрешения. Список контроля доступа пропускает пакет Список контроля доступа уничтожает пакет

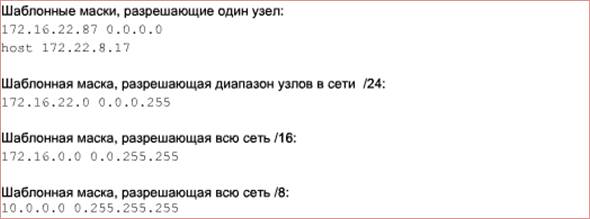

Список контроля доступа уничтожает пакет  В простых ACL-списках указывается только один разрешенный или запрещенный адрес. Для блокирования нескольких адресов или диапазонов адресов необходимо несколько инструкций или шаблонная маска. Использование IP-адреса сети с шаблонной маской обеспечивает намного большую гибкость. С помощью шаблонной маски можно блокировать диапазон адресов или всю сеть при помощи всего одной инструкции. В шаблонной маске используются символы "0" для указания части IP-адреса, который должен в точности совпадать, и символы "1" – для части IP-адреса, который не должен совпадать с определенным номером.Шаблонная маска типа 0.0.0.0 требует точного совпадения со всеми 32 битами IP-адреса. Маска приравнивается к использованию параметра host. Пример

В простых ACL-списках указывается только один разрешенный или запрещенный адрес. Для блокирования нескольких адресов или диапазонов адресов необходимо несколько инструкций или шаблонная маска. Использование IP-адреса сети с шаблонной маской обеспечивает намного большую гибкость. С помощью шаблонной маски можно блокировать диапазон адресов или всю сеть при помощи всего одной инструкции. В шаблонной маске используются символы "0" для указания части IP-адреса, который должен в точности совпадать, и символы "1" – для части IP-адреса, который не должен совпадать с определенным номером.Шаблонная маска типа 0.0.0.0 требует точного совпадения со всеми 32 битами IP-адреса. Маска приравнивается к использованию параметра host. Пример  В инструкции ACL-списка IP-адрес и шаблонная маска образуют сравниваемые поля. Все пакеты, входящие или исходящие через интерфейс, сравниваются с каждой инструкцией ACL-списка для выявления совпадения.шаблонная маска определяет, сколько бит входящего IP-адреса соответствуют сравниваемому адресу.В качестве примера: следующая инструкция разрешает все узлы сети 192.168.1.0 и блокирует остальные: access-list 1 permit 192.168.1.0 0.0.0.255 Шаблонная маска указывает, что должны совпадать только первые три октета. Следовательно, если первые 24 бита входящего пакета совпадают с первыми 24 битами сравниваемого поля, пакет разрешается. Любой пакет с исходным IP-адресом из диапазона 192.168.1.1 – 192.168.1.255 соответствует сочетанию сравниваемого адреса и маски в указанном примере. Все другие пакеты запрещаются ACL-списком при помощи неявной инструкции denyany. Пример:

В инструкции ACL-списка IP-адрес и шаблонная маска образуют сравниваемые поля. Все пакеты, входящие или исходящие через интерфейс, сравниваются с каждой инструкцией ACL-списка для выявления совпадения.шаблонная маска определяет, сколько бит входящего IP-адреса соответствуют сравниваемому адресу.В качестве примера: следующая инструкция разрешает все узлы сети 192.168.1.0 и блокирует остальные: access-list 1 permit 192.168.1.0 0.0.0.255 Шаблонная маска указывает, что должны совпадать только первые три октета. Следовательно, если первые 24 бита входящего пакета совпадают с первыми 24 битами сравниваемого поля, пакет разрешается. Любой пакет с исходным IP-адресом из диапазона 192.168.1.1 – 192.168.1.255 соответствует сочетанию сравниваемого адреса и маски в указанном примере. Все другие пакеты запрещаются ACL-списком при помощи неявной инструкции denyany. Пример:

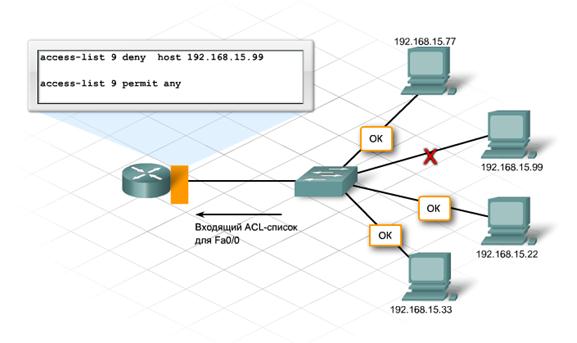

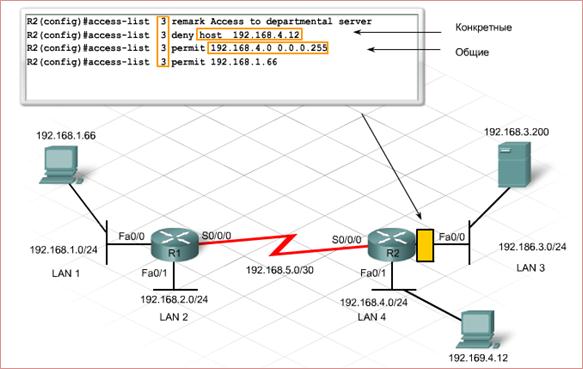

Создание ACL-списка Войдите в режим глобальной конфигурации. При помощи команды access-list введите инструкции списка контроля доступа. Введите все инструкции с одинаковым номером ACL-списка, пока список контроля доступа не будет готов. Синтаксис стандартного ACL-списка следующий: access-list [ номер списка доступа ] [ deny | permit ] [ адресисточника ] [ шаблоннаямаскаисточника ][log] Поскольку каждый пакет сравнивается с инструкцией ACL-списка до нахождения совпадения, порядок размещения инструкций в ACL-списке может влиять на создаваемое запаздывание. Поэтому располагайте инструкции таким образом, чтобы более частые условия в ACL-списке предшествовали менее частым. Например, инструкции с совпадением по наибольшему объему трафика необходимо размещать в начале ACL-списка. Пример:

Создание ACL-списка Войдите в режим глобальной конфигурации. При помощи команды access-list введите инструкции списка контроля доступа. Введите все инструкции с одинаковым номером ACL-списка, пока список контроля доступа не будет готов. Синтаксис стандартного ACL-списка следующий: access-list [ номер списка доступа ] [ deny | permit ] [ адресисточника ] [ шаблоннаямаскаисточника ][log] Поскольку каждый пакет сравнивается с инструкцией ACL-списка до нахождения совпадения, порядок размещения инструкций в ACL-списке может влиять на создаваемое запаздывание. Поэтому располагайте инструкции таким образом, чтобы более частые условия в ACL-списке предшествовали менее частым. Например, инструкции с совпадением по наибольшему объему трафика необходимо размещать в начале ACL-списка. Пример:

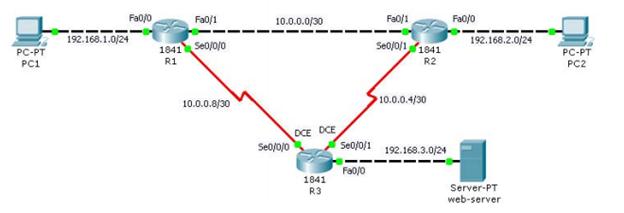

Задание №2 Списки контроля доступа Топология сети:

Таблица сетевых адресов.

Таблица сетевых адресов. | Устройство | Интерфейс | IP-адрес | Маска подсети | Основной шлюз |

| R1 | Fa0/0 | 192.168.1.1 | 255.255.255.0 | N/A |

| Fa0/1 | 10.0.0.1 | 255.255.255.252 | N/A | |

| Se0/0/0 | 10.0.0.9 | 255.255.255.252 | N/A | |

| R2 | Fa0/0 | 192.168.2.1 | 255.255.255.0 | N/A |

| Fa0/1 | 10.0.0.2 | 255.255.255.252 | N/A | |

| Se0/0/1 | 10.0.0.6 | 255.255.255.252 | N/A | |

| R3 | Fa0/0 | 192.168.3.1 | 255.255.255.0 | N/A |

| Se0/0/0 | 10.0.0.10 | 255.255.255.252 | N/A | |

| Se0/0/1 | 10.0.0.5 | 255.255.255.252 | N/A | |

| PC1 | N/A | 192.168.1.10 | 255.255.255.0 | 192.168.1.1 |

| PC2 | N/A | 192.168.2.10 | 255.255.255.0 | 192.168.2.1 |

| Web-Server | N/A | 192.168.3.10 | 255.255.255.0 | 192.168.3.1 |

| Маршрутизатор | Сети |

| R1 | 192.168.1.0/24 10.0.0.4/30 |

| R2 | 192.168.1.0/24 10.0.0.8/30 |

| R3 | 192.168.1.0/24 192.168.2.0/24 10.0.0.0/30 |

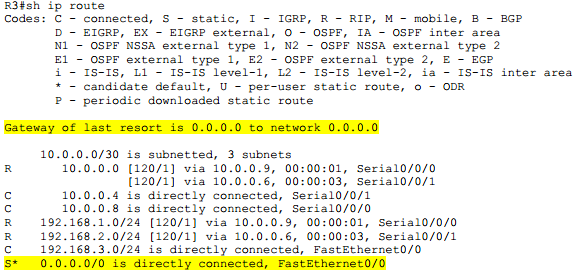

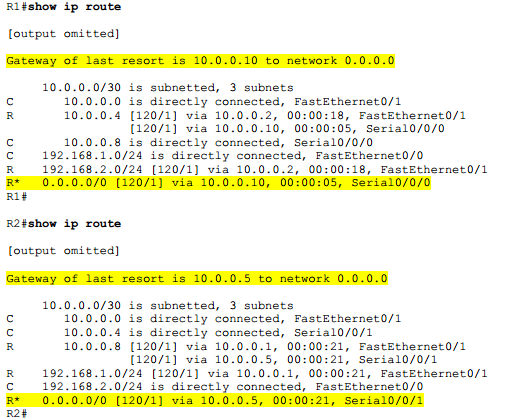

10) Распространите маршрут по умолчанию по сети. R3# configure terminal Enter configuration commands, one per line. End with CNTL/Z. R3(config)# router rip R3(config-router)# default-information originate R3(config-router)# 11) С помощью команды show iproute удостоверьтесь, что маршрут появился в таблице маршрутизации на устройствах R1 и R2.

10) Распространите маршрут по умолчанию по сети. R3# configure terminal Enter configuration commands, one per line. End with CNTL/Z. R3(config)# router rip R3(config-router)# default-information originate R3(config-router)# 11) С помощью команды show iproute удостоверьтесь, что маршрут появился в таблице маршрутизации на устройствах R1 и R2.  12) Зайдите в эмулятор рабочего стола устройства PC1 или PC2.

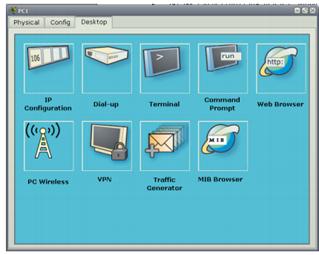

12) Зайдите в эмулятор рабочего стола устройства PC1 или PC2.

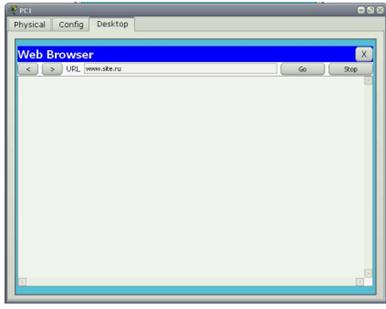

13) Откройте эмулятор браузера (кнопка WedBrowser), в поле ввода адреса сайта наберите www.site.ru и нажмите ОК.

14) Сохранитеконфигурациюустройств. Router# copy running-config startup-configDestination filename [startup-config]?Building configuration... [OK] Router# 15) Настройте на маршрутизаторе R1 стандартныйACL, запрещающий устройству PC1 взаимодействовать с устройствами из других сетей. a) Зайдите в режим глобальной конфигурации маршрутизатора. R1 >enable R1# configure terminal Enter configuration commands, one per line. End with CNTL/Z. R1(config)# b) Создайтестандартный ACL. R1(config)# access-list 1 deny 192.168.1.10 0.0.0.0

14) Сохранитеконфигурациюустройств. Router# copy running-config startup-configDestination filename [startup-config]?Building configuration... [OK] Router# 15) Настройте на маршрутизаторе R1 стандартныйACL, запрещающий устройству PC1 взаимодействовать с устройствами из других сетей. a) Зайдите в режим глобальной конфигурации маршрутизатора. R1 >enable R1# configure terminal Enter configuration commands, one per line. End with CNTL/Z. R1(config)# b) Создайтестандартный ACL. R1(config)# access-list 1 deny 192.168.1.10 0.0.0.0 | access-list | Командасоздания ACL |

| 1 | Номер ACL |

| deny | Команда «запретить» |

| 192.168.1.10 | Адрес, к которому надо применить команду |

| 0.0.0.0 | Wildcard маска |

| access-list | Командасоздания ACL |

| 1 | Номер ACL |

| deny | Команда «запретить» |

| tcp | Протокол транспортного уровня |

| 192.168.2.10 | Адресисточника |

| 0.0.0.0 | Wildcard маска для адреса источника |

| 192.168.3.10 | Адрес получателя |

| 0.0.0.0 | Wildcard маска для адреса получателя |

| eqwww | Порт назначения, по которому нужно запретить взаимодействие |

R3(config)# access-list 101 permit ip any any

R3(config)# access-list 101 permit icmp any any

c) Установите ACL на интерфейсе s0/0/1 маршрутизатора R1

R3(config)# interface serial 0/0/1

R3(config-if)# ip access-group 101 in

18) Проверьте правильность настройки расширенногоACL.

a) Зайдите в эмулятор командной строки на устройстве PC2.

b) С помощью утилиты ping проверьте возможность взаимодействия устройства PC1 c любым конечным устройством сети.

c) С помощью эмулятора браузера попробуйте загрузить сайт www.site.ru

Если устройство PC2 получает эхо-ответы от сервера, но страницу загрузить не удаётся, значит ACLнастроен правильно.

19) Сохранитеконфигурациюустройств.

Router# copy running-config startup-config

Destination filename [startup-config]?

Building configuration...

[OK]

Router#

Для самостоятельной работы:

1) Установить пароль на роутер R2 для доступа через vtyи консоль;

2) Установить на роутере баннер с предупреждением;

3) Ограничить доступ компьютера PC1 к роутеру через виртуальный терминал (vty);

4) Сохранитеконфигурациюустройств.

2015-03-07

2015-03-07 727

727