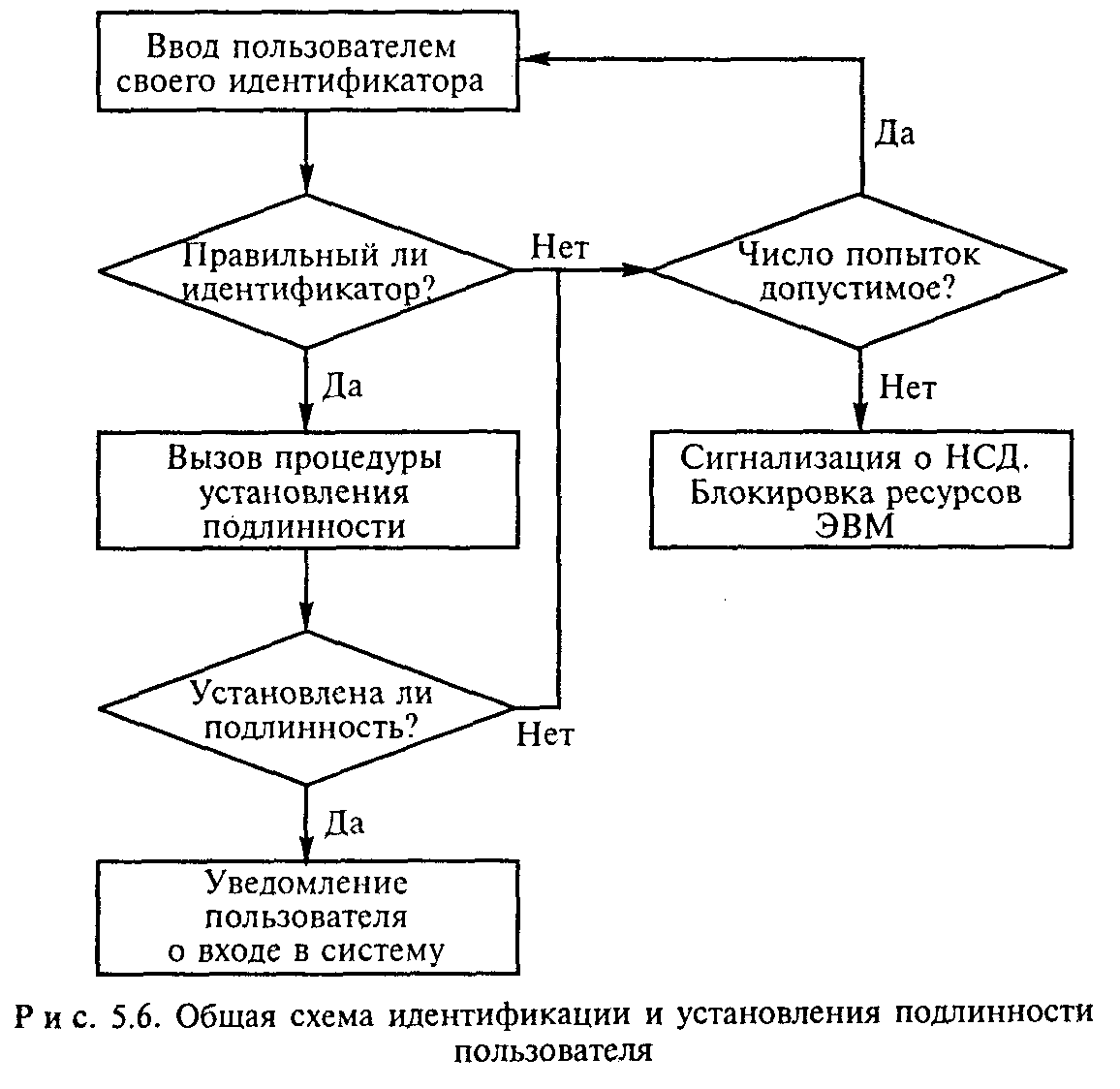

Общая схема идентификации и установления подлинности пользователя представлена на рис. 5.6 [17].

Для особо надежного опознания при идентификации используются технические средства, определяющие индивидуальные характеристики человека (голос, отпечатки пальцев, структура зрач-

ка). Однако такие методы требуют значительных затрат и поэтому используются редко.

| ВИДЕО МиссН2Глазидент |

Наиболее массово используемыми являются парольные методы проверки подлинности пользователей. Пароли можно разделить на две группы: простые и динамически изменяющиеся.

Простой пароль не изменяется от сеанса к сеансу в течение установленного периода его существования.

Во втором случае пароль изменяется по правилам, определяемым используемым методом. Выделяют следующие методы реализации динамически изменяющихся паролей:

• методы модификации простых паролей. Например, случайная выборка символов пароля и одноразовое использование паролей;

• метод «запрос—ответ», основанный на предъявлении пользователю случайно выбираемых запросов из имеющегося массива;

• функциональные методы, основанные на использовании некоторой функции F с динамически изменяющимися параметрами (дата, время, день недели и др.), с помощью которой определяется пароль.

Для защиты от несанкционированного входа в компьютерную систему используются как общесистемные, так и специализированные программные средства защиты.

После идентификации и аутентификации пользователя система защиты должна определить его полномочия для последующего контроля санкционированного доступа к компьютерным ресурсам (разграничение доступа). В качестве компьютерных ресурсов рассматриваются:

• программы;

• внешняя память (файлы, каталоги, логические диски);

• информация, разграниченная по категориям в базах данных;

• оперативная память;

• время (приоритет) использования процессора;

• порты ввода-вывода;

• внешние устройства.

Различают следующие виды прав пользователей по доступу к ресурсам:

• всеобщее (полное предоставление ресурса);

• функциональное или частичное;

• временное.

Наиболее распространенными способами разграничения доступа являются:

• разграничение по спискам (пользователей или ресурсов);

• использование матрицы установления полномочий (строки матрицы — идентификаторы пользователей, столбцы — ресурсы компьютерной системы);

• разграничение по уровням секретности и категориям (например, общий доступ, конфиденциально, секретно);

• парольное разграничение.

| ВИДЕО МиссНОхраннСист |

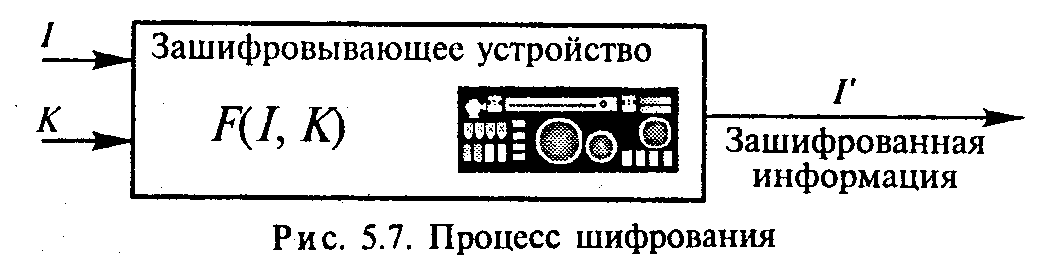

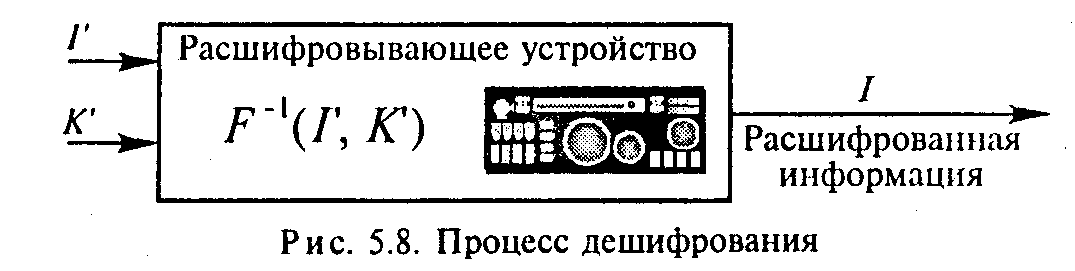

Защита информации от исследования и копирования предполагает криптографическое закрытие защищаемых от хищения данных. Задачей криптографии является обратимое преобразование некоторого понятного исходного текста (открытого текста) в кажущуюся случайной последовательность некоторых знаков, часто называемых шифротекстом, или криптограммой. В шифре выделяют два основных элемента — алгоритм и ключ. Алгоритм шифрования представляет собой последовательность преобразований обрабатываемых данных, зависящих от ключа шифрования. Ключ задает значения некоторых параметров алгоритма шифрования, обеспечивающих шифрование и дешифрование информации. В криптогра-

фической системе информация I и ключ К являются входными данными для шифрования (рис. 5.7) и дешифрования (рис. 5.8) информации. При похищении информации необходимо знать ключ и алгоритм шифрования.

По способу использования ключей различают два типа криптографических систем: симметрические и асимметрические.

В симметрических (одноключевых) криптографических системах ключи шифрования и дешифрования либо одинаковы, либо легко выводятся один из другого.

В асимметрических (двухключевых или системах с открытым Ключом) криптографических системах ключи шифрования и дешифрования различаются таким образом, что с помощью вычислений нельзя вывести один ключ из другого. ' Скорость шифрования в двухключевых криптографических системах намного ниже, чем в одноключевых. Поэтому асимметрические системы используют в двух случаях:

• для шифрования секретных ключей, распределенных между пользователями вычислительной сети;

• для формирования цифровой подписи.

Одним из сдерживающих факторов массового применения методов шифрования является потребление значительных временных ресурсов при программной реализации большинства хорошо известных шифров (DES, FEAL, REDOC, IDEA, ГОСТ). Одной из основных угроз хищения информации является угроза доступа к остаточным данным в оперативной и внешней памяти компьютера. Под остаточной информацией понимают данные, оставшиеся в освободившихся участках оперативной и внешней памяти после удаления файлов пользователя, удаления временных файлов без ведома пользователя, находящиеся в неиспользуемых

2015-05-15

2015-05-15 1178

1178