1. В чем проявляется ненадежность протокола IP?

2. Сравните таблицу моста или коммутатора с таблицей маршрутизатора. Каким образом формируются эти таблицы? Какую информацию содержат? От чего зависит их объем?

3. Рассмотрим маршрутизатор на магистрали Интернета. Какие записи содержатся в поле адреса назначения его таблицы маршрутизации? Варианты ответов:

О номера всех сетей Интернета; О номера некоторых сетей Интернета;

О номера некоторых сетей и полные адреса некоторых конечных узлов Интернета, для которых определены специфические маршруты;

О специальные адреса типа 127.0.0.0 или 255.255.255.255.

4. Сколько записей о маршрутах по умолчанию может включать таблица маршрутизации?

5. Приведите примеры, когда может возникнуть необходимость в использовании специфических маршрутов?

6. Передается ли в IP-пакете маска в тех случаях, когда маршрутизация реализуется с использованием масок?

7. Какие преимущества дает технология CIDR? Что мешает ее широкому внедрению?

8. Имеется ли связь между длиной префикса непрерывного пула IP-адресов и числом адресов, входящих в этот пул?

9. Почему в записи о маршруте по умолчанию в качестве адреса сети назначения часто указывается 0.0.0.0 с маской 0.0.0.0?

10. Какие элементы сети могут выполнять фрагментацию? Варианты ответов: О только компьютеры;

О только маршрутизаторы;

О компьютеры, маршрутизаторы, мосты, коммутаторы; О компьютеры и маршрутизаторы.

11. Что произойдет, если при передаче пакета он был фрагменгирован и один из фрагментов не дошел до узла назначения после истечения тайм-аута? Варианты ответов:

О модуль IP узла-отправителя повторит передачу недошедшего фрагмента;

О модуль IP узла-отправителя повторит передачу всего пакета, в состав которого входил недошедший фрагмент;

О модуль IP узла-получателя отбросит все полученные фрагменты пакета, в котором потерялся один фрагмент, а модуль IP узла-отправителя не будет предпринимать никаких действий по повторной передаче данного пакета.

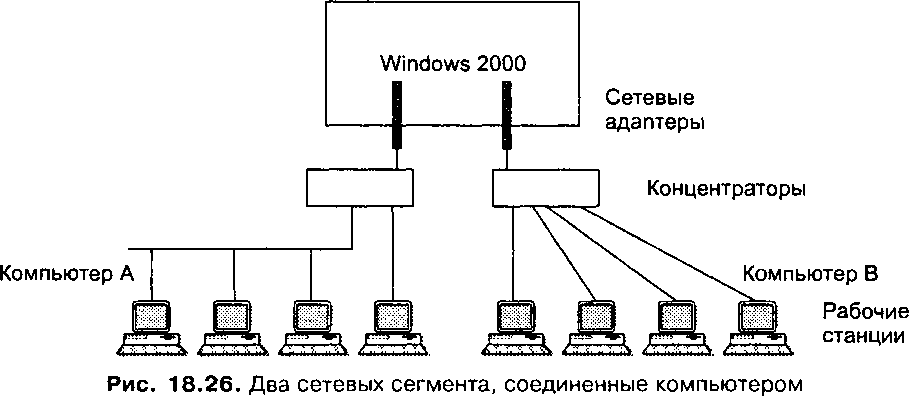

12. На рис. 18.26 показан компьютер с двумя сетевыми адаптерами, к которым подсоединены два сегмента. Компьютер работает под управлением Windows 2000. Может ли компьютер А в одном сегменте обмениваться данными с компьютером В, принадлежащем другому сегменту?

13. Может ли изменить ответ на предыдущий вопрос тот факт, что в сегментах используются разные канальные протоколы, например Ethernet и Token Ring?

14. Каково отношение администратора 1Ру6-сети к маскам? Варианты ответов: О полностью игнорирует как ненужное средство;

О использует при объединении подсетей; О использует при разделении на подсети;

О использует и при объединении подсетей, и при разделении на подсети.

|

15. Верно ли утверждение, что широковещательная рассылка является частным случаем групповой рассылки? Произвольной рассылки?

16. Может ли один сетевой интерфейс иметь одновременно несколько Шуб-адресов разных типов: уникальный адрес, адрес произвольной рассылки, групповой адрес?

17. В разделе «Перекрытие адресных пространств» приведен пример того, как администратор, планируя сеть своего предприятия, решил, что для сети Ethernet ему требуется 600 адресов, для сети Token Ring — 200, для DMZ —10 и для соединительной сети — 4. Решите ту же задачу по планированию сети, но для случая, когда в сети Token Ring планируется 300 рабочих мест. Какой пул адресов необходимо получить у поставщика услуг на этот раз? (Для определенности будем считать, что поставщик услуг выделит непрерывный пул адресов.) Как администратор распределит адреса между своими четырьмя сетями? Как будут выглядеть таблицы маршрутизации R1 и R2?

2015-05-13

2015-05-13 1291

1291