Итак, технология IPSec предлагает различные методы защиты трафика. Каким же образом протокол IPSec, работающий на хосте или шлюзе, определяет способ защиты, который он должен применить к трафику? Решение основано на использовании в каждом узле, поддерживающем IPSec, двух типов баз данных:

□ безопасных ассоциаций (Security Associations Database, SAD);

□ политики безопасности (Security Policy Database, SPD).

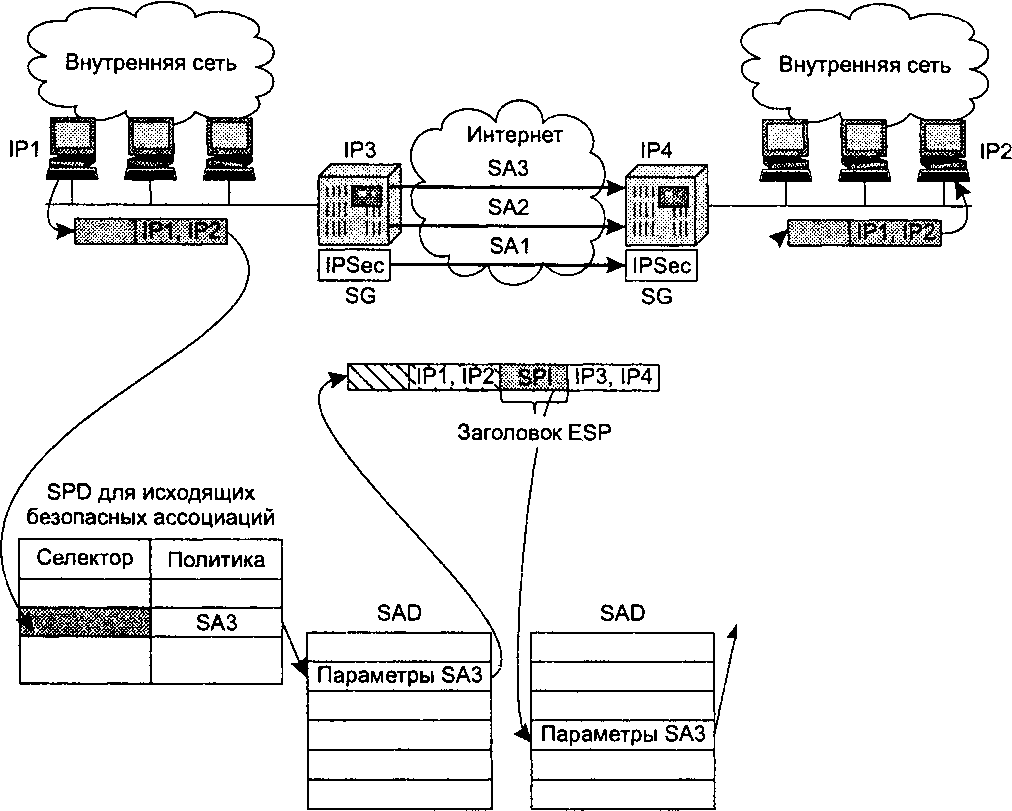

При установлении безопасной ассоциации, как и при любом другом логическом соединении, две стороны принимают ряд соглашений, регламентирующих процесс передачи потока данных между ними. Соглашения фиксируются в виде набора параметров. Для безопасной ассоциации такими параметрами являются, в частности, тип и режим работы протокола защиты (АН или ESP), методы шифрования, секретные ключи, значение текущего номера пакета в ассоциации и другая информация. Наборы текущих параметров, определяющих все активные ассоциации, хранятся на обоих оконечных узлах защищенного канала в виде баз данных безопасных ассоциаций (SAD). Каждый узел IPSec поддерживает две базы SAD — одну для исходящих ассоциаций, другую для входящих.

Другой тип базы данных — база данных политики безопасности (SPD) — определяет соответствие между IP-пакетами и установленными для них правилами обработки. Записи SPD состоят из полей двух типов — полей селектора пакета и полей политики защиты для пакета с данным значением селектора (рис. 24.14).

Селектор в SPD включает следующий набор признаков, на основании которых можно с большой степенью детализации выделить защищаемый поток:

□ IP-адреса источника и приемника могут быть представлены как в виде отдельных адресов (индивидуальных, групповых или широковещательных), так и диапазонами адресов, заданными с помощью верхней и нижней границ либо с помощью маски;

□ порты источника и приемника (то есть TCP- или UDP-портов);

□ тип протокола транспортного уровня (TCP, UDP);

□ имя пользователя в формате DNS или Х.500;

□ имя системы (хоста, шлюза безопасности и т. п.) в формате DNS или Х.500.

Для каждого нового пакета, поступающего в защищенный канал, IPSec просматривает все записи в базе SPD и сравнивает значение селекторов этих записей с соответствующими полями IP-пакета. Если значение полей совпадает с каким- либо селектором, то над пакетом выполняются действия, определенные в поле политики безопасности данной записи. Политика предусматривает одну из следующих возможностей: передача пакета без изменения, отбрасывание, обработка средствами IPSec.

| ESP), функции |

В последнем случае поле политики защиты должно содержать ссылку на запись в базе данных SAD, в которую помещен набор параметров безопасной ассоциации для данного пакета (на рис. 24.14 для исходящего пакета определена ассоциация SA3). На основании заданных параметров безопасной ассоциации к пакету применяется соответствующий протокол (на рисунке шифрования и секретные ключи.

SPD для исходящих безопасных ассоциаций

|

| SPD для входящих ^ безопасных ассоциаций |

| Селектор | Политика |

| SA3 | |

| SPD для входящих безопасных ассоциаций | |

| Селектор | Политика |

Рис. 24.14. Использование баз данных SPD и SAD

Если к исходящему пакету нужно применить некоторую политику защиты, но указатель записи SPD показывает, что в настоящее время нет активной безопасной ассоциации с требуемой политикой, то IPSec создает новую ассоциацию с помощью протокола IKE, помещая новые записи в базы данных SAD и SPD.

Базы данных политики безопасности создаются и администрируются либо пользователем (этот вариант больше подходит для хоста), либо системным администратором (вариант для шлюза), либо автоматически (приложением).

Выше мы рассмотрели, что установление связи между исходящим IP-пакетом и заданной для него безопасной ассоциацией происходит путем селекции. Однако остается другой вопрос: как принимающий узел IPSec определяет способ обработки прибывшего пакета, ведь при шифровании многие ключевые параметры

пакета, отраженные в селекторе, оказываются недоступными, а значит, невозможно определить соответствующую запись в базах данных SAD и SPD и, следовательно, тип процедуры, которую надо применить к поступившему пакету. Именно для решения этой проблемы в заголовках АН и ESP предусмотрено поле SPI. В это поле помещается указатель на строку базы данных SAD, в которой записаны параметры соответствующей безопасной ассоциации. Поле SPI заполняется протоколом АН или ESP во время обработки пакета в отправной точке защищенного канала. Когда пакет приходит в конечный узел защищенного канала, из его внешнего заголовка ESP или АН (на рисунке — из заголовка ESP) извлекается значение SPI, и дальнейшая обработка пакета выполняется с учетом всех параметров заданной этим указателем ассоциации.

Та^йм Ш распознавания пакетов» относящихся к- разийм ^опасным ассоциации

:ш (SA), ислолйую^ся:.' ••• • ••:'.;.• •

'•.'.«;на'у$ле*ртправит: йелёктрр;' •• -.'^л!.•. •:

• индекс парЫетрой бе$6®0йости '

После дешифрирования пакета приемный узел IPSec проверяет его признаки (ставшие теперь доступными) на предмет совпадения с селектором записи SPD для входящего трафика, чтобы убедиться, что ошибки не произошло и выполняемая обработка пакета соответствует политике защиты, заданной администратором.

Использование баз SPD и SAD для защиты трафика позволяет достаточно гибко сочетать механизм безопасных ассоциаций, который предусматривает установление логического соединения, с дейтаграммным характером трафика протокола IP.

2015-05-13

2015-05-13 961

961