| Уровень зрелости | Наименование | Описание уровня модели зрелости стандарта СОВГГ |

| Нулевой | Несуществующий | Полное отсутствие каких-либо процессов управления. Организация даже не осознает существование проблем, которые надо решать |

| Первый | Начальный | Есть свидетельства того, что организация осознает существование проблем и необходимость их решения. Нет никаких стандартизированных процессов, однако существуют специальные подходы узкого применения, используемые разово или в отдельных случаях. Организованный подход к управлению отсутствует |

| Второй | Повторяющийся | Процессы достигли уровня, при котором разные сотрудники, выполняющие одну и ту же задачу, используют сходные процедуры. Не существует формализованного обучения и информирования о принятых в компании процедурах, ответственность за используемые процедуры целиком лежит на сотрудниках. Компания в большой степени зависит от знаний отдельных лиц, вследствие чего возможны ошибки |

| Третий | Определенный | Процедуры стандартизированы, документально оформлены и доводятся до сведения сотрудников организации посредством обучения. Вместе с тем осуществление этих процессов возложено на отдельных сотрудников и маловероятно, что отклонения будут обнаружены. Сами процедуры не являются сложными и представляют собой формализованный вариант существующей практики |

| Четвертый | Управляемый | Существует возможность контроля и оценки степени соответствия принятым процедурам, а также возможность принятия мер в случае, если процессы неэффективны. Процессы постоянно совершенствуются и соответствуют общепринятой практике. Автоматизация и вспомогательные программные средства используются ограниченно или эпизодически |

Окончание табл. 7

|

стандарта. Среди ИТ-процессов стандарта С0ВІТ только процессы Р0.9 «Оценка рисков», DS.4 «Обеспечение непрерывности обслуживания», DS.5 «Обеспечение безопасности систем», DS.10 «Управление проблемами и инцидентами» прямо относятся к области безопасности ИТ, что не покрывает всех специфичных вопросов менеджмента информационной безопасности.

Меморандум по надзору № 1001 [40], 3.3.2.5. Модель зрелости изданный департаментом штата Техас рейтинговой системы

(США) по банковскому надзору, опреде- URSIT

ляет системы рейтингов для:

коммерческих банков — Uniform Financial Institutions Rating System (CAMELS);

трастовых департаментов коммерческих банков — Uniform Interagency Trust Rating System (modified) (UITRS);

департаментов электронной обработки данных коммерческих банков и независимых поставщиков услуг электронной обработки данных — Uniform Interagency Rating System for Information Technology (URSIT);

филиалов иностранных банков — Rating System for U.S. Branches and Agencies of Foreign Banking Organisations (the ROCA rating).

Система рейтингов для департаментов электронной обработки данных коммерческих банков и независимых поставщиков услуг электронной обработки данных — Универсальная рейтинговая система для ИТ (Uniform Interagency Rating System for Information Technology —

иЯБ1Т) является общей рейтинговой системой, используемой федеральными и государственными инспекторами для универсальной оценки связанных с ИТ-риском финансовых организаций и провайдеров услуг. Она также позволяет инспекторам идентифицировать те организации и тех провайдеров услуг, у которых незащищенность перед рисками ИТ или производительность ИТ требуют постоянного и глубокого контроля.

Рейтинговая система включает описания компонентного (простого) и композитного (составного) рейтинга и явную идентификацию факторов рисков и факторов оценки, которые рассматривает эксперт при назначении компонентных рейтингов. Для каждого компонента рейтинга ИТ рассматривается влияние ИТ на изменения кредитных факторов, операционных факторов, рыночных факторов, репутации, стратегии, ликвидности, заинтересованности и на специфичные риски ИТ.

Главная цель рейтинговой системы — идентифицировать те сущности, чьи условия или производительность функций ИТ требуют отдельного внимания представителей органов надзора. Рейтинговая система предназначена помочь эксперту выполнить оценки рисков и обобщить результаты экспертизы.

иКБГГ основывается на оценке рисков для четырех областей (доменов): аудит, менеджмент, разработка и приобретение, поддержка и поставка.

Данные домены ШйГГ имеют много общего с С0В1Т, а именно: домен «аудит» Ш&П имеет много общего с мониторингом из С0В1Т (домен «мониторинг» С0В1Т включает процессы МЛ «Осуществлять мониторинг процессов», М.2 «Оценить адекватность внутреннего контроля», М.З «Получить независимые гарантии», М.4 «Предусмотреть проведение независимого аудита»);

домен «разработка и приобретение» и^ГГ по назначению полностью совпадает с одноименным доменом С0В1Т;

домен «поддержка и поставка» Ш^ГГ, как и предыдущий, совпадает с одноименным доменом С0В1Т.

Только домен «планирование и организация» из С0В1Т не нашел прямого отражения в и^ГТ, однако аналогичные выполняемым в этом домене С0В1Т задачи включены в 11ЮТ" в область «менеджмент».

Можно констатировать значительную концептуальную общность рассматриваемых подходов, основное различие которых лежит в области детализации.

Шкала оценки зрелости, или, точнее, рейтинга, ІШІТ — двухуровневая. Это принципиально отличает ее от всех ранее рассмотренных моделей зрелости.

Первоначально оценки выполняются в отдельности по каждой из четырех областей (аудит, менеджмент, разработка и приобретение, поддержка и поставка) с выставлением рейтинга от 1 до 5 (1 — наилучший, 5 — наихудший — еще одно техническое отличие ІЖБІТ от СО ВІТ и других методов).

Далее по правилам, изложенным в спецификации иКБІТ, каждой организации после экспертизы выставляется суммарный или композитный рейтинг, основанный на общих результатах оценки. Композитный рейтинг ИТ, как и компонентный рейтинг, основан на шкале от 1 до 5 в порядке возрастания степени (требований) по строгости надзора. Единица представляет высший рейтинг и наименьшую степень надзора, пятерка представляет низший рейтинг и наивысшую степень надзора.

Первым шагом в разработке композитного рейтинга ИТ для организации является назначение рейтинга производительности для индивидуальных компонентов. Оценка каждого из этих компонентов, их взаимных отношений и относительной важности является основой для композитного рейтинга. Композитный рейтинг выводится путем качественного суммирования всех компонентных рейтингов.

Между композитным рейтингом и рейтингами производительности отдельных компонентов существует прямая зависимость. Однако композитный рейтинг не является арифметическим средним рейтингов индивидуальных компонентов. Арифметический подход не отражает действительных условий ИТ, когда используется подход, сфокусированный на рисках.

Плохой рейтинг в одном компоненте может плохо повлиять на общий композитный рейтинг организации. Например, если функция аудита рассматривается как неадекватная, то целостность систем ИТ не может быть проверена.

Главная цель композитного (составного) рейтинга — определить те финансовые организации и тех провайдеров услуг, которые имеют высокие риски ИТ и нуждаются в особом (строгом) надзоре. Таким образом, отдельный риск, который более явно влияет на живучесть организации и(или) ее потребителей, получает больший вес в композитном рейтинге.

В документе [40] отдельно отмечается, что организациям, имеющим не сложную среду ИТ, нет необходимости стремиться к высоким компонентным и композитным рейтингам.

В целом композитные рейтинги иКБІТ являются аналогами уровней модели зрелости СММ и характеризуются следующим образом:

Композит 1. Финансовые организации и провайдеры услуг с рейтингом «Композит 1» обладают высокой надежностью во всех отношениях и обычно имеют компонентные рейтинги 1 или 2. Слабости ИТ минимальны по природе и легко корректируются в процессе нормального бизнеса. Процесс менеджмента рисков обеспечивает исчерпывающую программу идентификации и мониторинга рисков относительно размера, сложности и профиля рисков. Стратегические планы хорошо определены и полностью интегрированы в организацию. Это позволяет менеджменту быстро адаптироваться к изменяющемуся рынку, бизнесу и технологии. Менеджмент идентифицирует слабости своевременно и предпринимает соответствующие коррективные действия для решения проблем аудита и правовых вопросов.

Композит 2. Финансовые организации и провайдеры услуг с рейтингом «Композит 2» обладают безопасной и основательной надежностью, но могут иметь некоторые слабости в операционной надежности, мониторинге, процессах менеджмента или в разработке системы. Обычно старший менеджмент корректирует слабости при нормальном ходе бизнеса. Процессы менеджмента рисков адекватно идентифицируют риски и ведут их мониторинг относительно размера, сложности и профиля рисков. Стратегические планы определены, но могут потребовать прояснения, лучшей координации или улучшения коммуникации в организации. В результате менеджмент предсказывает, но медленно реагирует на изменения рынка, бизнеса и технологии. Менеджмент обычно идентифицирует слабости и предпринимает соответствующие коррективные действия. Однако при решении и идентификации проблем больше полагаются на аудит и правовые методы. Финансовые условия провайдера услуг приемлемы. Хотя внутренние слабости управления могут существовать, нет значительных вопросов надзора. В результате действия надзора неформальны и ограничены.

Композит 3. Финансовые организации и провайдеры услуг с рейтингом «Композит 3» обладают совокупностью слабостей, которые могут быть от умеренных до серьезных, что требует надзора некоторой степени. Если слабости постоянные, то в дальнейшем весьма вероятно снижение условий и производительности организации или провайдера услуг. Процессы менеджмента рисков могут быть несоответствующими для размера, сложности или профиля рисков. Стратегические планы определены неясно и могут не обеспечить адекватное направление инициатив ИТ. В результате менеджмент часто испытывает трудности при реагировании на изменения в бизнесе, рынке и технологии. Практика самооценки слаба, и она главным образом реагирует на аудит и правовые исключения. Вопросы могут возникать повторно, указывая, что менеджмент не способен или не имеет желания решать эти вопросы. Финансовые условия провайдера услуг могут быть слабыми, и(или) могут быть очевидными негативные тенденции. Хотя финансовые или операционные сбои маловероятны, но необходим повышенный надзор. Формальные или неформальные действия надзора могут быть необходимы для безопасности действий по корректировке.

Композит 4. Финансовые организации и провайдеры услуг с рейтингом «Композит 4» обладают небезопасной и неосновательной средой, что может нанести ущерб будущей живучести организации. Операционные слабости свидетельствуют о серьезных дефектах в менеджменте. Процессы менеджмента рисков неадекватно идентифицируют и ведут мониторинг рисков для данного объема, сложности и профиля рисков. Стратегические планы плохо определены, не скоординированы и не распространены в организации. В результате менеджмент не хочет или не может обеспечить удовлетворение технологических потребностей. Менеджмент и совет директоров не выполняют самооценок и демонстрируют неспособность или нежелание корректировать аудит или правовые вопросы. Финансовые условия провайдера услуг серьезно повреждены и(или) ухудшаются. Крах финансовой организации или провайдера услуг может быть весьма вероятен, если проблемы ИТ не будут решаться. Необходимо пристальное внимание надзора, и в большинстве случаев необходимы формальные принудительные действия.

Композит 5. Финансовые организации и провайдеры услуг с рейтингом «Композит 5» обладают критически недостаточной операционной надежностью, требующей немедленных восстановительных действий. Операционные проблемы и серьезные слабости могут существовать по всей организации. Процессы менеджмента риска обладают серьезными недостатками и управляют рисками слабо или вовсе не управляют в смысле размера, сложности и профиля риска. Стратегические планы не существуют или они неэффективны. Менеджмент и совет директоров обеспечивают слабое направление инициатив ИТ или вовсе не обеспечивают. В результате менеджмент не знает или не внимателен к технологическим потребностям. Менеджмент не хочет или не может корректировать аудит или правовые вопросы. Финансовые условия провайдера услуг бедны, и авария весьма вероятна из-за плохой производительности или финансовой нестабильности. Необходимо непрерывное внимание контролера.

Уровень формулировок рейтингов иЯБП более абстрактен, чем, например, в С0В1Т, однако определенные детали, такие, например, как приведенные в С0В1Т, необходимы для того, чтобы эксперт мог составить суждение о рейтинге организации по четырем областям и рейтинге в целом (композитный). Поэтому в приложении 2 к Меморандуму [40] приведено руководство по применению ШБЕ" (разработанное на основе версии 2 С0В1Т).

Среди объектов оценки рейтинга (зрелости) явно не представлены объекты (сущности) обеспечения информационной безопасности, однако они включены в общий перечень параметров, предназначенных для определения компонентных (простых) рейтингов по четырем доменам ИТ.

Например, для домена «поставка и поддержка» иЯБГГ (аналогичный домен имеется в С0В1Т) рейтинг основан на рассмотрении и оценке следующих требований по:

— способности обеспечить уровень обслуживания, который удовлетворяет требованиям бизнеса;

— адекватности политик, процедур и практик безопасности во всех подразделениях и на всех уровнях финансовой организации и провайдеров услуг;

— адекватности средств управления данными при подготовке, вводе, обработке и выводе;

— адекватности корпоративного планирования работы в чрезвычайных обстоятельствах и восстановления бизнеса для центров данных, сетей, провайдеров услуг и подразделений бизнеса;

— качеству процессов или программ, ведущих мониторинг объема и надежности;

— адекватности средств управления и способности вести мониторинг средств управления провайдеров услуг;

— качеству помощи, предоставляемой пользователям, включая способность решать проблемы;

— адекватности операционных политик, процедур и справочников;

— качеству физической и логической безопасности, включая приватность данных;

— адекватности архитектур межсетевых экранов и безопасности соединений с открытыми сетями.

Как показывает приведенный обзор, су- 3.3.2.6. Оценивание

ществующие методы оценки зрелости и информационной

модели, базирующиеся на СММ, имеют безопасности на основе

широкий спектр применения. Таблица 8 ___________ моделей зрелости

иллюстрирует в обобщенном виде основ- ~~

ные характеристики рассмотренных существующих методов оценки

зрелости.

Несмотря на разнообразие существующих методов и моделей оценки зрелости, ни один из них явно не ориентирован на оценку зрелости процессов менеджмента информационной безопасности, определенных, например, IS0/IEC 27001 [24] (или его прототипом — британским стандартом BS 7799-2:2002 «Information security management. Specification with guidance for use»).

Однако на конец 2005 г. потребности в таких методах и такой оценке зрелости были сформулированы на международном уровне. В частности, в материалах готовящегося проекта международного стандарта IS0/IEC 27004 [44], принятие которого запланировано на конец 2006 г., отмечается, что оценка зрелости процессов системы менеджмента информационной безопасности могла бы составить один из хороших подходов к оценке эффективности системы менеджмента информационной безопасности.

В то же время ранее, еще в 2004 г., подобная задача была сформулирована в рамках российского отраслевого стандарта для организаций банковской системы Российской Федерации СТО БР ИББС-1.0-2004 «Обеспечение информационной безопасности организаций банковской системы Российской Федерации. Общие положения»1. В положениях

Вторая доработанная редакция данного стандарта опубликована в Вестнике Банка России N2 6(876) от 3 февраля 2006 г. (https://www.cbr.ru/vestnik/).

| > < ъ X в о TJ > С 1 I о сп m ш о > 1 о о |

Сводная таблица по рассмотренным методам оценки зрелости

| Параметр | Метод оценки зрелости | |||

| 1Б0/1ЕС 15504 | IS0/IEC 21827 (SSE-CMM) | СОВГГ | иі^гг | |

| Разработчик модели зрелости | 7 подкомитет «Системная и программная инженерия» ИСО и МЭК | ISSEA (прошел обсуждение по процедуре ускоренного принятия существующих стандартов в качестве международных. В настоящее время сопровождается 27 подкомитетом ИСО и МЭК) | БАСЯ (Фонд аудита и контроля информационных систем) | Финансовые и банковские надзорные органы США |

| Источники разработки | Модель СММ Института программной инженерии США [43] | Модель СММ Института программной инженерии США [43] и СММ системной инженерии (SE-CMM) | Модель СММ Института программной инженерии США [43] | Явно не определен. Неявно — СОВГГ версии 2.0 и СММ |

| Область применения | Процессы жизненного цикла по 1Б0/1ЕС 12207 и К0/1ЕС 15288 | Процессы безопасности в организации на основе IS0/IEC 17799, IS0/IEC 15408, IS0/IEC 13335 и др. Процессы жизненного цикла систем на основе IS0/IEC 15288 и др. | Процессы ИТ в организации, сгруппированные в 4 домена (всего 34 процесса, ориентированные на 318 объектов контроля) | Оцениваются 4 домена применительно к ИТ (аудит, менеджмент, разработка и приобретение, поддержка и поставка) |

| Кем признается (используется) | Не требует специализированной системы оценки | Как минимум около 50 организаций — разработчиков данного метода | Используется организациями из различных отраслей промышленности. Существует система сертификации аудиторов | Используется финансовыми и банковскими надзорными органами США |

| Объект оценки зрелости | Процессы жизненного цикла Б0/1ЕС 12207 и КОЛЕС 15288 | 11 процессов безопасности в организации и 11 процессов жизненного цикла систем по КОЛЕС 15288 {включают 129 базовых практик) | 34 процесса ИТ, сгруппированных в 4 домена (планирование и организация, приобретение и реализация, поставка и поддержка, контроль (мониторинг)) | 4 домена — аудит, менеджмент, разработка и приобретение, поддержка и поставка в части ИТ (оценка основывается на оценке риска по этим областям) |

| Шкала оценки зрелости | Шесть уровней зрелости. С нулевого по пятый. Нулевой самый низкий. Оценка осуществляется по атрибутам процесса | Пять уровней зрелости. С первого по пятый | Шесть уровней зрелости. С нулевого по пятый. Нулевой самый низкий. Оценка осуществляется по критическим факторам успеха для каждого из процессов и «Руководства по аудиту» | Двухуровневая. Оценка в отдельности по 4 доменам с выставлением рейтинга от 1 до 5 и обобщением оценок в общий рейтинг организации в части ИТ, также с 1 по 5 (рейтинги обратны уровням зрелости С0ВІТ, |

|

Окончание табл. 8

| ИС0/МЭК21827 и ИС 0/МЭК15504, т.е. 1 — наилучший рейтинг, 5 — наихудший) | ||||

| Наличие среди рассматриваемых объектов объектов обеспечения ИБ | Явно не выделены. Ориентирован на процессы из ИС0/МЭК12207. При необходимости может быть расширен необходимыми процессами | 11 процессов безопасности в организации, сгруппированных по уникальному принципу | Явно выделены 4 процесса преимущественно из домена «поставка и поддержка» | Явно не выделены. Присутствуют в отдельных требованиях при оценках в рамках 4-х доменов |

| Использование результатов оценки зрелости | Используется заказчиками (спонсорами) усовершенствования процесса в организации или заказчиками (спонсорами) определения зрелости, например потребителями | Проектные организации (разработчики), эксплуатирующие организации, заказчики продуктов, систем и услуг (самоусовершенствование процессов в организации или выбор поставщиков) | Результаты оценок зрелости предназначены для руководителей, пользователей, аудиторов. Используются для самооценки и определения целей, анализа отставаний, классификации проектов, определения приоритетности | Усиление или ослабление банковского надзора в соответствии с рейтингом организации |

СТО БР ИББС-1.0 отмечается, что «модель зрелости является мерой оценки полноты, адекватности и эффективности процессов менеджмента ИВ». При этом уровень проработанности процессов менеджмента информационной безопасности определяется тем, насколько полно и последовательно менеджмент организации руководствуется принципами информационной безопасности, реализует политики и требования информационной безопасности, использует накопленный опыт и совершенствует систему менеджмента информационной безопасности. Модель зрелости процессов менеджмента информационной безопасности стандарта СТО БР ИББС-1.0, как и другие рассмотренные стандарты и методы оценки зрелости, основывается на универсальной модели зрелости процессов, определенной стандартом С0В1Т.

Для целей оценивания информационной безопасности на основе моделей зрелости необходимы два основных источника:

1) требования к составу процессов обеспечения (менеджмента) информационной безопасности организации. Такими требованиями могут быть требования международного стандарта Б0/1ЕС 27001 [24], требования СТО БР ИББС-1.0 или других аналогичных стандартов, основывающихся на «процессном подходе» к обеспечению информационной безопасности;

2) эталонная модель зрелости процессов информационной безопасности. В качестве таковой могут быть взяты модели зрелости СММ, ББЕ-СММ, С0В1Т и др.

Для идентифицированных в составе системы обеспечения (менеджмента) информационной безопасности процессов должны быть разработаны:

• описание каждого из процессов в терминах эталонной модели зрелости (подобно тому, как это представлено в стандарте С0В1Т);

• методика оценки зрелости процессов, включающая опросные анкеты для оценки возможностей процессов, в соответствии с заявленным уровнем их зрелости.

Такое описание модели зрелости для каждого процесса должно излагаться согласно возрастающей шкале оценок от нулевого до пятого уровня зрелости относительно атрибутов, характеризующих каждый отдельно взятый процесс, по следующим направлениям:

— понимание и осознание проблем менеджмента информационной безопасности;

— применяемые в рамках процесса основные деятельности и практики;

— степень автоматизации и использования технических приемов для повышения эффективности и экономичности процесса;

— степень соблюдения регламентированных процедур деятельности в рамках процесса, нормативных документов и инструкций;

— вид и степень используемой для управления процессом экспертизы.

Например, для процесса «Анализ и оценка рисков И Б, варианты

минимизации рисков ИБ» системы менеджмента информационной безопасности организации, определенной 1Б0/1ЕС 27001 [24], описание модели его зрелости может быть определено следующим образом (приведем в качестве примера описания нулевого, первого, третьего и пятого уровней зрелости процесса).

Модель зрелости

Нулевой уровень

На данном уровне наблюдается полное отсутствие определенного процесса по анализу и оценке рисков информационной безопасности.

Не проводится оценка рисков информационной безопасности для проектов, разрабатываемых стратегий и решений. Руководство организации не осознает возможных последствий для бизнеса организации, связанных с реализациями угроз информационной безопасности, в спектре рисков организации не рассматриваются риски информационной безопасности. Ценность информационных активов с точки зрения сохранения свойств целостности, конфиденциальности и доступности не рассматривается как ключевая в целях бизнеса. Не ведется база инцидентов информационной безопасности, они не предупреждаются, не рассматриваются и не анализируются.

Первый уровень

В организации существуют документально зафиксированные свидетельства осознания руководством существования проблем обеспечения информационной безопасности. В частности, определена и документально зафиксирована область действия системы менеджмента информационной безопасности.

Информационные активы определены, составлен перечень их уяз- вимостей и вероятностей использования уязвимостей угрозами. Просчитан ущерб от возможной реализации угроз, а также определены оценки актуальности угроз.

Процесс анализа и оценки рисков как таковой нестандартизи- рован. Деятельности в рамках процесса оценки и анализа рисков применяются эпизодически и бессистемно. Так, например, определены риски раскрытия; модификации значимых информационных активов, но выбор метода идентификации рисков оставлен на усмотрение ответственного лица. Создана, но не обновляется база инцидентов информационной безопасности. Определены приоритеты рисков, но данные приоритеты учитывают не все инциденты информационной безопасности. Проведена первичная оценка рисков. Оценка рисков носит неформальный характер, не включена в план обязательных мероприятий по обеспечению информационной безопасности. Ответственность персонала за проведение мероприятий по оценке и анализу рисков документально не зафиксирована. Существуют документально зафиксированные свидетельства возможности переноса рисков на третьи стороны, но не предложены конкретные программы и стратегии переноса, не определены ответственности исполнителей. Определены критерии принятия рисков информационной безопасности, но они не обновляются и не подвергаются всестороннему анализу, выбор критериев возложен на отдельное ответственное лицо, требования к квалификации которого также не определены. Обсуждения по вопросам снижения рисков носят ситуационный характер, бессистемны и непериодичны, отсутствует системный подход к оценке рисков.

Третий уровень

Существует политика организации, в которой определяется периодичность и область оценки рисков информационной безопасности. Процесс оценки рисков документирован и стандартизирован, суть процесса доводится до заинтересованного персонала посредством обучения базовым принципам безопасности, оценки и анализа рисков информационной безопасности. Разработан план работ по оценке рисков. Методология оценки рисков с большой степенью вероятности горонтирует, что основные риски информационной безопасности будут выявлены, поскольку результаты деятельности в рамках процесса по оценке и анализу рисков согласованы с соответствующими политиками, стандартами и (или) процедурами. Однако выбор метода сбора информации об инцидентах, угрозах и уязвимостях, а также способа оценки рисков оставлен на усмотрение ответственного персонала (реализация не скоординирована). В связи с данным фактом вероятность отклонения от стандартных процедур по оценке остается достаточно высокой.

Мероприятия по минимизации рисков не всегда оптимальны и своевременны, однако являются отражением действующей в организации практики обеспечения информационной безопасности.

Определены роли в части деятельности по оценке и обработке рисков информационной безопасности и установлены ответственности за их выполнение. Адекватно размещены ресурсы (включая людские) для выполнения процесса по оценке рисков.

Разработана стратегия переноса рисков на сторонние организации.

Сотрудники обеспечены соответствующими средствами для выполнения полномочий в рамках должностных обязанностей по оценке рисков.

Пятый уровень

Оценка рисков в организации доведена до уровня лучших практик по оценке и анализу риска. Выбранная стратегия оценки рисков непрерывно совершенствуется, ориентируясь на последние достижения в области информационной безопасности, принимаемые международные стандарты и результаты сравнения с уровнем других организаций. Привлекаются сторонние сертифицированные специалисты для консультаций по вопросам рисков, оптимизации существующей системы сбора и анализа первичной информации для анализа рисков. В рамках внутриорганизационной структуры используются совещания по принципу «мозгового штурма» с целью выявить и проанализировать причины идентифицированных рисков. Система защитных мер строго скоординирована с приоритетами рисков и зависимостью «эффективность защитных мер — стоимость», комплексно используется установленная форма отчетности об эффективности защитных мер.

Процедуры сбора, анализа, хранения, сопровождения и передачи информации для баз данных по угрозам, уязвимостям и инцидентам информационной безопасности преимущественно автоматизированы и формализованы. Установлены ответственности персонала за неинформирование об имевшем место инциденте информационной безопасности, а также за нарушение процедуры информирования заинтересованных лиц.

Руководители, а также рядовой персонал организации регулярно обучаются лучшим практикам информационной безопасности, до их сведения доводятся новейшие рекомендованные требования информационной безопасности с последующей проверкой знаний.

Оценка риска представляет собой структурированный, хорошо формализованный, постоянно оптимизирующийся и хорошо управляемый процесс.

Процесс оценки риска не затрудняет основной деятельности организации и может быть достаточно быстро и эффективно адаптирован к изменениям целей бизнеса, бизнес-среды и организационно-штатным изменениям.

По образу и подобию представляется модель зрелости для всех других процессов системы менеджмента информационной безопасности организации.

При этом оценка должна осуществляться по методике, включающей анкеты — вопросники, которые излагаются в терминах каждого конкретного отдельно взятого процесса для каждого из его уровней зрелости. Подобный подход применяется, например, в методологии оценки зрелости процессов [46], определенных для SSE-CMM международным стандартом IS0/IEC 21827 [43].

Применительно к уже рассмотренному процессу «Анализ и оценка рисков ИБ, варианты минимизации рисков ИБ» системы менеджмента информационной безопасности организации стандарта ISO/ IEC 27001 [24] положения для проведения оценки зрелости процесса могут выглядеть следующим образом (для тех же уровней зрелости, модель зрелости которых представлена выше).

Оценка уровня зрелости процесса

Для оценки уровня зрелости конкретного процесса в организации предлагается способ оценки «от начального к максимальному», заключающийся в поглощении требований предыдущего уровня зрелости последующим. Например, процесс соответствует второму уровню зрелости только в случае, если выполняют все требования для первого уровня.

Оценка производится по следующим параметрам:

• область действия системы менеджмента информационной безопасности;

• описание реализации процесса;

• гарантии на уровне бизнеса;

• информация о среде;

• идентификация задействованных активов;

• влияние процесса на достижение целей бизнеса;

• угрозы, уязвимости.

Для анализа должны быть предоставлены:

— документальные свидетельства выполнения анализа рисков информационной безопасности на основе идентификации информационных активов и их уязвимости и анализа угроз данным активам;

— документальные свидетельства выполнения оценки потенциальных потерь (ущерба) бизнесу организации в результате воздействия (возможной реализации) угроз информационной безопасности;

— документальные свидетельства выбора варианта минимизации (обработки) рисков применительно ко всем рискам, оцененным после выполнения процесса;

— документальные свидетельства снижения количества потенциальных инцидентов, вызванных рисками и выявленных постфактум;

— документальные свидетельства увеличения количества выявленных рисков, влияние которых было ослаблено.

Нулевой уровень зрелости

Отсутствуют какие-либо признаки идентифицированного процесса анализа и оценки рисков информационной безопасности, варианты минимизации рисков информационной безопасности, следовательно, процесс как таковой не существует/не определен/не формализован.

Первый уровень зрелости (начальный)

| Вопрос | Свидетельство выполнения |

| Существует ли политика организации, в которой определена и документально зафиксирована область действия системы менеджмента информационной безопасности организации? | |

| Существуют ли документально зафиксированные свидетельства работ по оценке рисков информационной безопасности в организации (стратегия оценки рисков, выбранный подход и т.п.)? | |

| Определены ли роли в рамках деятельности по оценке и обработке рисков информационной безопасности? | |

| Выполнены ли идентификации информационных активов и их уязвимостей? | |

| Выполнена ли оценка потенциального ущерба бизнесу организации в случае реализации угроз информационной безопасности? | |

Третий уровень зрелости

1. Процесс аттестован на соответствие 2 уровню зрелости.

2. Получены свидетельства следующих действий:

| Вопрос | Свидетельство выполнения |

| Определены ли периодичность и область оценки рисков в политике информационной безопасности организации? | |

| Доведена ли данная политика до сведения всего персонала? | |

| Согласованы ли результаты деятельности в рамках процесса по оценке и анализу рисков с соответствующими политиками, стандартами и(или) процедурами? | |

| Придерживается ли организация документированных планов, политик, стандартов и процедур по оценке и анализу рисков? | |

| Существует ли план работы в рамках процесса анализа и оценки рисков информационной безопасности? | |

| Оценена ли возможность переноса информационных рисков на другие стороны (например, страховщиков, поставщиков, органы сертификации и т.п.)? | |

| Вопрос | Свидетельство выполнения |

| Установлены ли количественные оценки улучшения эффективности процесса анализа и минимизации рисков информационной безопасности в соответствии с бизнес- целями организации? | |

| Представлен ли подробный анализ недостатков выбранного способа оценки рисков информационной безопасности и принятого плана минимизации рисков для последующего их устранения? | |

| Устранены ли выборочно причины недостатков выбранного способа оценки рисков информационной безопасности и принятого плана минимизации рисков? | |

| Определены ли и зафиксированы все изменения постоянно улучшаемого определенного процесса рисков информационной безопасности? | |

| Используются ли новейшие практики в области информационной безопасности и оценки рисков? | |

Приведенный пример показывает, как на практике может быть реализована оценка (оценивание) информационной безопасности на основе моделей зрелости.

Такая оценка может быть осуществлена в развитие оценки на основе показателей информационной безопасности (оценки соответствия), демонстрируя в итоге то, насколько эффективно может функционировать та деятельность, которая оценивалась на соответствие (правильность).

4. Исследование полученных оценок информационной безопасности

4.1. Оценивание результатов аудита и самооценки информационной

безопасности

После завершения аудита ИБ или самооценки ИБ заказчик аудита или руководство проверяемой организации (при самооценке это может быть одно лицо) стремятся оценить результаты проведения аудита или самооценки ИБ. Оценивание может проводиться на основе следующих критериев:

— использование результатов аудита и самооценки И Б;

— уверенность в результатах аудита и самооценки ИБ;

— простота понимания результатов аудита и самооценки ИБ;

— выполнение положений модели оценки;

— точность процедур оценивания;

— повторяемость результатов аудита и самооценки ИБ;

— воспроизводимость результатов аудита и самооценки И Б.

Представленные критерии относятся к методам измерения, показателям, моделям объединения показателей, к способам интерпретации результатов аудита и самооценки И Б. Некоторые из приведенных критериев являются зависимыми друг от друга, например точность и повторяемость, точность и воспроизводимость, точность и выполнение положений модели оценки, использование и понятность результатов аудита и самооценки ИБ и т.д. Некоторые критерии могут использоваться для количественной оценки, а другие — для качественной оценки.

Использование результатов аудита и самооценки ИВ оценивается степенью использования этих результатов для принятия решений по планированию и реализации корректирующих и превентивных мер в отношении процессов системы обеспечения ИБ организации, в отношении программы аудита ИБ.

Например, если по результатам аудита или самооценки И Б была создана модель принятия решений по планированию и реализации корректирующих и превентивных мер в отношении процессов системы обеспечения ИБ, а руководство организации или ответственный за ИБ организации не использует или редко использует модель принятия решений для вынесения решения о корректировке или совершенствовании процессов системы обеспечения ИБ, то можно считать, что результаты аудита или самооценки ИБ не используются или использование их является низким.

Уверенность в результатах аудита и самооценки ИБ оценивается степенью, с которой потребители результатов аудита или самооценки ИБ уверены в используемых методах измерения, показателях, моделях объединения показателей и интерпретациях результатов аудита или самооценки ИБ.

Уверенность зависит также от наличия и использования процедур, предотвращающих искажение данных или неверную интерпретацию данных (например, путем анализа и прослеживания процессов формирования и преобразования данных).

Уверенность в результатах аудита или самооценки И Б увеличивается, если есть гарантии, что аудиторы и специалисты, проводившие проверку, являются компетентными и беспристрастными и что потребители результатов аудита или самооценки ИБ участвуют в процессе проверки, например, посредством регулярных консультаций и обсуждений промежуточных результатов оценивания.

Простота понимания результатов аудита и самооценки ИВ оценивается легкостью, с которой показатели и их интерпретации могут быть поняты потребителями результатов аудита или самооценки ИБ.

Если результаты аудита или самооценки ИБ труднопонимаемы, то степень их использования будет невысокой. Это может быть вызвано использованием жаргона в интерпретации или представлением показателей таким образом, который неестественен для потребителя. Объем представления результатов может быть также препятствием для понимания — длинные описания, как правило, меньше изучаются, чем короткие.

Выполнение положений модели оценки оценивается степенью, с которой положения модели оценки, на которых основано определение показателей, были выполнены (например, последовательность процедур измерения, шкала измерения, единицы измерения, модель объединения показателей).

Например, изменение последовательности процедур измерения или замена их другим и (анализ документов по И Б — опросом персонала, опрос персонала — интервьюированием персонала и т.д.), которые, возможно, происходят вследствие особенностей объекта аудита, могут привести к потере данных или введению ошибочных данных, что должно учитываться по крайней мере при интерпретации соответствующих показателей.

Точность процедур измерения оценивается степенью, с которой процедура, реализующая определение значений показателей, соответствует намеченному методу измерений. Точная процедура дает результаты, сходные с истинным (или намеченным) значением показателей.

Процедуры измерений реализуют методы измерений, предназначенные для определения значений показателей. Эти процедуры могут давать результаты, отличающиеся от предполагаемых результатов из- за систематических ошибок, случайной ошибки или некачественного выполнения процедуры.

Применение ручных и автоматизированных способов реализации процедур может привести к различным результатам ввиду использования, например, в инструментальном средстве отличного (пусть даже в малой степени) алгоритма определения значений показателей от ручного алгоритма.

Субъективные методы оценивания зависят от человеческой интерпретации. Например, формулировка измеряемых метрик и показателей может вызвать у опрашиваемых неясность или непонимание и оказать влияние на их ответы. Точные и краткие указания помогают увеличить точность опросов.

Точность процедур измерения может быть увеличена, например, гарантированием того, что:

— неполученные данные находятся в пределах определенных пороговых значений;

— число несоответствий в данных находится в пределах определенных пороговых значений;

— неосуществленные измерения находятся в пределах определенных пороговых значений (например, дополнительные наблюдения за деятельностью по обеспечению И Б);

— выборочное использование источников свидетельств аудита не осуществляется (например, не только руководители подразделений организации опрашиваются для оценивания показателей, но и персонал или не только персонал, но и руководители подразделений организации);

— все метрики и показатели четко определены, они сообщены и понятны поставщикам данных. Даже при четко определенных метриках и показателях поставщики данных могут предоставить неточные данные, ввиду того что им не сообщили содержание метрик и показателей или они им непонятны.

Повторяемость результатов аудита и самооценки ИБ оценивается степенью, с которой при одинаковой проверке повторное использование показателей для одного и того же объекта аудита (или самооценки), применение одного и того же метода измерений при одинаковых условиях (например, инструментальные средства, лица, проводившие измерения) дает результаты, которые могут быть признаны идентичными. При субъективных методах измерений повторяемость ниже, чем при объективных методах. Случайная ошибка измерений снижает повторяемость.

При всех одинаковых условиях повторяемость результатов проведения аудита или самооценки ИБ может быть не достигнута в том случае, если за период между проверками были реализованы и введены в действие корректирующие и превентивные меры по результатам предыдущей проверки.

Воспроизводимость результатов аудита и самооценки ИБ оценивается степенью, с которой при одинаковой проверке повторное использование показателей для одного и того же объекта аудита (или самооценки), применение одного и того же метода измерений при различных условиях (например, инструментальные средства, лица, проводившие измерения) дает результаты, которые могут быть признаны идентичными. При субъективных методах измерений воспроизводимость ниже, чем при субъективных методах измерений. Случайная ошибка измерений снижает воспроизводимость.

При всех одинаковых условиях причиной невоспроизводимости результатов проведения аудита или самооценки ИБ может быть любая из следующих:

— за период между проверками были реализованы и введены в действие корректирующие и превентивные меры по результатам предыдущей проверки;

— проведена модернизация (или изменение) инструментальных средств, которая привела к изменению алгоритма определения значения показателей, не соответствующему модели оценки;

— различный, уровень компетентности лиц, проводивших проверки в разное время. Невоспроизводимость увеличивается, если уровень компетентности аудиторов одной из аудиторских групп не соответствует установленным требованиям.

4.2. Оценивание процессов проведения аудита и самооценки информационной

безопасности

О качестве процессов проведения аудита и самооценки ИБ можно судить, измеряя и оценивая их функционирование. После завершения аудита ИБ или самооценки ИБ у заказчика аудита или у руководства проверяемой организации может появиться желание оценить правильность функционирования процесса проведения аудита или самооценки ИБ. Оценивание может проводиться на основе следующих критериев:

— своевременность;

— эффективность;

— удовлетворенность потребителя;

— соответствие процесса.

Некоторые критерии могут использоваться для количественной оценки, а некоторые — для качественной оценки.

Своевременность процесса проведения аудита или самооценки ИБ оценивается соответствием времени появления результатов аудита или самооценки ИБ и времени, когда эти результаты необходимы.

Процесс проведения аудита или самооценки ИБ должен вовремя предоставлять результаты для поддержки потребностей пользователей полученной оценки ИБ. Соответствующий выбор времени проведения проверок зависит от графика, установленного программой аудита И Б.

Эффективность процесса проведения аудита или самооценки ИБ оценивается отношением затрат на выполнение процесса и ценности предоставляемой процессом информации. Затраты на выполнение процесса проведения аудита или самооценки И Б не должны превышать ценность получаемой информации. Чем более эффективен процесс проведения аудита или самооценки И Б, тем выше соотношение затрат и выгоды от выполнения процесса.

Удовлетворенность потребителя результатами аудита или самооценки ИВ оценивается степенью удовлетворенности качеством результатов аудита или самооценки ИБ и функционированием процессов проведения аудита или самооценки ИБ с точки зрения своевременности и эффективности процессов. На удовлетворенность потребителя может влиять также полученный потребителем ожидаемый уровень качества результатов аудита или самооценки ИБ и функционирования процессов.

Соответствие процесса проведения аудита или самооценки ИБ установленным нормативным документам, разработанным программам аудита ИБ, планам и процедурам оценивается с помощью аудита ИБ, самооценки ИБ или других проверок, проводимых руководством организации.

.3. Риск-ориентированная интерпретация олученных оценок информационной

езопасности

Заключения по результатам аудита ИБ (как и по результатам самооценки ИБ) могут указывать на необходимость корректирующих и превентивных действий, направленных на улучшение системы обеспечения ИБ организации. Такие действия не рассматриваются как часть аудита ИБ или самооценки ИБ, и решение о их проведении принимает проверяемая организация. Однако для принятия подобных решений необходима понятная для руководства организации, сформулированная в терминах бизнеса интерпретация результатов аудита или самооценки ИБ.

Интерпретация результатов аудита или самооценки ИБ представляет собой объяснение, связывающее количественную оценку показателей с действиями по улучшению системы обеспечения ИБ организации, необходимыми для снижения рисков бизнес-процессов, на языке потребителей результатов аудита или самооценки И Б (руководства организации). Такая интерпретация результатов оценивания может отражать, например, нарушение свойств ИБ, возможные негативные последствия для деятельности организации или функционирования систем.

Совокупность атрибутов, содержащихся в частных показателях или в моделях зрелости процессов обеспечения ИБ, представляет собой эталонные модели процессов, которые подвергаются оценке. Наряду с эталонными моделями процессов для каждого выбранного процесса обеспечения ИБ моделью оценки (нормативными документами организации или заказчика аудита ИБ) может быть установлен целевой профиль процесса, показывающий, какие атрибуты процесса требуются, чтобы процесс соответствовал приемлемому риску ИБ.

Выходные данные оценки процесса (раздел 2.3.1, рис. 8) включают совокупность оцененных с помощью показателей атрибутов процесса, представляющую собой профиль процесса оцениваемого объекта оценки. Полученный в результате оценки профиль процесса может не соответствовать ни эталонному, ни целевому профилю процесса. Такое несоответствие указывает на наличие риска ИБ.

Связанный с процессом риск ИБ вытекает из недостаточного менеджмента процесса, т.е. неиспользования соответствующих процессов или использования их таким образом, который не приводит к достижению требуемых атрибутов процесса. Связанный с процессом риск ИБ может быть определен по величине расхождения между целевым профилем процесса и оцененным профилем процесса.

Связанный с процессом риск ИБ оценивается исходя из уровня уязвимостей, вытекающего из полученного расхождения, и потенциальных последствий, если реализуются соответствующие угрозы.

Таким образом, если определено расхождение между целевым профилем процесса и оцененным профилем процесса, то можно утверждать, что существует уязвимость (уязвимости) в системе обеспечения ИБ организации. Для каждого расхождения необходимо определить и зафиксировать:

— характер уязвимости;

— источник или причину уязвимости;

— потенциальные негативные последствия для каждого бизнес- процесса в случае дальнейшего существования уязвимости;

— меры, которые должны быть приняты для устранения или уменьшения уязвимости;

— каковы будут расходы, выгоды и риск устранения или уменьшения уязвимости.

Далее можно воспользоваться подходом к оценке рисков ИБ, показанным в [49]. Суть подхода заключается в определении наиболее критичных активов в организации с точки зрения рисков ИБ по «штрафным баллам». Оценивание рисков производится экспертным путем на основе анализа ценности активов, возможности реализации угроз и использования уязвимостей. Для оценивания предлагается, например, таблица с заранее предопределенными «штрафными баллами» для каждой комбинации ценности активов, уровня угроз и уязвимостей (табл. 9).

В случае определения уровня уязвимости из результатов аудита или самооценки для различных процессов и при наличии экспертных оценок уровня соответствующих угроз и ценности активов можно получить меру риска ИБ для каждого процесса.

Однако такой подход не приводит к интерпретации результатов аудита или самооценки ИБ, ориентированной на бизнес, на бизнес- процессы.

| Оценивание рисков ИБ |

Если оставить за границей анализа угрозы, слабо поддающиеся управлению со стороны системы обеспечения ИБ, и оценить риски по степени влияния уязвимостей на бизнес-процессы, то можно получить оценки рисков бизнес-процессов на основе оцененного профиля процессов. Для такого оценивания может быть применена таблица, в которой строками являются уровни степени влияния уязвимости на бизнес-процессы, столбцами — уровни уязвимостей (табл. 10).

Таблица 9

|

Таблица 10

|

То есть уровень уязвимости бизнес-процесса показывает (отображает) степень влияния на конкретный бизнес-процесс организации уязвимости, а уровень уязвимости отражает величину отклонения оцененного профиля от рекомендованного (целевого профиля). Таким образом, столбец в таблице 10 есть характеристика бизнеса, а строка — характеристика уязвимости. Чем больше оцененный профиль отличается от рекомендованного, тем больше величина (уровень) уязвимости.

Предопределенные «штрафные баллы» меры риска бизнес-процессов могут отражать историю инцидентов, связанных с бизнес-процес- сами, и их последствия, если таковая история имеется. С другой стороны, баллы могут быть внесены в таблицу экспертным способом.

Далее для оценки рисков каждый реализуемый в организации бизнес-процесс рассматривается экспертами и относится ими к одному из 4 классов (столбец табл. 10). Фактически при этом оценивается степень влияния ИБ на каждый конкретный бизнес-процесс. Понятно, что если процесс имеет сильную стохастическую составляющую, связанную с его природой (например, невозврат кредита, курс валют и т.д.), то влияние ИБ на этот процесс существенно меньше, чем на детерминированный процесс, в котором потери в основном возникают при фальсификации и манипулировании информацией.

| Оценивание рисков бизнес-процессов |

Каждый бизнес-процесс может классифицироваться в целом по профилю либо по каждому показателю профиля. В последнем случае

будет получена более точная оценка. Если бизнес-процессы классифицированы экспертами по каждому показателю профиля, то он получает пару координат в таблице 10 и для него может быть определено количество «штрафных баллов» путем их выборки из таблицы и суммирования. Если бизнес-процессы классифицированы в целом по профилю, то нет необходимости рассматривать далее каждый показатель профиля в отдельности — достаточно взять разницу между значением рекомендованного профиля и средним значением оцененного профиля. По ее величине будет выбран один из столбцов таблицы 10, каждому бизнес-процессу будет присвоен «штрафной балл» из соответствующей для него степени влияния этого столбца. Далее «штрафные баллы» всех бизнес-процессов организации суммируются и получается интегральная оценка в «штрафных баллах» для организации.

Теперь вычислим значения двух характеристических точек для бизнес-процессов организации на оси «штрафных баллов».

Первая характеристическая точка отображает состояние, когда оцененный профиль совпадает с рекомендованным, т.е. соответствует столбцу «очень малый» таблицы 10. При этом окажется, что даже при полной реализации рекомендованного профиля будет ненулевое количество «штрафных баллов». Эта величина отображает остаточный риск, и он будет тем больше, чем больше бизнес-процессов отнесено к высокому уровню зависимости от ИБ.

Вторая характеристическая точка определяется при условии максимального отклонения оцененного и рекомендованного профиля, то есть для ее подсчета используется столбец «высокий» таблицы 10.

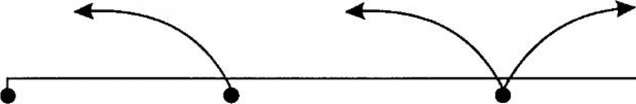

Как размещаются эти точки на оси «штрафных баллов», показано на рис. 28.

Максимальный риск

Ось

штрафных

|

| Остаточный риск Риск уменьшается Риск увеличивается |

| 1-я характеристическая точка |

| оценка |

| Рис. 28. Размещение характеристических точек на оси «штрафных баллов» |

| О |

| Интегральная 2-я характеристическая |

| точка |

баллов ---- ►

Как видно из рисунка 28, на оси образовалось три интервала: [0; 1-я характеристическая точка], [1-я характеристическая точка; интегральная оценка], [интегральная оценка; 2-я характеристическая точка]. Кроме того, представляют также интерес точки [0; интегральная оценка] и [0; 2-я характеристическая точка].

Суждение о величине риска ИБ для организации выносится на основе сопоставления длин указанных интервалов. Они же используются и для прогноза состояния ИБ, которое изменяется вследствие изменчивости структуры активов и бизнес-процессов организации и ее деятельности по совершенствованию защитных мер, что приводит к изменению указанных точек на оси «штрафных баллов».

Практика аудита информационной опасности организаций и систем

Л. Особенности аудита информационной езопасности организаций банковской лстемы Российской Федерации

Особенности аудита ИБ организаций банковской системы (БС) Российской Федерации определяются следующими тремя основными факторами:

— особенностями развития в последнее десятилетие средств и систем автоматизации (информатизации) производственной деятельности кредитных организаций;

— структурой и содержанием направлений обеспечения ИБ и, следовательно, структурой и содержанием оценочной деятельности в рамках аудита ИБ организаций БС РФ;

— размерностью и значимостью объектов оценки при проведении аудита ИБ организаций БС РФ.

Рассмотрим далее каждый из этих факторов.

5.1.1. Особенности развития средств и систем автоматизации

Ускоренные темпы развития информационных технологий и достижения в информационной сфере в последние годы способствовали извлечению организациями огромных прибылей. Но одновременно с этим информационные технологии создали беспрецедентный риск для осуществления своей деятельности государственными и негосударственными организациями. Информационная безопасность, в свою очередь, стала играть очень важную роль, поскольку организации с целью защиты своих интересов в информационной сфере бизнеса применяют меры по обеспечению безопасности информационных систем во избежание случаев злоупотребления информацией, мошенничества, срыва важных операций и несанкционированного раскрытия конфиденциальной информации. Подобные риски по предварительным прогнозам будут продолжать расти по мере развития информационных технологий.

На рисунке 29 показана эволюция проблем информационной безопасности организаций в зависимости от степени развития информационных технологий. От единичных точек доступа в системы, имеющих к тому же высокоинтеллектуальные барьеры, до многочисленных слабоконтролируемых точек доступа с большими возможностями по изучению защищенности систем и их дальнейшего использования в злоумышленных целях. Такова эволюция проблем ИБ со времени начала использования компьютеров в производственной деятельности до сегодняшних дней, когда компьютеры и системы различного назначения интегрированы в единую среду поддержки производственных и технологических процессов бизнеса в организациях.

Настоящий период автоматизации информационных технологий с точки зрения ИБ характеризуется изменчивостью информационной сферы бизнеса и, как следствие, появлением новых угроз ИБ и уязви- мостями информационных активов, ростом числа персонала, деятельность которого слабо формализована, высокой технической доступностью информационной сферы для атаки.

При этом информатика играет стратегическую роль в кредитных организациях в связи с последствиями, которые могут вызвать сбои информационных систем, как для самих организаций, так и для их клиентов, если в результате возникших проблем пропадают данные или, что еще важнее, становится невозможным осуществлять различные платежи, в частности возврат денег вкладчикам.

Риски, связанные со сбоями информационных систем, более высокие в кредитной сфере, чем в любой другой сфере экономики, потому что они могут иметь пагубные последствия для других организаций, с которыми поддерживаются отношения, и даже отражаться на деятельности всего финансового сектора экономики, если произошедший сбой способен вызвать «системный кризис».

Для кредитных организаций информатика стала основным и «незаменимым средством производства»: благодаря ей денежные средства в дематериализованном виде размещаются, хранятся, пересылаются и переоцениваются. Перевод денежных средств или осуществление пла-

Развитие электронных услуг

Интегрированные АС

Специализированные АС

| Автоматизация подразделений организаций |

| Обработка с использованием компьютеров (дискеты)

Понравилась статья? Добавь ее в закладку (CTRL+D) и не забудь поделиться с друзьями:

Сейчас читают про:

|

2015-04-20

2015-04-20 1228

1228