Чем защищаться? Условно можно выделить три категории средств защиты - традиционные средства, новые технологии и средства криптографической защиты информации. Криптографические средства вынесены в отдельную категорию, потому что они являют собой совершенно особый класс защитных средств, который не может быть отнесен к какому-либо другому классу.

Традиционные средства защиты строились с учетом классических моделей разграничения доступа, разработанных в 1960-1970-х годах. В то время сети еще не получили столь широкого распространения, да и разрабатывались эти модели в военных ведомствах. К таким средствам можно отнести системы разграничения доступа и межсетевые экраны. Первые средства реализуют разграничение доступа конкретных пользователей к ресурсам конкретного компьютера или всей сети, а вторые - разграничивают доступ между двумя участками сети с различными требованиями по безопасности. Ярким примером систем разграничения доступа являются системы семейства SecretNet, разработанные Научно-инженерным предприятием "Информзащита" и на сегодняшний день являющиеся лидерами российского рынка информационной безопасности.

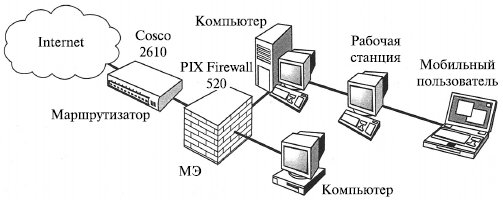

Из межсетевых экранов можно назвать продукты компаний CheckPoint и CyberGuard - Firewall-1 и CyberGuard Firewall соответственно. В частности, межсетевой экран CheckPoint Firewall-1 по данным независимых агентств охватывает более 40% мирового рынка защитных средств этого класса. К классу межсетевых экранов можно также отнести и многие маршрутизаторы, реализующие фильтрацию данных на основе специальных правил (рис. 5.4).

Однако у этих средств есть свои особенности. Например, если предъявить этим системам украденные идентификатор и секретный элемент, как правило, имя пользователя и пароль, то и системы разграничения доступа, и межсетевые экраны "пропустят" взломщика в корпоративную сеть и дадут доступ к тем ресурсам, к которым допущен пользователь, чьи имя и пароль были украдены. А получить пароль сейчас достаточно просто.

Для этого можно использовать большой арсенал различных средств, начиная от программ-взломщиков, перебирающих за короткое время огромное число возможных паролей, и заканчивая анализаторами протоколов, которые исследуют трафик, передаваемый по сетям, и вычленяют из него именно те фрагменты, которые характеризуют пароли.

Рис.5.4.Использование комплекса "маршрутизатор - файерволл" в системах защиты информации при подключении к Internet

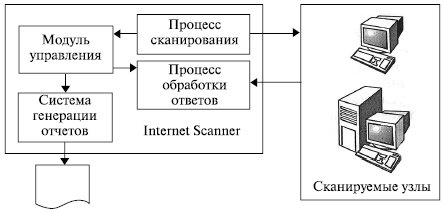

Для устранения таких недостатков были разработаны новые технологии и различные механизмы защиты, из которых широкое распространение получили анализ защищенности и обнаружение атак. Анализ защищенности заключается в поиске в вычислительной системе и ее компонентах различных уязвимых мест, которые могут стать мишенью для реализации атак. Именно наличие этих мест приводит к возможности несанкционированного проникновения в компьютерные сети и системы. Самым известным продуктом в области анализа защищенности является семейство SAFEsuite американской компании Internet Security Systems, которое состоит из трех систем, обнаруживающих уязвимости("дыры") и ошибки в программном обеспечении - InternetScanner, System Scanner и Database Scanner (рис. 5.5).

Обнаружение атак - это новая технология, которая получила распространение в последние годы. Ее отличительная особенность состоит в обнаружении любых атак, в том числе исходящих и от авторизованных пользователей, и пропускаемых межсетевыми экранами и средствами разграничения доступа. На этом рынке также лидирует компания ISS с системой обнаружения атак RealSecure.

Рис. 5.5. Схема применения сканирующей системы информационной безопасности

Необходимо сказать несколько слов о криптографических средствах, которые предназначены для защиты критически важных данных от несанкционированного прочтения и/или модификации. Криптография - это совокупность технических, математических, алгоритмических и программных методов преобразования данных (шифрование данных), которая делает их бесполезными для любого пользователя, у которого нет ключа для расшифровки.

Формальные математические методы криптографии были разработаны Клодом Шенноном [Шеннон К. Математическая теория криптография, 1945]. Он доказал теорему о существовании и единственности абсолютно стойкого шифра такой системы шифрования, когда текст однократно зашифровывается с помощью случайного открытого ключа такой же длины. В1976 году американские математики У.Диффи и М.Хеллман обосновали методологию асимметричного шифрования с применением открытой однонаправленной функции (это такая функция, когда по ее значению нельзя восстановить значение аргумента) и открытой однонаправленной функции с секретом.

В 1990-е годы в США были разработаны методы шифрования с помощью особого класса функций - хэш-функций (Hash Function). Хэш-функция (дайджест-функция) - это отображение, на вход которого подается сообщение переменной длины М, а выходом является строка фиксированной длины h(M) - дайджест сообщения. Криптостойкость такого метода шифрования состоит в невозможности подобрать документ М', который обладал бы требуемым значением хэш-функции. Параметры вычисления хэш-функции h являются семейством ключей {К}N. В настоящее время на этих принципах строятся алгоритмы формирования электронной цифровой подписи (ЭЦП).

Наиболее используемыми симметричными алгоритмами шифрования в настоящее время являются DES (Data Encryption Standard), IDEA(International Data Encryption Algorithm), RC2, RC5, CAST, Blowfish. Асимметричные алгоритмы: RSA (Rivest, Shamir, Adleman), алгоритм Эль Гамаля, криптосистема ЕСС на эллиптических кривых, алгоритм открытого распределения ключей Диффи-Хеллмана. Алгоритмы, основанные на применении хэш-функций: MD4 (Message Digest 4), MD5 (Message Digest5), SHA (Secure Hash Algorithm).

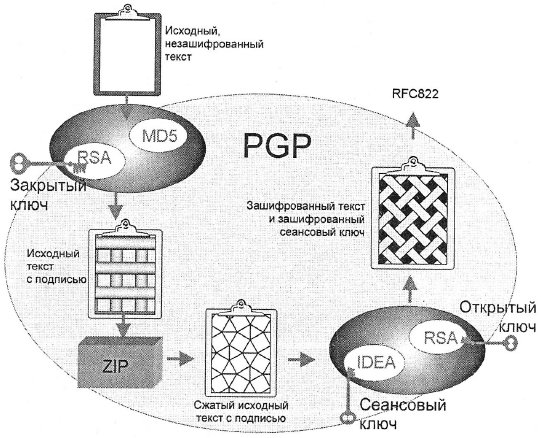

Наиболее известным программным продуктом, распространяемым свободно, является пакет PGP (Pretty Good Privacy). Пакет разработан в1995 году Филом Циммерманом (Phil Zimmerman), который использовал упомянутые выше алгоритмы RSA, IDEA, и MD5. PGP состоит из трех частей- алгоритма IDEA, сигнатуры и цифровой подписи. PGP использует три ключа - открытый ключ адресата, секретный ключ владельца и сеансовый ключ, генерируемый при помощи RSA и открытого ключа случайным образом при шифровании сообщения (рис. 5.6). Информацию об этом продукте можно получить по адресу http://www.mit.edu/network/pgp-form.html.

Рис. 5.6.Схема формирования защищенного сообщения с помощью пакета PGP

Криптографические преобразования обеспечивают решение следующих базовых задач защиты - конфиденциальности (невозможности прочитать данные и извлечь полезную информацию) и целостности (невозможности модифицировать данные для изменения смысла или внесения ложной информации).

Технологии криптографии позволяют реализовать следующие процессы информационной защиты:

· идентификация (отождествление) объекта или субъекта сети, или информационной системы;

· аутентификация (проверка подлинности) объекта или субъекта сети;

· контроль/разграничение доступа к ресурсам локальной сети или внесетевым сервисам;

· обеспечение и контроль целостности данных.

Эти средства обеспечивают достаточно высокий уровень защищенности информации, однако в России существует специфика их использования, связанная с действиями государственных органов и не позволяющая широко применять их в коммерческом секторе.

2015-06-04

2015-06-04 626

626