Защита логических объектов включает в себя следующие меры:

- защита от несанкционированных действий со стороны внешней среды;

- ограничение логического доступа к оборудованию или сетевым ресурсам;

- защита данных в процессе передачи;

- защите информации от случайного повреждения и сбоев;

- защите информации от повреждения вирусами.

При входе в компьютерные системы или при доступе к некоторым Интернет-сервисам, таким как:

– электронная почта

– веб-форумы

– социальные сети

– интернет-банкинг

– платежные системы

– корпоративные сайты

– интернeт-магазины

субъект должен быть идентифицирован и аутентифицирован. Эти две операции обычно выполняются вместе, т.е. пользователь сначала сообщает сведения, позволяющие выделить его из множества субъектов (идентификация), а затем сообщает секретные сведения, подтверждающие, что он тот, за кого себя выдает.

Для аутентификации субъекта чаще всего используются пароли.

Рекомендуемые требования к паролю:

- минимальная длина пароля – 6 символов;

- максимальный рекомендованный срок действия пароля – 60 дней;

- пароль должен быть уникальным – при назначении нового пароля не допускается использования любого из предыдущих;

- запрещается передавать свой пароль другим пользователям, а также оставлять без присмотра рабочую станцию, зарегистрированную в сети;

- пароль не должен совпадать с именем пользователя, не должен содержать даты, географические и т.п. названия, легко подбираемые последовательности символов (123456 и др.).

- Минимальным требованием для аутентификации является использование многоразовых паролей.

К методам защиты от преднамеренных угроз относятся:

– ограничение доступа к информации – использование паролей, биометрических систем идентификации;

– шифрование (криптография) информации;

– контроль доступа к аппаратуре – вся аппаратура закрыта и в местах доступа к ней установлены датчики, которые срабатывают при вскрытии аппаратуры;

– законодательные меры.

Основное достоинство использования биометрических систем идентификации – производится идентификация физиологических особенностей человека, а не ключа или карточки. Методами, использующими статические биометрические характеристики человека, являются идентификация по папиллярному рисунку на пальцах, радужной оболочке, геометрии лица, сетчатке глаза человека, рисунку вен руки. Также существует ряд методов, использующих динамические характеристики человека: идентификация по голосу, динамике рукописного подчерка, сердечному ритму, походке).

Криптография (шифрование) как средство защиты информации приобретает все большее значение в мире коммерческой деятельности.

Ее задачей является преобразование математическими методами передаваемого по каналам связи секретного сообщения, телефонного разговора или компьютерных данных таким образом, что они становятся совершенно непонятными для посторонних лиц. То есть криптография должна обеспечить такую защиту информации, что даже в случае ее перехвата посторонними лицами и обработки любыми способами с использованием самых быстродействуюхих ЭВМ и последних достижений науки и техники, она не должна быть дешифрована в течение нескольких десятков лет.

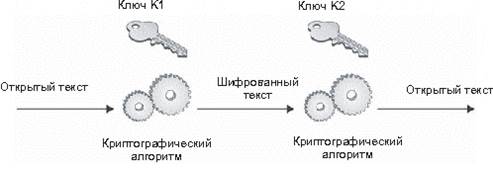

Общая технология шифрования. Исходная информация, которая передается по каналам связи, может представлять собой речь, видеосигналы. Данные, называется незашифрованным сообщением P. В устройстве шифрования сообщение P шифруется (преобразуется в сообщение С) и передается по открытому каналу связи. На принимающей стороне сообщение. С дешифруется для восстановления исходного значения сообщения Р.

Параметр, который может быть применен для извлечения отдельной информации, называется ключом.

Если в процессе обмена информацией для шифрования и чтения используется один и тот же ключ, то такой криптографический процесс называется симметричным. Его основным недостатком является то. что прежде чем начать обмен информацией, нужно выполнить передачу ключа, а для этого необходима защищенная связь.

В настоящее время при обмене данными по каналам связи используется несимметричное шифрование, основанное на использовании двух ключей – секретного (закрытого) и открытого.

Криптографическая система с открытым ключом (или асимметричное шифрование, асимметричный шифр) – система шифрования и/или электронной цифровой подписи (ЭЦП), при которой открытый ключ передаётся по открытому (то есть незащищённому, доступному для наблюдения) каналу и используется для проверки ЭЦП и для шифрования сообщения. Для генерации ЭЦП и для расшифровки сообщения используется секретный ключ. Ключи связаны друг с другом (поэтому они называются парой ключей), но они различны. Т.е., если сообщение зашифровано с помощью ключа К1, то расшифровать это сообщение можно только с помощью ключа К2. И наоборот. Криптографические системы с открытым ключом в настоящее время широко применяются в различных сетевых протоколах.

Преимущества асимметричных шифров перед симметричными:

– не нужно предварительно передавать секретный ключ по надёжному каналу;

– только одной стороне известен ключ шифрования, который нужно держать в секрете (в симметричной криптографии такой ключ известен обеим сторонам и должен держаться в секрете обеими);

– пару ключей можно не менять значительное время (при симметричном шифровании необходимо обновлять ключ после каждого факта передачи);

– в больших сетях число ключей в асимметричной криптосистеме значительно меньше, чем в симметричной.

Недостатки алгоритма несимметричного шифрования в сравнении с симметричным:

– в алгоритм сложнее внести изменения;

– хотя сообщения надежно шифруются, но получатель и отправитель самим фактом пересылки шифрованного сообщения «засвечиваются»;

– более длинные ключи;

– шифрование-расшифрование с использованием пары ключей проходит на два-три порядка медленнее, чем шифрование-расшифрование того же текста симметричным алгоритмом;

– требуются существенно бо́льшие вычислительные ресурсы.

Защита от хищения информации, от нелегального копирования и использования программ осуществляется с помощью специальных программных и аппаратных средств:

– шифрование файлов, вставка паролей, проверка компьютера на его уникальные характеристики и т.п. Защищаемая программа предварительно обрабатывается таким образом, чтобы ее код не выполнялся на других компьютерах;

– использование программного ключа. Программное обеспечение распространяется фирмами-производителями в форме дистрибутивов на CD-ROM. Каждый дистрибутив имеет свой серийный номер. На CD-ROM находится закодированный программный ключ, который теряется при копировании и без которого программное обеспечение не может быть установлено.

– использование электронного (аппаратного) ключа: ключ должен быть присоединен к параллельному порту или к USB-порту компьютера; защищаемая программа обращается к порту и запрашивает секретный код. Если ключ не присоединен к компьютеру, то программа прекращает выполнение;

– в качестве физической защиты компьютерных систем используется специальная аппаратура, позволяющая выявить устройства промышленного шпионажа, исключить запись или ретрансляцию излучений компьютера, а также речевых и других несущих информацию сигналов;

– для защиты компьютера, подключенного к Интернету, от сетевых вирусов и хакерских атак, между Интернетом и компьютером устанавливается аппаратный или программный межсетевой экран. Он отслеживает передачу данных между Интернетом и компьютером, выявляет подозрительные действия и предотвращает несанкционированный доступ к данным.

2015-06-28

2015-06-28 656

656