Цифровое видео постепенно переходит из разряда экзотики в категорию неотъемлемых атрибутов домашнего офиса. Цифровые видеокамеры постепенно вытесняют обычные и, стало быть, все большее число пользователей превращает свой ПК в станцию видеомонтажа.

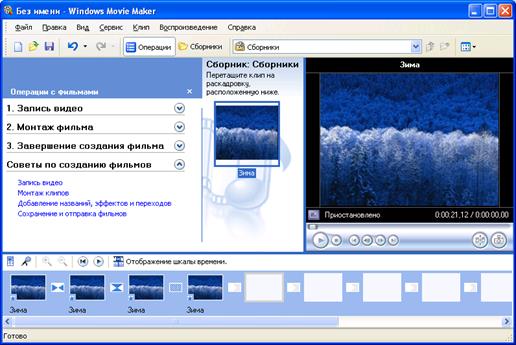

С помощью Windows Movie Maker владельцы домашней видеостудии смогут, записать видеофильм с цифровой камеры либо с аналогового источника при наличии платы видеоввода. Во время копирования WMM разделяет фильм на множество маленьких отрывков — клипов. В дальнейшем вы можете перемонтировать из этих клипов весь фильм, наложить с помощью микрофона звуковую дорожку...

Здесь нет покадрового монтажа, нет средств коррекции изображения. Да и список форматов для сохранения видеофильмов оставляет желать лучшего. Фактически Microsoft ограничивает пользователей лишь одним форматом *.MSWMM. Хотя этот формат позволяет достичь максимальной степени сжатия при сохранении приемлемого качества. Особенно при использовании максимального уровня качества.

При сохранении готовых фильмов WMM предлагает на выбор несколько уровней качества — низкое (56 кбит/с), среднее (128 кбит/с) и высокое (256 кбит/с). Эти типовые значения рассчитаны, в первую очередь, для тех пользователей, которые собираются выложить свое творение в Интернет. Однако для сохранения настоящего, полноэкранного качества изображения вам стоит выбрать четвертую установку — «Другое». В открывшемся новом меню вы сможете выбрать гораздо более высокие степени качества, вплоть до битрейта в 768 кбит/с. Этот последний и рекомендуется использовать для хранения домашнего видео в цифровом формате. Качество изображения будет в этом случае соответствовать обычному VideoCD, а минута видеозаписи займет на жестком диске всего лишь около 6 Мбайт.

Программа также довольно проста в управлении. С ее помощью вы сможете быстро сделать коротенький фильм не только из видеоклипов, но и из обычных фотографий. Получится приличный слайд-фильм. И звуковая дорожка тут будет не лишней... Кстати — с помощью WMM можно смонтировать в единый «проект» и звуковые файлы.

Создайте новый «проект» в WMM с помощью меню «Файл/Создать/Проект». Теперь перебросьте с помощью меню «Файл/Импорт» все нужные вам файлы с видео, фотографиями или звуком на рабочий стол WMM и аккуратно расположите их (с помощью мышки) в нужном вам порядке по «кадрам» виртуальной кинопленки внизу экрана. Готовый проект можно проиграть здесь же, в окошке WMM, либо сохранить его в виде файла для дальнейшего воспроизведения с помощью программы Windows Media Player.

Если, всё же, у вас появится необходимость заниматься редактированием цифрового видео, вы наверняка предпочтете использовать более мощные программы — например, Adobe Premiere или Ulead Media Studio.

Тема 5: Защита информации

Если говорить о проблемах компьютерной безопасности, то просматриваются несколько аспектов, а именно:

• информационная безопасность,

• безопасность самого компьютера

• организация безопасной работы человека с компьютерной техникой.

Важно уметь не только работать на компьютере, но и защитить свои документы от чужих глаз.

Развитие компьютерной техники и ее широкое внедрение в различные сферы человеческой деятельности вызвало рост числа противозаконных действий, объектом или орудием совершения которых являются ЭВМ. Путем различного рода манипуляций, т. е. внесения изменений в информацию на различных этапах ее обработки, в программное обеспечение, и овладения информацией нередко удается получать значительные суммы денег, уклоняться от налогообложения, заниматься промышленным шпионажем, уничтожать программы конкурентов и т.д.

Основные составляющие информационной безопасности, принятые ведущими странами Европы:

• доступность информации — обеспечение готовности системы к обслуживанию поступающих к ней запросов;

• целостность информации — обеспечение существования информации в неискаженном виде;

• конфиденциальность информации — обеспечение доступа к информации только авторизованному кругу субъектов.

Одна из проблем безопасности — это так называемые слабые пароли. Пользователи для лучшего запоминания выбирают легко угадываемые пароли. Причем проконтролировать сложность пароля невозможно.

Другая проблема — пренебрежение требованиями безопасности. Например, опасно использовать непроверенное программное обеспечение. Обычно пользователь сам «приглашает» в систему вирусы и «троянских коней».

Чем шире развивается Интернет, тем больше возможностей для нарушения безопасности наших компьютеров, даже если мы не храним в них сведения, содержащие государственную или коммерческую тайну.

За последнее время в Интернете резко увеличилось число вирусных, а также «шпионских» программ и просто краж паролей нечистоплотными пользователями.

Классификация средств защиты

Классификацию мер защиты можно представить в виде трех уровней.

1. Правовая охрана программ и данных

Программы по их юридическому статусу можно разделить на три большие группы: лицензионные, условно бесплатные (shareware) и свободно распространяемые программы (freeware).

Дистрибутивы лицензионных программ (дискеты или диски CD-ROM, с которых производится установка программ на компьютеры пользователей) распространяются разработчиками на основании договоров с пользователями на платной основе, т.е. лицензионные программы продаются. Довольно часто разработчики предоставляют существенные скидки при покупке лицензий на использование программы на большом количестве компьютеров или на использование программы в учебных заведениях. В соответствии с лицензионным соглашением разработчики программы гарантируют ее нормальное функционирование в определенной операционной системе и несут за это ответственность.

Некоторые фирмы - разработчики программного обеспечения предлагают пользователям условно бесплатные программы в целях их рекламы и продвижения на рынок. Пользователю предоставляется версия программы с ограниченным сроком действия (после истечения указанного срока программа перестает работать, если за нее не произведена оплата) или версия программы с ограниченными функциональными возможностями (в случае оплаты пользователю сообщается код, включающий все функции).

Многие производители программного обеспечения и компьютерного оборудования заинтересованы в широком бесплатном распространении программного обеспечения. К таким программным средствам можно отнести следующие:

• новые недоработанные (бета) версии программных продуктов (это позволяет провести их широкое тестирование);

• программные продукты, являющиеся частью принципиально новых технологий (это позволяет завоевать рынок);

• дополнения к ранее выпущенным программам, исправляющие найденные ошибки или расширяющие возможности;

• устаревшие версии программ;

• драйверы к новым устройствам или улучшенные драйверы к уже существующим.

Правовая охрана программ и баз данных. Правовая охрана программ для ЭВМ и баз данных впервые в полном объеме введена в Российской Федерации Законом РФ «О правовой охране программ для электронных вычислительных машин и баз данных», который вступил в силу в 1992 году.

Предоставляемая настоящим законом правовая охрана распространяется на все виды программ для ЭВМ (в том числе на операционные системы и программные комплексы), которые могут быть выражены на любом языке и в любой форме, включая исходный текст на языке программирования и машинный код. Однако правовая охрана не распространяется на идеи и принципы, лежащие в основе программы для ЭВМ, в том числе на идеи и принципы организации интерфейса и алгоритма.

Для признания и осуществления авторского права на программы для ЭВМ не требуется ее регистрация в какой-либо организации. Авторское право на программы для ЭВМ возникает автоматически при их создании.

Для оповещения о своих правах разработчик программы может, начиная с первого выпуска в свет программы, использовать знак охраны авторского права, состоящий из трех элементов:

• буквы С в окружности или круглых скобках ©;

• наименования (имени) правообладателя;

• года первого выпуска программы в свет. Например, знак охраны авторских прав на текстовый редактор Word выглядит следующим образом:

© Корпорация Microsoft, 1993-1997.

Автору программы принадлежит исключительное право осуществлять воспроизведение и распространение программы любыми способами, а также модификацию программы.

Организация или пользователь, правомерно владеющий экземпляром программы (купивший лицензию на ее использование), вправе без получения дополнительного разрешения разработчика осуществлять любые действия, связанные с функционированием программы, в том числе ее запись и хранение в памяти ЭВМ. Запись и хранение в памяти ЭВМ допускаются в отношении одной ЭВМ или одного пользователя в сети, если другое не предусмотрено договором с разработчиком.

Необходимо знать и выполнять существующие законы, запрещающие нелегальное копирование и использование лицензионного программного обеспечения. В отношении организаций или пользователей, которые нарушают авторские права, разработчик может потребовать возмещения причиненных убытков и выплаты нарушителем компенсации в определяемой по усмотрению суда сумме от 5000-кратно до 50 000-кратного размера минимальной месячной оплаты труда.

В Уголовном кодексе РФ имеется глава 28. Преступления в сфере компьютерной информации. Она содержит три следующих статьи: статья 272. Неправомерный доступ к компьютерной информации; статья 273. Создание, использование и распространение вредоносных программ для ЭВМ; статья 274. Нарушение правил эксплуатации ЭВМ, системы ЭВМ или их сети.

2. Защита информации от потери и разрушения

Другой враг нашей информации — сбои самого компьютера. Даже при самом строгом соблюдении мер профилактики нельзя быть абсолютно застрахованным от потери данных, хранящихся на жестком диске. Рано или поздно что-нибудь случается, и восстановить все в прежнем виде можно будет только в том случае, если у вас имеется копия содержимого жесткого диска.

Причины потери информации:

• нарушение работы компьютера;

• отключение или сбои питания;

• повреждение носителей информации;

• ошибочные действия пользователя;

• действие компьютерных вирусов;

• несанкционированные умышленные действия других лиц.

2015-08-21

2015-08-21 1100

1100