Метод функционального проектирования предназначен для реализации оптимального выбора набора задача защиты (определения набора средств защиты), которые должны решаться проектируемой системой защиты.

Замечание. При функциональном проектировании достаточно рассматривать граф безопасности информационной системы - граф угроз актуальных атак на информационную систему (не требуется «взвешивания» вершин).

Проектирование с целью выбора актуальных средств защиты - набора актуальных уязвимостей, которые должны нивелироваться системой защиты (функциональное проектирование), реализуется выполнением следующей итерационной процедуры [23], использующей введенное ранее понятие и количественную оценку актуальности уязвимости в информационной системе. На каждой итерации анализируется граф (в данном случае нас не интересуют значения вероятностей того, что система готова к безопасной эксплуатации в отношении какой бы то ни было уязвимости) безопасности информационной системы - граф совокупности угроз актуальных атак (именно актуальных, исходим из того, что в отношении каждой из этих атак должна быть реализована защита), при этом для каждой уязвимости рассчитывается значение коэффициента ее актуальности k в информационной системе. Из условия max k выбирается наиболее актуальная уязвимость - эта уязвимость должна нивелироваться системой защиты.

В случае равенства значения этого критерия у нескольких вершин, выбирается та из них, у которой на исходном (перед началом выполнения процедуры проектирования) графе значение коэффициента k было больше. Это обусловливается следующими очевидными соображениями. При выборе подобной вершины – при нейтрализации соответствующей уязвимости средством защиты, снижаются требования к характеристикам выбранных ранее средств защиты, применение которых позволило исключить соответствующие входы/выходы для выбираемой вершины на данном этапе итерации, поскольку данное средство защиты будет выступать в качестве резервирующего элемента для соответствующих средств защиты, выбранных на предыдущих этапах. В случае равенства и этого значения, искомая вершина выбирается произвольным образом.

Для перехода к следующей итерации, из исходного для данной итерации графа исключаются все угрозы атак (исключаются соответствующие вершины и дуги), для осуществления которых должна использоваться выбранная на данной итерации уязвимость. Процедура продолжается до тех пор, пока из исходного графа не будут исключены все угрозы атак. Результатом выполнения описанной итерационной процедуры проектирования будет выявление актуальных уязвимостей - уязвимостей, которые должны в системе нивелироваться, т.е. набора задач защиты, которые должны решаться проектируемой системой защиты для информационной системы.

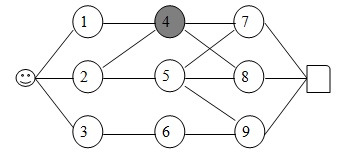

Проиллюстрируем применение данного метода проектирования на примере, см. рис.22.

2015-08-12

2015-08-12 1265

1265