Б. Второй шаг оптимизации

В. Третий шаг оптимизации

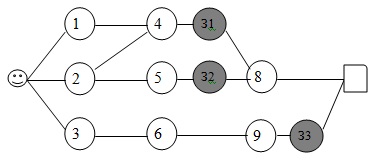

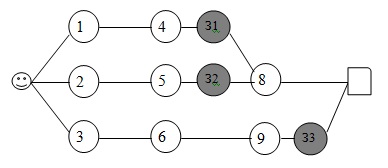

Рис.26. Иллюстрация процедуры оптимизации на графе

Таким образом, угрозами атакам, формирующими требования к средствам защиты, будут угрозы атак, определяемые следующими последовательностями эксплуатируемых уязвимостей, см. рис.26.в: 1,4,З1,8; 2,5,З2,8; 3,6,9,З3. Получим для этих угроз атак искомые расчетные формулы:

Теперь, задав  ,

,  ,

,  равными требуемому значению

равными требуемому значению  можем рассчитать значения искомых величин

можем рассчитать значения искомых величин  ,

,  .

.

Например, для обеспечения в информационной системе, описываемой графом, приведенным на рис.23 (соответствующие значения заданы в табл.3), при требовании к значению вероятности готовности защищенной информационной системы к безопасной эксплуатации в отношении любой из атак не ниже значения  = 0,99, необходимо использование средств защиты со следующими эксплуатационными характеристиками:

= 0,99, необходимо использование средств защиты со следующими эксплуатационными характеристиками:  =0,961,

=0,961,  =0,974,

=0,974,  =0,923. Это уже требования к характеристикам технических средств защиты, решающих соответствующие задачи.

=0,923. Это уже требования к характеристикам технических средств защиты, решающих соответствующие задачи.

В случае, если одним техническим средством защиты решается одновременно несколько задач, то соответствующим образом могут быть сформированы требования к характеристиками подобных технических средств защиты информации, включаемых в состав системы,  . Если, например, все задачи защиты решаются одним техническим средством, то для этого технического средства в нашем случае имеем

. Если, например, все задачи защиты решаются одним техническим средством, то для этого технического средства в нашем случае имеем  =

=  =0,974, т.к. в отношении любой из потенциальных атак на защищенную информационную систему должно выполняться условие - не ниже

=0,974, т.к. в отношении любой из потенциальных атак на защищенную информационную систему должно выполняться условие - не ниже  .

.

Сделав соответствующие расчеты (определив значения характеристики  для определенных в рамках функционального проектирования средств защиты), можно оценить (рассчитать) характеристику безопасности защищенной информационной системы в целом - вероятность того, что информационная система готова к безопасной эксплуатации в отношении потенциально возможных атак, которая позиционируется нами, как характеристика (количественная оценка) актуальности угрозы безопасности информационной системы,

для определенных в рамках функционального проектирования средств защиты), можно оценить (рассчитать) характеристику безопасности защищенной информационной системы в целом - вероятность того, что информационная система готова к безопасной эксплуатации в отношении потенциально возможных атак, которая позиционируется нами, как характеристика (количественная оценка) актуальности угрозы безопасности информационной системы,  .

.

Замечание. Для решения данной задачи предварительно необходимо построить схему последовательно-параллельного резервирования защищенной информационной системы.

Задавая значение эксплуатационного параметра  средств защиты (из практики можем сказать, что, как правило, значение этого параметра задается в техническом задании на техническое сопровождение средства защиты в информационной системе, и составляет порядка единицы в неделю, не более), можем сформировать требования к значению параметра

средств защиты (из практики можем сказать, что, как правило, значение этого параметра задается в техническом задании на техническое сопровождение средства защиты в информационной системе, и составляет порядка единицы в неделю, не более), можем сформировать требования к значению параметра  средства защиты. Соответственно, имея значения

средства защиты. Соответственно, имея значения  и

и  , можно рассчитать значение важнейшей эксплуатационной характеристики

, можно рассчитать значение важнейшей эксплуатационной характеристики  (именно характеристика

(именно характеристика  , поскольку ее значение, как отмечали ранее, намного превосходит (по крайней мере, так должно быть, иначе во многом теряется смысл использования средств защиты) значения соответствующих характеристик иных уязвимостей, и влияет на характеристику

, поскольку ее значение, как отмечали ранее, намного превосходит (по крайней мере, так должно быть, иначе во многом теряется смысл использования средств защиты) значения соответствующих характеристик иных уязвимостей, и влияет на характеристику

Напомним, что в первом приближении данную характеристику можно рассчитать по следующей формуле:

При необходимости может быть рассчитана и характеристика  с этой целью, о чем говорилось ранее, сначала необходимо построить схему последовательно-параллельного резервирования. Если при проектировании системы защиты задано ограничение

с этой целью, о чем говорилось ранее, сначала необходимо построить схему последовательно-параллельного резервирования. Если при проектировании системы защиты задано ограничение  и расчетное значение характеристики

и расчетное значение характеристики  уступает этому значению, то необходимо задать приращение величины

уступает этому значению, то необходимо задать приращение величины  , после чего вновь провести соответствующую процедуру проектирования.

, после чего вновь провести соответствующую процедуру проектирования.

На практике может быть применен и иной подход к заданию ограничений, в предположении о том, что задано значение эксплуатационного параметра  средств защиты. Применение данного подхода целесообразно в том случае, когда система защиты проектируется с использованием существующих средств защиты, характеризуемых соответствующими значениями параметра

средств защиты. Применение данного подхода целесообразно в том случае, когда система защиты проектируется с использованием существующих средств защиты, характеризуемых соответствующими значениями параметра  , либо предполагается возможность создания средств защиты с соответствующими значениями данного параметра средств защиты.. На самом деле, наиболее иллюстративной и наглядной (понятной для принятия решений) для задания требований к уровню безопасности информационной системы в отношении угроз атак, является именно характеристика

, либо предполагается возможность создания средств защиты с соответствующими значениями данного параметра средств защиты.. На самом деле, наиболее иллюстративной и наглядной (понятной для принятия решений) для задания требований к уровню безопасности информационной системы в отношении угроз атак, является именно характеристика  , определяющая среднее время наработки на нарушение эксплуатационной информационной безопасности информационной системы в отношении угрозы атаки (позволяет задать то среднее время в отношении конкретной угрозы атаки, которое информационная система будет функционировать в безопасном состоянии). Таким образом, с практической точки зрения в качестве задания ограничений удобнее воспользоваться характеристикой

, определяющая среднее время наработки на нарушение эксплуатационной информационной безопасности информационной системы в отношении угрозы атаки (позволяет задать то среднее время в отношении конкретной угрозы атаки, которое информационная система будет функционировать в безопасном состоянии). Таким образом, с практической точки зрения в качестве задания ограничений удобнее воспользоваться характеристикой  - минимальный допустимый уровень среднего времени, которое информационная система будет функционировать в безопасном состоянии в отношении любой из угроз атак.

- минимальный допустимый уровень среднего времени, которое информационная система будет функционировать в безопасном состоянии в отношении любой из угроз атак.

Используя же практически достижимое значение эксплуатационного параметра  средств защиты (в том числе, и имеющихся в распоряжении средств защиты, используемых для построения системы защиты информационной системы), уже можно рассчитать требуемое для использования рассмотренного метода проектирования ограничение

средств защиты (в том числе, и имеющихся в распоряжении средств защиты, используемых для построения системы защиты информационной системы), уже можно рассчитать требуемое для использования рассмотренного метода проектирования ограничение  , используя формулу, приведенную выше.

, используя формулу, приведенную выше.

Как мы ранее отмечали, ряд угроз атак характеризуется выполнением условия:  Для подобных угроз атак, с учетом задания ограничений

Для подобных угроз атак, с учетом задания ограничений  , с учетом сказанного выше, можем записать:

, с учетом сказанного выше, можем записать:

где ⌉d⌈ означает меньшее целое числа d.

Используя данную формулу, поскольку для угроз атак, характеризуемых выполнением условия:  имеем:

имеем:

можно определить требования к заданию ограничений, применительно к угрозам подобных атак, следующим образом:

,

,

Таким образом, ограничение  для подобных атак задается, как

для подобных атак задается, как  , где:

, где:

и, исходя из сказанного выше, его значение может быть рассчитано по следующей формуле:

где ⌉d⌈ означает меньшее целое числа d.

Использование ограничения  вместо

вместо  , применительно к угрозам атак, характеризуемых выполнением условия:

, применительно к угрозам атак, характеризуемых выполнением условия:  , позволяет пересмотреть (пересчитать) полученные значения

, позволяет пересмотреть (пересчитать) полученные значения  для средств защиты, используемых для защиты от угроз подобных атак (определенных при решении задачи функционального проектирования).

для средств защиты, используемых для защиты от угроз подобных атак (определенных при решении задачи функционального проектирования).

Для этого опять же может применяться описанный метод динамического программирования, но уже для отдельных фрагментов орграфа угроз безопасности информационной системы. Фрагментом орграфа, для которого могут пересчитываться искомые характеристики, определяется из следующих условий:

- объединяет в себе все угрозы атак (соответствующие вершины и дуги), нивелируемые одним - одним и тем же, средством защиты:

- среди угроз атак во фрагменте орграфа присутствуют только угрозы атак, характеризуемых выполнением условия:

При решении соответствующей задачи, применительно к фрагменту орграфа угроз безопасности информационной системы, отвечающего сформулированным выше требованиям, в качестве ограничения задается значение параметра  , определяемое, в свою очередь, как максимальное значение данного ограничения на множестве угроз атак, формирующих рассматриваемый фрагмент орграфа угроз безопасности информационной системы.

, определяемое, в свою очередь, как максимальное значение данного ограничения на множестве угроз атак, формирующих рассматриваемый фрагмент орграфа угроз безопасности информационной системы.

2015-08-12

2015-08-12 480

480