Борьба с вирусами, «червями» и «троянскими конями» ведется с помощью эффективного антивирусного программного обеспечения. По мере появления новых вирусов, «червей» и «троянских коней» нужно обновлять базы данных антивирусных средств и приложений.

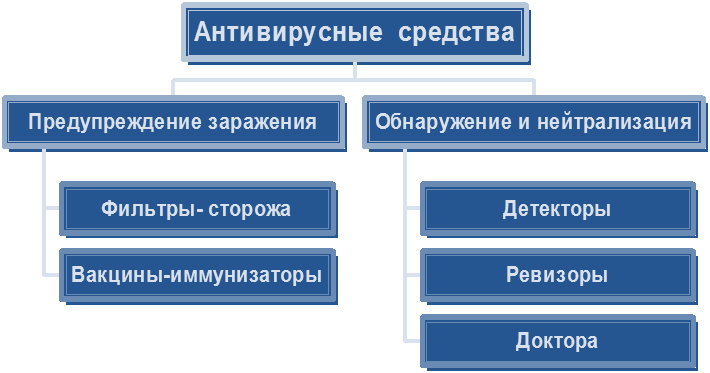

В зависимости от назначения и принципов действия различают антивирусные программы (рисунок 4.4):

- Сторожа или детекторы – предназначены для обнаружения файлов, зараженных известными вирусами, или признаков, указывающих на возможность заражения. Примером может служить модуль Office Guard антивирусной программы Касперского Personal Pro v. 4.0. Он выполняет функции поведенческого блокиратора – держит под контролем поведение макросов, пресекая все подозрительные действия, и обеспечивает стопроцентную защиту от макровирусов.

- Фаги, полифаги, доктора – предназначены для обнаружения и устранения известных им вирусов. Примерами могут служить антивирусные сканеры, производящие по требованию пользователя и/или в соответствии с заранее заданными им условиями полную проверку всего содержимого локальных и сетевых дисков.

- Ревизоры – контролируют уязвимые и соответственно наиболее часто атакуемые вирусами компоненты памяти ЭВМ. В случае обнаружения изменений в файлах и системных областях дисков они должны устранить эти изменения и причину, их вызвавшую. Вариантом ревизоров является разработка лаборатории Касперского – Ревизор Inspector.

- Резидентные мониторы, фильтры – программные средства, постоянно присутствующие в оперативной памяти и перехватывающие обращения вирусов к операционной системе, в целях предоставления пользователю возможности наложить запрет на выполнение соответствующих операций. Особое внимание в последние годы уделяется антивирусной фильтрации электронной почты. Примером такой программы является Mail Checker, который не только удаляет вирусы из тела письма, но и восстанавливает исходное содержимое электронных писем.

- Вакцины – это антивирусные программы, которые так модифицируют файл или диск, что он воспринимается программой-вирусом уже зараженным и поэтому вирус не внедряется.

Современные антивирусные решения обладают всеми означенными механизмами и постоянно добавляют новые средства борьбы с вредоносными программами.

Рисунок 4.4 – Классификация программных средств защиты от вирусов

К аппаратным средствам защиты от вирусов относят специальные дополнительные устройства, обеспечивающие достаточно надежную защиту. Пример – плата Sheriff – представляет собой драйвер и аппаратную плату, вставляемую в ISA слот компьютера. Использование этой платы позволяет предотвратить нападение вируса.

4.5.4 Защита информации от несанкционированного доступа

Несанкционированный доступ может быть предотвращен или существенно затруднен при организации следующего комплекса мероприятий:

- защита от записи;

- защита от копирования;

- идентификация и аутентификация пользователей.

- аудит;

- разграничение доступа к информации;

- криптографические методы сокрытия информации;

- защита компьютерных систем при работе в сети.

Защита от записи – это комплекс программных и аппаратных средств, обеспечивающий защиту данных, записанных на магнитные диски, дискеты и ленты, который позволяет только считывать данные и предотвращает возможность их стирания, изменения или перезаписи.

Защита от копирования – комплекс программных и аппаратных средств, обеспечивающий предотвращение нелегального копирования компьютерных программ и данных. Частными средствами защиты от копирования являются донглы, пароли и др.

Идентификация – присвоение субъектам и объектам доступа идентификатора и/или сравнение предъявляемого идентификатора с перечнем присвоенных идентификаторов. Одним из самых современных способов идентификации личности, используемых в различных охранных системах, включая программно-технические средства защиты информации, является использование так называемых биометрических паролей, основанных на сопоставлении изображений сетчатки глаза, его радужной оболочки, отпечатков пальцев, клавиатурного почерка, тембра голоса и др.

Аутентификация – проверка и подтверждение подлинности принадлежности субъекту доступа предъявленного им идентификатора. Средствами аутентификации служат: цифровые подписи, пароли, смарт-карты, биометрические характеристики аутентифицируемых лиц.

Аудит – процесс записи информации о происходящих событиях в журнал – журнал аудита.

Разграничение доступа к информации – совокупность правил, определяющая наличие или отсутствие права доступа субъектов к объектам по указанному методу. Наиболее распространенными моделями разграничения доступа являются:

- дискреционная модель разграничения доступа. В этой модели определенные операции над конкретным ресурсом запрещаются или разрешаются субъектам или группе субъектов;

- полномочная (мандатная) модель разграничения доступа. Заключается в том, что все объекты могут иметь уровни секретности, а все субъекты делятся на группы, образующие иерархию в соответствии с уровнем допуска к информации. Иногда эту модель называют моделью многоуровневой безопасности, предназначенной для хранения секретов.

Допуск субъекта к объекту в этой модели разрешен только в том случае, если субъект имеет значение уровня допуска не менее, чем значение грифа секретности объекта. Достоинством этой модели является отсутствие необходимости хранить большие объемы информации о разграничении доступа. Каждый субъект хранит только значение своего уровня доступа, а каждый объект – значение своего грифа секретности.

4.5.5 Криптографические методы защиты данных

Криптографические методы являются наиболее эффективными средствами защиты информации в компьютерных системах, при передаче же по протяженным линиям связи они являются единственным реальным средством предотвращения несанкционированного доступа к ней. Метод шифрования характеризуется показателями надежности и трудоемкости.

Важнейшим показателем надежности криптографического закрытия информации является его стойкость – тот минимальный объем зашифрованного текста, который можно вскрыть статистическим анализом. Таким образом, стойкость шифра определяет допустимый объем информации, зашифровываемый при использовании одного ключа.

Трудоемкость метода шифрования определяется числом элементарных операций, необходимых для шифрования одного символа исходного текста.

Шифрование заменой (подстановка). Наиболее простой метод шифрования. Символы шифруемого текста заменяются другими символами, взятыми из одного (моноалфавитная подстановка) или нескольких (полиалфавитная подстановка) алфавитов. Наиболее простой метод – прямая замена символов шифруемого сообщения другими буквами того же самого или другого алфавита.

Шифрование методом перестановки. Этот метод заключается в том, что символы шифруемого текста переставляются по определенным правилам внутри шифруемого блока символов.

Методы шифрования, использующие ключи. Эти методы предполагают знание ключа при шифровании и дешифровании. При этом важной задачей является безопасная передача ключа, который при этом обычно тоже шифруется. Учитывая короткую длину фразы, содержащей ключ, стойкость шифра ключа значительно выше, чем у основного текста.

Наиболее перспективными системами криптографической защиты данных в настоящее время являются системы с открытым ключом. В таких системах для шифрования данных используется один ключ, а для дешифрования – другой. Первый ключ не является секретным и может быть опубликован для использования всеми пользователями системы, которые шифруют данные. Для дешифрования данных получатель использует второй ключ, который является секретным. Ключ дешифрования не может быть определен из ключа шифрования. В настоящее время наиболее развитым методом криптографической защиты информации с открытым ключом является алгоритм RSA. Методы, которые используют для шифрования и дешифрования один и тот же ключ, называются симметричными. В отличие от них методы с открытым ключом называются асимметричными методами криптозащиты.

Использование хэш-функций. Функции хэширования широко используются для шифрования паролей пользователей КС и при создании электронной подписи. Они отображают сообщение любой длины в строку фиксированного размера. Особенностью ее применения является тот факт, что не существует функции, которая могла бы по сжатому отображению восстановить исходное сообщение, – это односторонняя хэш-функция.

Получив в свое распоряжение файл, хранящий пароли пользователей, преобразованные хэш-функцией, злоумышленник не имеет возможности получить по ним сами пароли, а должен перебирать парольные комбинации символов, применять к ним хэш-функцию и проверять на соответствие полученной строки и строки из файла хэшированных паролей.

4.5.6 Электронная цифровая подпись

При обмене электронными документами очень важным является установление авторства, подлинности и целостности информации в полученном документе. Решение этих задач возлагается на цифровую подпись, сопровождающую электронный документ. Функционально она аналогична обычной рукописной подписи и обладает ее основными достоинствами:

- удостоверяет, что подписанный текст исходит от лица, поставившего подпись;

- не дает лицу, подписавшему текст, отказаться от обязательств, связанных с подписанным текстом;

- гарантирует целостность подписанного текста.

На этапе формирования цифровой подписи генерируются два ключа: секретный и открытый. Открытый ключ рассылается всем абонентам, которым будет направлен электронный документ. Подпись, добавляемая к документу, содержит такие параметры отправителя, как дату подписи, информацию об отправителе письма и имя открытого ключа. С помощью хэш-функции, примененной ко всему документу, вычисляется небольшое число, характеризующее весь текст в целом. Это число, которое затем шифруется закрытым ключом, и является электронной цифровой подписью. Получателю пересылается сам документ в открытом виде и электронная подпись. При проверке цифровая подпись расшифровывается открытым ключом, известным получателю. К полученному открытому документу применяется преобразование хэш-функцией. Результат ее работы сравнивается с присланной электронной подписью. Если оба числа совпадают, то полученный документ – подлинный.

4.5.7 Защита компьютерных систем при работе в сети

Существует два подхода к проблеме обеспечения безопасности компьютерных систем и сетей (КС): «фрагментарный» и комплексный.

«Фрагментарный» подход направлен на противодействие четко определенным угрозам в заданных условиях. В качестве примеров реализации такого подхода можно указать отдельные средства управления доступом, автономные средства шифрования, специализированные антивирусные программы и т.п.

Достоинством такого подхода является высокая избирательность к конкретной угрозе. Существенный недостаток – отсутствие единой защищенной среды обработки информации. Даже небольшое видоизменение угрозы ведет к потере эффективности защиты.

Комплексный подход ориентирован на создание защищенной среды обработки информации в КС, объединяющей в единый комплекс разнородные меры противодействия угрозам. Такая организация позволяет гарантировать определенный уровень безопасности КС, что является несомненным достоинством комплексного подхода. К недостаткам этого подхода относятся: ограничения на свободу действий пользователей КС, сложность управления.

2015-10-14

2015-10-14 2295

2295