Повышенную надежность уничтожения информации обеспечивают аппаратные методы уничтожения. Недостатком этих методов является полный вывод очищаемого накопителя из строя.

Выполнение работы

6.1. Удаление файла стандартными средствами ОС Windows. На данном этапе необходимо провести полное форматирование съемного носителя (см. рис. 6.1), что повысит наглядность результатов работы. При этом будет потерян доступ ко всем данным, поэтому рекомендуется использовать носители, выдаваемые для выполнения данной работы.

Рис. 6.1 – Форматирование USB-носителя (опция быстрого форматирования отключена).

6.2. Установите hex-редактор.

6.3. Создайте на съемном носителе простой текстовый файл.

Рис. 6.2 – Создание текстового файла.

6.4. Запишите в нем тестовые данные, например «IBTS test». И сохраните его.

Рис. 6.3 – Содержимое текстового файла.

6.5. Чтобы открыть содержимое диска запустите hex-редактор. Для прямого доступа к диску необходимо запускать программу с правами администратора (см. рис. 6.4).

Рис. 6.4 – Запуск hex-редактора в Windows 7.

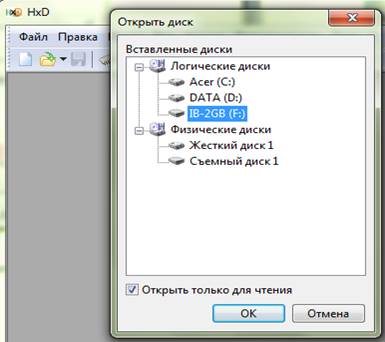

6.6. Откройте диск в hex-редакторе (см. рис. 6.5).

Рис. 6.5 – Открытие диска в hex-редакторе.

6.7. В диалоге выберите съемный носитель (см. рис. 6.6). Режима только для чтения будет достаточно, поэтому не отключайте соответствующую опцию.

Рис. 6.6 – Выбор диска в hex-редакторе.

В результате Вы увидите окно с содержанием всего диска разделенного на сектора (см. рис 6.7), включая заголовок файловой системы.

Рис. 6.7 – Содержание секторов диска.

6.8. Теперь нужно найти, где располагается файл test.txt. Для этого в меню «Поиск» выберите «Найти» (см. рис. 6.8).

Рис. 6.8 – Поиск сектора с тестовым файлом.

Введите в строку поиска искомую информацию. Для повышения точности поиска проводите поиск информации с учетом регистра и если вы начали просматривать поверхность диска, т.е. ушли с сектора 0, то укажите направление поиска «Везде» (см. рис. 6.9).

Рис. 6.9 – Поиск содержания файла.

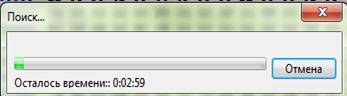

Дождитесь окончания поиска (6.10).

Рис. 6.10 – Процесс поиска.

Когда программа найдет искомое содержимое, то она автоматически перейдет на сектор с этим файлом (см. рис. 6.11).

Рис. 6.11 – Найденный сектор с информацией тестового файла.

6.9. Запишите номер сектора в отчет.

6.10. Удалите файл со съемного носителя.

6.11. Теперь убедитесь, что содержание удаленного файла до сих пор доступно. Для этого закройте закладку с содержимым диска (программа не обновляет изменения в реальном времени). И повторите пункты 6.5-6.7. Теперь введите номер сектора, который зафиксировали раньше.

Рис. 6.12 – Закрытие содержания диска в hex-редакторе.

Рис. 6.13 – Предупреждение системы безопасности Windows.

Таким образом, в большинстве операционных систем содержимое файлов после их удаления остается доступным.

6.12. Восстановление файлов по остаточной информации. Рассмотрим, как можно восстановить сам файл для полноценного доступа, т.е. чтобы он вновь определялся средствами ОС. Установите и запустите программу Back2Life для восстановления (см. рис. 6.14).

6.13. Выберите съемный диск и приступите к быстрому сканированию (для наших целей этого типа поиска будет достаточно).

Рис. 6.14 – Интерфейс программы Back2Life.

Рис. 6.15 – Быстрое сканирование носителя данных.

Рис. 6.16 – Результат поиска остаточной информации на диске.

6.14. Из списка файлов выберите восстанавливаемый (в нашем случае «?EST.TXT») и нажмите «Восстановить». Программа предложит Вам восстановить файл на другой диск, т.е. не на съемный носитель. Это делается для того, чтобы не происходила перезапись на сектора съемного диска, содержащего остаточную информацию для восстановления.

6.15. Откройте восстановленный файл. Его содержимое должно соответствовать заданному ранее.

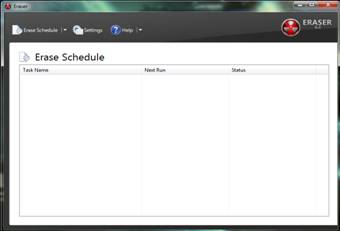

6.16. Установите и запустите программу Eraser.

Рис. 6.17 – Окно программы Eraser.

6.17. Зайдите в меню «Settings» и изучите представленные алгоритмы в разделе «Erase settings» (см. рис. 6.18).

Рис. 6.18 – Настройки программы Eraser.

6.18. Установите оба режима работы программы: default file erasure method - метод стирания файлов в положение «Russian GOST P50739-95», default drive erasure method - метод стирания диска в положение «Pseudorandom Data» (см. рис. 6.18).

6.19. Учитывая, что файл со съемного носителя уже был удален, сначала проведем зачистку свободного пространства на диске. Для этого на съемном диске вызовите контекстное меню (правой кнопкой мыши) и выберите Eraser->Erase Unused Space (см. рис. 6.19). На запрос системы контроля учетных записей ответьте «Да».

Рис. 6.19 – Перезапись неиспользуемого пространства съемного носителя.

Рис. 6.20 – Добавление задачи.

Рис. 6.21 – Подтверждение постановки задачи.

6.20. На запрос добавления задачи (см. рис. 6.20) в Eraser ответьте «Yes» и дождитесь появления в системной панели подтверждения того, что задача добавлена (см. рис. 6.21). Нажмите дважды на иконку Eraser.

6.21. Дождитесь окончания выполнения текущей задачи.

6.22. Проверьте hex-редактором сектор, в котором находилась информация тестового файла. Осталась ли тестовая информация в этом секторе носителя? Отметьте это в отчете.

6.23. Повторите пункты 6.1, 6.3-6.9, фиксируя в отчете результаты своих действий.

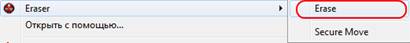

6.24. Удалите тестовый файл с помощью Eraser. Вызовите контекстное меню на тестовом файле и выберите Eraser->Erase (см. рис. 6.22). На запрос системы контроля учетных записей ответьте «Да».

6.25. Следуйте пунктам 6.20-6.21.

Рис. 6.22 – Удаление файла программой Eraser.

6.25. Теперь убедитесь, что содержание удаленного файла перестало быть доступно. Для этого закройте hex-редактор и повторите пункты 6.5-6.7. Теперь введите номер сектора, который зафиксировали для последнего тестового файла. Осталась ли тестовая информация в этом секторе носителя? Отметьте это в отчете.

Обратите внимание, что под файл выделен весь сектор, но он не весь используется, т.е. остатки сектора могут содержать части других файлов, когда-то занимавших этот сектор и нельзя исключать того, что в них не содержалась КИ. Об этом случае упоминалось в теоретической части. Эту проблему называют проблемой остаточной информации в компьютерных системах. Эту уязвимость злоумышленники могут использовать при атаках типа «сборка мусора». При этом речь идет и о ПЗУ и об ОЗУ компьютера

Содержание отчета

В отчете необходимо привести:

- формулировку цели и задания на выполнение работы;

- список ПО и оборудования;

- содержание первого и второго тестовых файлов;

- номера секторов для первого и второго тестовых файлов;

- содержание восстановленного файла;

- содержание сектора первого тестового файла после обычного удаления и после применения метода очистки диска ПО Eraser;

- содержание сектора второго тестового файла после удаления с помощью ПО Eraser;

- таблицу с перечислением всех методов программного стирания данных (см. меню help в ПО Eraser, приложение «Erasure Methods»);

- выводы по полученным результатам.

Контрольные вопросы

1. Что такое гарантированное удаление информации с носителей?

2. На чем основаны программные методы гарантированного удаления информации?

3. Как работают аппаратные средства гарантированного удаления информации?

4. Как работает стандартная процедура удаления фалов в ОС Windows?

5. Перечислите плюсы и минусы программных средств гарантированного удаления информации?

6. Сравните программные и аппаратные средства гарантированного удаления информации?

7. Сравните метод British HMG IS5 (Enhanced) с ГОСТ Р50739-95.

8. Для чего в работе используется hex-редактор?

9. Что включает в себя метод Schneier’s Algorithm?

10. Что такое остаточная информация? Чем она опасна?

11. Что такое атака типа «сборка мусора»? Как от нее защититься?

2017-12-14

2017-12-14 1816

1816