НАЦІОНАЛЬНИЙ УНІВЕРСИТЕТ «ЛЬВІВСЬКА ПОЛІТЕХНІКА»

ІКТА

кафедра ЗІ

Розрахункова робота

на тему “ Розроблення системи безпеки підприємства ”.

Варіант завдання №8 (хімічна лабораторія)

Виконала: ст. гр. УІ-21

Яців В.І.

Прийняв: Ромака В.А.

Львів – 2012

| № п/п | Назва об’єкту (виділеного приміщення) | Перелік ОТЗ, які знаходяться в приміщенні | Перелік ТЗПІ, які не є основними | Перелік ДТЗС | Інформація, яка підлягає захисту |

| Хімічна лабораторія | Устаткування для аналізу та синтезу хімічних сполук, три персональні комп’ютери з’єднаних в локальну мережу з комп’ютером виділеним під сервер (є вихід в Інтернет через Dial-Up) | Внутрішня МініАТС, системний телефон та два телефони підключені до МініАТС, радіоприймач, ксерокс, телевізор, відеоплеєр | кабелі телефонного зв’язку, лінії мережі електроживлення, пристрій для знищення паперу, сторонні не задіяні дроти, дві лампи денного світла, кондиціонер, дві настільні лампи | Державна таємниця. Носієм інформації з обмеженим доступом є також синтезовані хімічні сполуки |

Розділ 1

Опис об’єкта захисту

Державна лабораторія по синтезу(розроблення) і аналізу(вивчення, дослідження) хімічних сполук. Займається синтезом сполук, вивчає перетворення реагентів з послідовним зміненням їхнього складу чи будови. Займається аналізом даних, що утворюються після проведення хімічних реакцій. Об'єктом захисту є інформація, що становить державну таємницю. Також носієм конфіденційної інформації є синтезовані хімічні сполуки, тобто вихідний продукт лабораторії. Використовує спеціальне апаратне забезпечення, а також спеціальне обладнання для проведення хімічних реакцій (колби і ін.). Вихідні дані зберігаються на персональному комп’ютері(ПК).

Персонал, що працює на об’єкті інформаційної діяльності(ОІД), та його функції:

Начальник лабораторії (1 люд.) — постановка робочих завдань, контроль за їхнім виконанням, робота з документами, серед них є й такі, що відносяться до ДТ, збереження документів у ПК;

Заступник начальника лабораторії (1 люд.) – кадрова заміна начальника лабораторії у час його відсутності, робота з документами, серед них є й такі, що відносяться до ДТ, збереження документів у ПК;

Старші наукові робітники (2 люд.) — робота з хімічними сполуками, що відносяться до державної таємниці (синтез, аналіз), збереження результатів досліджень та формул у ПК.

Асистенти (4 люд.) — допомога при роботі з хімічними сполуками, що відносяться до державної таємниці (синтез, аналіз) збереження результатів досліджень та формул у ПК;

Відділ захисту інформації (системний адміністратор) (2 люд.) — побудова локальної мережі ПК та стеження за трафіком, що циркулює в комп’ютерній мережі; адміністрування мережі, налаштування апаратного та програмного забезпечення комп’ютерів; фільтрація інформації, що надходить з інтернету, захист комп’ютерної мережі, захист інформації, що відноситься до ДТ, захист від витоку інформації технічних каналів витоку інформації(ТКВІ).

Відділ служби безпеки (охорона) (5 люд.) — контроль за процедурою ідентифікації та аутентифікації персоналу. Стеження за дотриманням політики безпеки, охорона та спостереження за територією і приміщеннями об’єкта інформаційної діяльності(ОІД). Захист від несанкціонованого фізичного доступу до контрольованої зони(КЗ), ОІД.

Прибиральники (2 люд.) — прибирання приміщень, в тому числі і приміщень, в яких циркулює інформація, що відноситься до ДТ;

Електрики (2 люд.) — забезпечення функціонування енергосистеми. Також до його функцій входить обслуговування трансформаторної підстанції.

Сантехніки (2 люд.) — прокладення, ремонт ліній водопостачання, водовідведення.

Інформаційний актив

Інформація про аналіз та синтез хімічних сполук, яка записується в журнал. Цей журнал ведуть асистенти впродовж робочого дня. Він зберігається в шафі у лабораторії 1 з кодовим замком(код знають начальник лабораторії, заступник начальника і старші наукові працівники). А також і устаткування для даної роботи(колби, хімічні реактиви, спеціальне апаратне забезпечення), яке знаходяться в лабораторіях №1, №2.

Інформація про працівників, про лабораторію, про всю її роботу, яка збережена на комп’ютері ПК-сервер. Цей комп’ютер знаходиться в приміщенні №3. Доступ до комп’ютера мають начальник лабораторії і системний адміністратор.

Інформація на персональних комп’ютерах, які знаходяться в приміщеннях №2, №5, №6, і які з’єднані в локальну мережу з комп’ютером виділеним під сервер(в приміщенні №3). Оскільки працівники зберігають на комп’ютерах документи, файли, розголошення яких може нанести шкоду деяким працівникам або власне самій хімічній лабораторії.

Інформація про роботу лабораторії, про все, що там відбувається, яка передається по кабелях телефонного зв’язку, а також і власне телефони підключені до Міні-АТС, які розміщені в приміщеннях №3(серверна кімната), №5(кабінет начальника) та на КПП.

Інформація про роботу лабораторії у паперовому вигляді(документація:укази, розпорядження і т.д), яка зберігається у кабінеті заступника начальника лабораторії в шафі з кодовим замком, код якого знає лиш він і власне сам начальник) і у електронному вигляді, яка зберігається на комп’ютері у кабінеті начальника лабораторії(приміщення №5).

Інформація про вихідний продукт лабораторії, яка збережена на ПК і відходи від хімічних реакцій, які витікають в каналізацію.

На схемі 3 пронумеровані вікна та приміщення лабораторії

Системи життєзабезпечення:

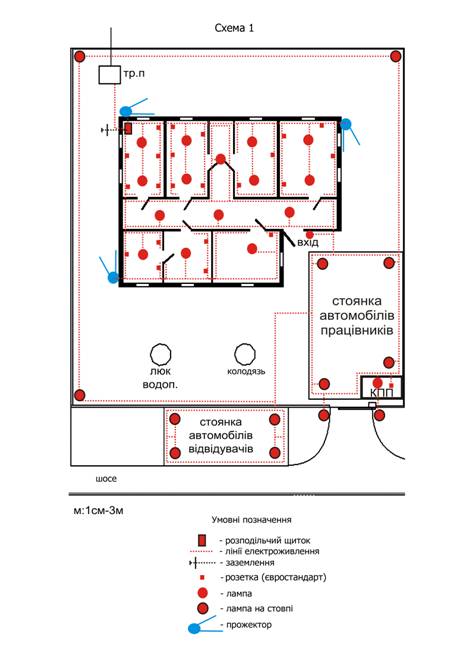

Система енергоживлення та заземлення показана на схемі

Електроживлення в будівлю проходить з трансформаторної підстанції. Цей кабель проходить під землею. По периметру освітлюється двір контрольованої території. Цей кабель проходить по електричних стовпах.

В будівлі кабель проведений в стінах під шпаклівкою. В кімнатах, де будуть знаходитись ЕОМ розміщені мережеві фільтри, щоб унеможливити зчитування інформації по лініях електроживлення.

Розподільчий щиток знаходиться в приміщенні №1(лабораторія 1).

Всі кімнати освітлені і мають по 2-4 розетки.

Вся мережа електроживлення є заземленою.

Система водопроводу, водовідведення показана на схемі

В північній частині двору території знаходиться каналізаційний колодязь і люк водопостачання. Від них під землею проходять труби до санвузла і котла. Котел знаходиться в приміщенні 3. Стік витік є у лабораторіях 1, 2(умивальники, устаткування для синтезу і т.д.). В санвузлі розміщені умивальник, санвузол та каналізаційний стік води.

Система опалення показана у схемі

Система опалення складається з:

котла опалення, батарей, труб системи опалення.

Батареї опалення розміщені в усіх кімнатах будівлі. Котел опалення та кран зливу води з системи опалення розміщені в приміщенні №3(серверна кімната).

Система кондиціювання повітря показана на схемі

Вентиляційна система є у всіх приміщеннях. Всі виходи на дах. Кондиціонер знаходиться на КПП.

Розміщення ДТЗС та ОТЗ

Умовні позначення:

- сервер(головний ПК)

- сервер(головний ПК)

- ПК користувача

- ПК користувача

- телефон, підключений до МініАТС

- телефон, підключений до МініАТС

- устаткування для синтезу та аналізу хімічних сполук

- устаткування для синтезу та аналізу хімічних сполук

- МініАТС

- МініАТС

- телевізор

- телевізор

- відеоплеєр

- відеоплеєр

- кондиціонер

- кондиціонер

- пристрій для знищення паперу

- пристрій для знищення паперу

- ксерокс

- ксерокс

- радіоприймач

- радіоприймач

- кабель локальної мережі

- кабель локальної мережі

- телефонний кабель

- телефонний кабель

- телефонні лінії МініАТС

- телефонні лінії МініАТС

- лампа денного світла

- лампа денного світла

- настільна лампа

- настільна лампа

Опис прилеглої території.

По периметру, територія лабораторії огороджена залізо-бетонним парканом висотою 2.5 м і шириною 0.4 м. При в’їзді на територію хімічної лабораторії розташований КПП(контрольно-пропускний пункт) із шлагбаумом, турнікетом та воротами, які закриваються в неробочий час. Також до складу КПП входить спец. приміщенні для охоронців, в якому будуть знаходитись телефон, пульт керування камерами спостереження, що відносяться до території КПП (зони стоянок для відвідувачів та співробітників, в'їзд на територію підприємства).

Поза територією підприємства, при шосе, розташована стоянка для відвідувачів. На території, між входом в будівлю і КПП, розташована стоянка для працівників хімічної лабораторії.

На півночі території розташована трансформаторна підстанція, а люк водопостачання та каналізаційний люк розташовані на півдні.

Хімічна лабораторія знаходиться на відстані більшій 200 м від представництв іноземних держав.

Опис будівлі

Будівля хімічної лабораторії має один вхід/вихід і до її складу входить сім кімнат, в яких розташовується персонал та інвентар лабораторії.

Приміщення №1 – лабораторія 1. Найвіддаленіше від входу в будівлю приміщення. Вхід з південної сторони. Ці двері являють собою армовані залізні двері із звуко-ізоляцією та п'яти-ранговим замком підвищеної надійності. Східна сторона межує з лабораторією 2. Західна і північна сторони є зовнішніми. Є три вікна (№10 — метало-пластикове вікно з потрійним склопакетом, розташоване на північній стіні кімнати, та вікна №11, №12 — метало-пластикові вікна з потрійним склопакетом, розташовані на західній стіні кімнати). Є розподільчий щиток, проведена система електроживлення, водопостачання і водовідведення, вентиляції, опалення. Знаходиться устаткування для синтезу сполук.

Приміщення №2 – основна лабораторія 2. Є одне метало-пластикове вікно з потрійним склопакетом, розташоване на півночі, двоє дверей(армовані з п’яти-ранговим замком) на сході і півдні. На заході межує з лабораторією 1. Проведена система електроживлення, водопостачання і водовідведення, вентиляції, опалення. Є устаткування для синтезу сполук, ПК і 2 лампи денного світла.

Приміщення №3 - серверна кімната. В кімнаті є один вхід/вихід. Двері розташовані з західної сторони кімнати і являють собою армовані залізні двері із звуко-ізоляцією та п'яти-ранговим замком підвищеної надійності. Є одне вікно (№8 — метало-пластикове вікно з потрійним склопакетом, розташоване на північній стіні кімнати). Проведено лінію електроживлення, вентиляції, опалення. На півдні і заході межує з коридором, східна стіна — з кімнатою №4. Кімната призначена для системного адміністратора. В ній знаходитися персональний комп'ютер(сервер), до якого під'єднані три інші ПК, що знаходяться в лабораторії №2, кабінетах начальника і заступника лабораторії, а також Dial-up модем для виходу в Інтернет. В кімнаті встановлена Міні-АТС, телефон підключений до Міні-АТС. Також там є котел, та кран зливу води.

Приміщення №4 – кімната служби безпеки. В кімнаті є один вхід/вихід (двері розташовані з південної сторони і являють собою армовані залізні двері із звуко-ізоляцією та п'яти-ранговим замком підвищеної надійності і три вікна(№5, №6 — метало-пластикові вікна з потрійним склопакетом, розташовані на східній стіні кімнати, №7 — метало-пластикове вікно з потрійним склопакетом, розташоване на північній стіні кімнати). Проведено лінію електроживлення, вентиляцію, опалення. Північна та східна стіни кімнати є зовнішніми, тобто не є спільними для інших кімнат будівлі хімічної лабораторії, південна стіна межує з коридором, західна — з. Кімната призначена для працівників СБ. В цій кімнаті знаходиться контрольна панель камер спостереження, пожежної сигналізації, охоронної сигналізація будівлі і території, пульт керування системами життєзабезпечення.

Приміщення №5 – кімната начальника лабораторії. Знаходиться в кінці робочого коридору. Вхід у кімнату можна здійснити через кімнату заступника начальника лабораторії. Двері армовані залізні із звуко-ізоляцією та п'яти-ранговим замком підвищеної надійності. Проведена лінія електроживлення, вентиляція, опалення. Є метало-пластикове вікно з потрійним склопакетом з південної сторони. Західна і південна стіни є зовнішніми. У приміщенні є ПК, об’єднаний мережею з сервером і іншими ПК, а також знищувач паперу, телефон, під’єднаний до Міні-АТС і настільна лампа.

Приміщення №6 – кімната заступника начальника лабораторії. Двері з находяться з північної сторони. Одне метало-пластикове вікно з потрійним склопакетом на південній стіні. На заході межує з кабінетом начальника, на сході – з службовим приміщенням. Проведена лінія електроживлення, опалення, вентиляції. Є ПК, зв’язане мережею з сервером і іншими ПК, ксерокс і настільна лампа.

Приміщення №7 – санітарний вузол. Знаходиться одразу біля виходу. Має 2 метало-пластикові вікна(на півдні і сході), двері із цільного дерева із дворанговим замком. Проведені системи електроживлення, водопостачання, водовідведення. Кімната знаходиться в загальному користуванні(тут туалети, умивальники). Також вона призначена для технічного персоналу (прибиральниці, електрика, сантехніка), як склад для інструментів, які вони використовують у своїй роботі.

Робочий час для всіх, крім прибиральників, охоронців є з 8 ранку до 18 години дня.

Начальник лабораторії

Кабінет знаходиться в приміщенні №5. Може вільно переміщатися по всій території лабораторії. Має доступ до будь-якої інформації в лабораторії.

Заступник начальника лабораторії

Його кабінет знаходиться в приміщенні №6. Має доступ до всіх приміщень, окрім кабінету начальника(приміщення №5) і до будь-якої інформації в лабораторії.

Старші наукові робітники

Мають доступ тільки у приміщення у яких працюють(лабораторії №1,№2). Проводять різні дослідження за розпорядженням начальника, в яких їм допомагають асистенти. Володіють інформацією лиш про предмет їхньої роботи. Не мають права розголошувати інформацію, яка є таємною.

Асистенти

Мають доступ тільки у приміщення у яких працюють(лабораторії №1, №2). Проводять всі досліди під керівництвом і тільки з дозволу старших наукових працівників. Ведуть журнал, в якому описують все, що вони опрацьовують в лабораторіях. Цей журнал зберігається в шафі у лабораторії №1 з кодовим замком(код знають начальник лабораторії, заступник начальника і старші наукові працівники).

Відділ захисту інформації

Кабінет розташований в приміщенні №3. Системний адміністратор має доступ у приміщення, де розташовані ПК, орг-техніка, проведена комп'ютерна мережа.

Відділ служби безпеки

Кабінет знаходиться в приміщенні №4. Працівники СБ мають доступ до всіх приміщень хімічної лабораторії та можуть перевіряти будь-кого з персоналу лабораторії задля визначення факту порушення безпеки об’єкту та інформації.

Прибиральники

Прибиральники працюють з 18 до 21 години що 2-й день. В приміщенні №7 знаходяться всі засоби для прибирання. Прибирає всі кабінети. При вході і виході з приміщення охоронець перевіряє, що він приносить і виносить в і з приміщення. Також, щоб прибрати будь-який кабінет, він повинен взяти ключ у охоронця.

Електрики

Працюють позмінно.

Мають доступ до будь-якої кімнати, де розташований розподільчий щиток чи знаходиться розетка(тому що, якщо зникло електроживлення, з’ясувавши причину його зникнення, вони повинні знайти місце поломки), проте проводити роботи вони мають право залежно від наданої їм категорії допуску до рівня напруги. У приміщенні №7 знаходиться шафа, в якій знаходяться інструменти для виконання роботи.

Сантехніки

Працюють позмінно.

Мають доступ до санвузлів та каналізаційних систем, до всіх приміщень де труби водопостачання/водовідведення виходять назовні. У приміщенні №7 знаходиться шафа, в якій знаходяться інструменти для виконання роботи.

Всі працівники хімічної лабораторії несуть відповідальність за невиконання своїх функціональних обов’язків, за надання недостовірної інформації, що може призвести до помилок, збоїв або відмови системи, за невиконання наказів та розпоряджень вищого керівництва, за недотримання дисципліни та програми безпеки лабораторії. Режим роботи працівників визначається відповідно до правил внутрішнього трудового розпорядку, встановлених в лабораторії. Працівники перед початком їх діяльності повинні підписати організаційно-розпорядчий документ з питань, що входять у їх функціональні обов'язки.

Розділ 2

Аналіз загроз в хімічній лабораторії

Ранжування джерел загроз

Усі джерела загроз мають різну міру небезпеки [measure of danger], яку можна оцінити, якщо провести їхнє ранжирування. При цьому, оцінка міри небезпеки здійснюється за непрямими показниками. Критеріями порівняння (показників) пропонується, наприклад, вибрати:

■ можливість виникнення джерела, що визначає міру доступності до можливості використати фактор (уразливість) (для антропогенних джерел), віддаленість від фактора (уразливості) (для техногенних джерел) або особливості обстановки (для випадкових джерел);

■ готовність джерела, що визначає міру кваліфікації та привабливість здійснення діяння з боку джерела загрози (для антропогенних джерел) або наявність необхідних умов (для техногенних та стихійних джерел);

■ фатальність, що визначає міру непереборності наслідків реалізації загрози.

Кожний показник оцінюється експертно-аналітичним методом за п'ятибальною системою. Причому, 1 відповідає мінімальній мірі впливу показника, який оцінюється на небезпеку використання джерела, а 5 — максимальній. Коефіцієнт для окремого джерела можна визначити як відношення добутку наведених вище показників до максимального значення 125:

Міра доступності до об'єкта, що підлягає захисту, може бути класифікована за наступною шкалою:

■ висока ступінь доступності (5) — антропогенне джерело загроз має повний доступ до технічних і програмних засобів обробки інформації, що підлягає захисту (характерно для внутрішніх антропогенних джерел, що наділені максимальним правом доступу, наприклад, представники служб безпеки інформації, адміністратори);

■ перша середня ступінь доступності (4) — антропогенне джерело загроз має можливість опосередкованого, не визначеного функціональними обов'язками (за рахунок побічних каналів витоку інформації, використання можливості доступу до привілейованих робочим місць), доступу до технічних і програмних засобів обробки інформації, що підлягає захисту (характерно);

■ друга середня ступінь доступності (3) — антропогенне джерело загроз має обмежену можливість доступу до програмних засобів у силу введених обмежень при використанні технічних засобів, функціональних обов'язків або за видом своєї діяльності (характерно для внутрішніх антропогенних джерел із звичайними правами доступу (наприклад, користувачі) або зовнішніх антропогенних джерел, що мають право доступу до засобів обробки та передачі інформації, що підлягає захисту (наприклад хакери, персонал постачальників комунікаційних послуг);

■ низька ступінь доступності (2) — антропогенне джерело загроз має дуже обмежену можливість доступу до технічних засобів і програм, які обробляють інформацію, що підлягає захисту (характерно для зовнішніх антропогенних джерел);

■ відсутність доступності (1) — антропогенне джерело загроз не має доступу до технічних засобів і програм, які обробляють інформацію, що підлягає захисту.

Міру віддаленості від об'єкта захисту можна характеризувати наступними параметрами:

■ співпадаючі об'єкти (5) — об'єкти захисту самі містять джерела техногенних загроз і їхній територіальний поділ неможливий;

■ близько розташовані об'єкти (4) — об'єкти захисту розташовані в безпосередній близькості від джерел техногенних загроз, і будь-який прояв таких загроз може вчинити суттєвий вплив на об'єкт;

■ середньо віддалені об'єкти (3) — об'єкти захисту розташовуються на віддалені від джерел техногенних загроз, на якому прояв впливу цих загроз може вчинити несуттєвий вплив на об'єкт захисту;

■ віддалено розташовані об'єкти (2) — об'єкт захисту розташовується на віддаленні від джерела техногенних загроз, що виключає його прямий вплив;

■ дуже віддалені об'єкти (1) — об'єкт захисту розташовується на значному віддаленні від джерела техногенних загроз, що повністю виключає будь-які впливи на об'єкт захисту, в тому числі і за вторинними проявами.

Особливості обстановки характеризуються розташуванням об'єктів захисту в різноманітних природних, кліматичних, сейсмологічних, гідрографічних та інших умовах. Особливості обстановки можна оцінювати за наступною шкалою:

■ дуже небезпечні умови (5) — об'єкт захисту розташований в зоні дії природних катаклізмів;

■ небезпечні умови (4) — об'єкт захисту розташований у зоні, в якій багаторічні спостереження показують можливість прояву природних катаклізмів;

■ помірно небезпечні умови (3) — об'єкт захисту розташований у зоні, в якій за проведеними спостереженнями протягом тривалого періоду відсутні прояви природних катаклізмів, але існують передумови виникнення стихійних джерел загроз на самому об'єкті;

■ слабо небезпечні умови (2) — об'єкт захисту розташований поза межами зони дії природних катаклізмів, і на об'єкті існують передумови виникнення стихійних джерел загроз;

■ безпечні умови (1) — об'єкт захисту розташований поза межами зони дії природних катаклізмів, і на об'єкті відсутні передумови виникнення стихійних джерел загроз.

Класифікація антропогенних джерел відіграє важливу роль у визначенні їхніх можливостей щодо здійснення протиправних дій. Прийнята наступна класифікація по можливості (мірі) взаємодії з мережею, що підлягає захисту:

■ нульовий рівень (1) — визначається відсутністю можливості будь-якого використання програм;

■ перший рівень (2) — обмежується можливістю запуску задач/програм із фіксованого набору, призначеного для обробки інформації, яка підлягає захисту (рівень некваліфікованого користувача);

■ другий рівень (3) — враховує можливість створення й запуску користувачем власних програм із новими функціями з обробки інформації (рівень кваліфікованого користувача, програміста);

■ третій рівень (4) — визначається можливістю керування функціонуванням мережі, тобто впливом на базове програмне забезпечення, його склад і конфігурацію (рівень системного адміністратора);

■ четвертий рівень (5) — визначається повним обсягом можливостей суб'єктів, що здійснюють проектування й ремонт технічних засобів, аж до включення до складу мережі власних технічних засобів із новими функціями з обробки інформації (рівень розробника та адміністратора).

Нульовий рівень є найнижчим рівнем можливостей з ведення діалогу джерела загроз із мережею, що підлягає захисту. При оцінці можливостей антропогенних джерел передбачається, що суб'єкт, який здійснює протиправні дії, або має, або може скористатися правами відповідного рівня.

Привабливість здійснення діяння з боку джерела загроз установлюється наступним чином:

■ особливо привабливий рівень (5) — інформаційні ресурси, які підлягають захисту, містять інформацію, яка може нанести непоправні збитки та привести до краху організації, що здійснює захист;

■ привабливий рівень (4) — інформаційні ресурси, що підлягають захисту, містять інформацію, яка може бути використана для одержання вигоди на користь джерела загрози або третіх осіб;

■ помірно привабливий рівень (3) — інформаційні ресурси, що підлягають захисту, містять інформацію, розголошення якої може нанести збитки окремим особистостям;

■ слабо привабливий рівень (2) — інформаційні ресурси, що підлягають захисту, містять інформацію, яка при її накопиченні та узагальненні протягом певного періоду може спричинити збитки організації, що здійснює захист;

■ непривабливий рівень (1) — інформація не представляє інтересу для джерела загрози.

Необхідні умови готовності джерела визначаються, виходячи з можливості реалізації тієї чи іншої загрози в конкретних умовах розташування об'єкта. При цьому передбачається:

■ загроза реалізована (5) — тобто умови сприятливі або можуть бути сприятливими для реалізації загрози;

• загроза майже реалізована (4) – умови можуть бути сприятливі для реалізації загрози;

■ загроза помірно реалізована (3) — тобто умови сприятливі для реалізації загрози, проте довгострокові спостереження не припускають можливості її активізації у період існування й активної діяльності об'єкта захисту;

■ загроза слабо реалізована (2) — тобто існують об'єктивні причини на самому об'єкті або в його оточенні, що перешкоджають реалізації загрози;

■ загроза не реалізована (1) — тобто відсутні передумови для реалізації передбачуваної подій.

Міра непереборності наслідків загрози (фатальність) визначається за наступною шкалою:

■ непереборні наслідки (5) — результати прояву загрози можуть призвести до повного руйнування (знищення, втрати) об'єкта захисту і, як наслідок, до непоправних втрат і виключення можливості доступу до інформаційних ресурсів, що підлягають захисту;

■ практично непереборні наслідки (4) — результати прояву загрози можуть призвести до руйнування (знищення, втрати) об'єкта та до значних витрат (матеріальних, часу і т. ін.) на відновлення, які порівнянні з витратами на створення нового об'єкта, та суттєвого обмеження часу доступу до інформаційних ресурсів, що підлягають захисту;

■ частково переборні наслідки (3) — результати прояву загрози можуть призвести до часткового руйнування і, як наслідок, до значних витрат на відновлення, обмеження часу доступу до інформаційних ресурсів, що підлягають захисту;

■ переборні наслідки (2) — результати прояву загрози можуть призвести до часткового руйнування (знищення, втрати) об'єкта захисту, що не потребує великих витрат на його відновлення і, практично не впливає на обмеження часу доступу до інформаційних ресурсів, які підлягають захисту;

■ відсутність наслідків (1) — результати прояву загрози не можуть вплинути на діяльність об'єкта захисту.

При виборі припустимого рівня джерела загроз передбачається, що джерела загроз, які мають коефіцієнт менше 0,1...0,2, можуть у подальшому не враховуватися як малоймовірні.

Визначення актуальних (найбільш небезпечних) загроз здійснюється на основі аналізу розташування об'єктів захисту та структури побудови системи, а також інформаційних ресурсів, що підлягають захисту.

Ранжування уразливостей

Усі уразливості мають різну міру небезпеки, яку можна кількісно оцінити на основі ранжирування. При цьому критеріями порівняння (показниками) можна вибрати:

■ фатальність,що визначає міру впливу уразливості на непереборність наслідків реалізації загрози; для об'єктивних уразливостей — це інформативність, тобто здатність уразливості повністю (без спотворення) передати корисний інформаційний сигнал; для суб’єктивних – міра кваліфікації працівників; для випадкових - особливості розташування об’єкта захисту.

■ доступність, що визначає зручність (можливість) використання уразливості джерелом загроз (масогабаритні розміри, складність, вартість необхідних засобів, можливість використання неспеціалізованої апаратури);

■ кількість, що визначає кількість елементів об'єкта, яким характерна та чи інша уразливість.

Коефіцієнт (Kdan)f для окремої уразливості можна визначити як відношення добутку наведених вище показників до максимального значення 125.

Кожний показник оцінюється експертно-аналітичним методом за п'ятибальною системою, причому 1 відповідає мінімальній мірі впливу оцінюваного показника на небезпеку використання уразливості, а 5 — максимальній.

Інформативність(здатність уразливості повністю (без спотворення) передати корисний інформаційний сигнал) класифікується:

■ корисний сигнал повністю можна передати через вразливість (5);

■ майже весь корисний сигнал можна передати завдяки вразливості (4);

■ передасться частина корисного сигналу, з завадами через вразливість (3);

■ передасться незначна кількість корисного сигналу з численними завадами через вразливість (2);

■ корисний сигнал не передасться через вразливість (1);

Міру кваліфікації працівників можна класифікувати, як:

■ відсутність кваліфікації – працівники через необізнаність, некваліфікованість і інші недоліки несуть непоправні збитки підприємству (5);

■ низький рівень кваліфікації – працівники допускаються численних помилок в роботі, але це не наносить колосальних збитків підприємству (4);

■ середній рівень кваліфікації – працівники іноді роблять помилки, проте їхня праця несе більше користі для підприємства, ніж збитків (3);

■ високий рівень кваліфікації – працівники дуже рідко допускаються помилок, це не несе загрози для підприємства (2);

■ найвищий рівень кваліфікації – досконала робота працівників (1).

Особливості розташування об’єкта захисту класифікується:

■ дуже небезпечні умови розташування, що дозволить цілком реалізуватися вразливості (5);

■ небезпечні умови (4) — об'єкт захисту розташований у зоні, в якій багаторічні спостереження показують можливість прояву природних катаклізмів;

■ помірно небезпечні умови (3) — об'єкт захисту розташований у зоні, в якій за проведеними спостереженнями протягом тривалого періоду відсутні прояви природних катаклізмів, але існують передумови виникнення стихійних джерел загроз на самому об'єкті;

■ слабо небезпечні умови (2) — об'єкт захисту розташований поза межами зони дії природних катаклізмів, і на об'єкті існують передумови виникнення стихійних джерел загроз;

■ безпечні умови (1) — об'єкт захисту розташований поза межами зони дії природних катаклізмів, і на об'єкті відсутні передумови виникнення стихійних джерел загроз.

Доступність, що визначає зручність (можливість) використання уразливості джерелом загроз (масогабаритні розміри, складність, вартість необхідних засобів, можливість використання неспеціалізованої апаратури). Класифікується:

■ найвища ступінь доступності (5) — джерело загроз може цілком використати вразливість;

■ висока ступінь доступності (4) — джерело загроз має можливість майже цілком використати вразливість;

■ середня ступінь доступності (3) — джерело загроз може використати вразливість, проте є завади;

■ низька ступінь доступності (2) — джерело загроз майже не може використати вразливість, але така ситуація не виключається;

■ відсутність доступності (1) — джерело загроз не може використати вразливості.

Кількість, що визначає кількість елементів об'єкта, яким характерна та чи інша уразливість. Класифікується:

■ Дуже багато елементів об’єкта, яким характерна та чи інша вразливість (5);

■ Багато елементів об’єкта, яким характерна та чи інша вразливість (4);

■ Елементів є декілька, яким характерна вразливість (3);

■ Один-два елементи, яким характерна вразливість (2);

■ Немає елементів, яким характерні вразливості (1).

Для підгрупи дразливостей  визначається як середнє арифметичне коефіцієнтів окремих уразливостей у підгрупі. Для зручності аналізу

визначається як середнє арифметичне коефіцієнтів окремих уразливостей у підгрупі. Для зручності аналізу  для групи нормується відносно сукупності всіх коефіцієнтів підгруп у своєму класі, a

для групи нормується відносно сукупності всіх коефіцієнтів підгруп у своєму класі, a  для класу визначається як сукупність коефіцієнтів підгруп класу, нормованих відносно всієї сукупності коефіцієнтів підгруп. Результати аналізу із зазначенням коефіцієнтів небезпеки кожної уразливості зводиться в таблицю.

для класу визначається як сукупність коефіцієнтів підгруп класу, нормованих відносно всієї сукупності коефіцієнтів підгруп. Результати аналізу із зазначенням коефіцієнтів небезпеки кожної уразливості зводиться в таблицю.

Усі джерела загроз безпеці інформації можна розділити на три групи:

■ обумовлені діями суб'єкта (антропогенні джерела загроз);

■ обумовлені технічними засобами (техногенні джерела загроз);

■ обумовлені стихійними джерелами.

Антропогенні джерела загроз:

• зовнішні:

кримінальні структури

потенційні злочинці та хакери

недобросовісні партнери

технічний персонал служб, що надають телекомунікаційні послуги(інтернет і ін.)

представники наглядових організацій та аварійних служб(податкова і ін.)

представники силових структур(міліція і ін.)

• Внутрішні:

основний персонал(начальник і заступник лабораторії, старші наукові працівники, асистенти)

представники служб захисту інформації(системні адміністратори)

допоміжний персонал(прибиральники, охорона)

технічний персонал(електрики, сантехніки)

Техногенні джерела:

• Зовнішні:

засоби зв’язку;

мережа інженерних комунікації

транспорт

• Внутрішні:

неякісні технічні засоби обробки інформації;

неякісні програмні засоби обробки інформації;

допоміжні засоби;

інші технічні засоби

Стихійні джерела:

• Зовнішні:

пожежі

землетруси

повені

урагани

магнітні бурі

радіоактивне випромінювання

різноманітне випромінювання

різноманітні непередбачені обставини

непояснені явища

інші форс-мажорні обставини

Аналіз загроз для інформації про працівників, про лабораторію, про всю її роботу, яка збережена на комп’ютері ПК-сервер. Цей комп’ютер знаходиться в приміщенні №3. Доступ до комп’ютера мають начальник лабораторії і системний адміністратор

Зовнішні антропогенні загрози:

Кримінальні структури

| Загрози | Механізм реалізації атаки | Ранжування джерел загрози | Ранжування уразливостей | Актуальність загрози |

| Порушення властивості конфіденційності: крадіжка | Викрадення інформації з ПК і носіїв інформації, проникнувши зловмиснику в кабінет через відсутність ґрат на вікнах | K1(міра доступності до можливості використати вразливість)= 3 K2(привабливість здійснення) = 5 K3(фатальність)=4 Kd=0,48 | K1(міра кваліфікації)=4 K2(міра доступності)=3 K3(кількість)=1 Kd=0,096 | актуальна |

| Викрадення інформації з ПК, проникнувши зловмиснику в комп’ютер через мережу через руйнування системи безпеки | K1(міра доступності до можливості використати вразливість)= 2 K2(привабливість здійснення) = 5 K3(фатальність)=4 Kd=0,32 | K1(міра кваліфікації)=4 K2(міра доступності)=2 K3(кількість)=2 Kd=0,128 | Актуальна | |

| Порушення властивості конфіденційності: втрата(витік) інформації | Витік інформації з ПК через прозорість вікна і можливість споглядання відкритої на комп’ютері інформації | K1(міра доступності до можливості використати вразливість)= 4 K2(привабливість здійснення) = 4 K3(фатальність)=4 Kd=0,512 | K1(міра кваліфікації)=3 K2(міра доступності)=4 K3(кількість)=2 Kd=0,192 | актуальна |

| Порушення властивості доступності: блокування інформації | Блокування інформації з використанням вразливості незахищеності доступу до мережі | K1(міра доступності до можливості використати вразливість)= 4 K2(привабливість здійснення) = 5 K3(фатальність)=5 Kd=0,8 | K1(міра кваліфікації)=3 K2(міра доступності)=4 K3(кількість)=2 Kd=0,192 | Актуальна |

| Порушення властивості доступності: Знищення інформації і засобів її обробки | Знищення інформації зловмисником через мережу | K1(міра доступності до можливості використати вразливість)= 3 K2(привабливість здійснення) = 4 K3(фатальність)=4 Kd=0,384 | K1(міра кваліфікації)=4 K2(міра доступності)=3 K3(кількість)=1 Kd=0,096 | Актуальна |

| Порушення властивості цілісності: Модифікація(спотворення інформації) | Спотворення інформації на ПК зловмисником через мережу | K1(міра доступності до можливості використати вразливість)= 3 K2(привабливість здійснення) = 5 K3(фатальність)=4 Kd=0,48 | K1(міра кваліфікації)=4 K2(міра доступності)=3 K3(кількість)=1 Kd=0,096 | актуальна |

| Порушення властивості цілісності: Заперечення автентичності інформації | Загроза нереалізована | |||

| Порушення властивості цілісності: Нав’язування фальшивої інформації | Загроза нереалізована |

Зовнішні антропогенні загрози:

Потенційні злочинці та хакери

| Загрози | Механізм реалізації атаки | Ранжування джерел загрози | Ранжування уразливостей | Актуальність загрози |

| Порушення властивості конфіденційності: крадіжка | Викрадення інформації з ПК і носіїв інформації, проникнувши зловмиснику в кабінет через відсутність ґрат на вікнах | K1(міра доступності до можливості використати вразливість)= 4 K2(привабливість здійснення) = 5 K3(фатальність)=4 Kd=0,64 | K1(міра кваліфікації)=4 K2(міра доступності)=3 K3(кількість)=1 Kd=0,096 | актуальна |

| Викрадення інформації з ПК, проникнувши зловмиснику в комп’ютер через мережу через руйнування захисту комп’ютера | K1(міра доступності до можливості використати вразливість)= 3 K2(привабливість здійснення) = 5 K3(фатальність)=4 Kd=0,48 | K1(міра кваліфікації)=4 K2(міра доступності)=3 K3(кількість)=1 Kd=0,096 | актуальна | |

| Порушення властивості конфіденційності: втрата(витік) інформації | Витік інформації з ПК через прозорість вікна і можливість споглядання відкритої на комп’ютері інформації | K1(міра доступності до можливості використати вразливість)= 3 K2(привабливість здійснення) = 5 K3(фатальність)=4 Kd=0,48 | K1(міра кваліфікації)=4 K2(міра доступності)=3 K3(кількість)=1 Kd=0,096 | актуальна |

| Витік інформації з ПК через злом мережі хакером | K1(міра доступності до можливості використати вразливість)= 3 K2(привабливість здійснення) = 4 K3(фатальність)=4 Kd=0,384 | K1(міра кваліфікації)=4 K2(міра доступності)=3 K3(кількість)=1 Kd=0,096 | Актуальна | |

| Порушення властивості доступності: блокування інформації | Блокування інформації з використанням вразливості незахищеності доступу до мережі | K1(міра доступності до можливості використати вразливість)= 3 K2(привабливість здійснення) = 5 K3(фатальність)=4 Kd=0,48 | K1(міра кваліфікації)=4 K2(міра доступності)=3 K3(кількість)=1 Kd=0,096 | Актуальна |

| Блокування інформації на ПК через неправомірне проникнення в мережу зловмисника під виглядом зареєстрованого користувача(працівника лабораторії) | K1(міра доступності до можливості використати вразливість)= 3 K2(привабливість здійснення) = 5 K3(фатальність)=4 Kd=0,48 | K1(міра кваліфікації)=4 K2(міра доступності)=3 K3(кількість)=1 Kd=0,096 | актуальна | |

| Порушення властивості доступності: Знищення інформації і засобів її обробки | Знищення інформації зловмисником через злом мережі | K1(міра доступності до можливості використати вразливість)= 3 K2(привабливість здійснення) = 5 K3(фатальність)=4 Kd=0,48 | K1(міра кваліфікації)=4 K2(міра доступності)=3 K3(кількість)=1 Kd=0,096 | актуальна |

| Порушення властивості цілісності: Модифікація(спотворення інформації) | Спотворення інформації на ПК зловмисником через злом мережі | K1(міра доступності до можливості використати вразливість)= 3 K2(привабливість здійснення) = 5 K3(фатальність)=4 Kd=0,48 | K1(міра кваліфікації)=4 K2(міра доступності)=3 K3(кількість)=1 Kd=0,096 | Актуальна |

| Порушення властивості цілісності: Заперечення автентичності інформації | Загроза нереалізована | |||

| Порушення властивості цілісності: Нав’язування фальшивої інформації | Загроза нереалізована |

Зовнішні антропогенні загрози:

Недобросовісні партнери

| Загрози | Механізм реалізації атаки | Ранжування джерел загрози | Ранжування уразливостей | Актуальність загрози |

| Порушення властивості конфіденційності: крадіжка | Викрадення інформації з ПК, проникнувши зловмиснику в комп’ютер через мережу через руйнування захисту комп’ютера | K1(міра доступності до можливості використати вразливість)= 1 K2(привабливість здійснення) = 4 K3(фатальність)=4 Kd=0,128 | K1(міра кваліфікації)=4 K2(міра доступності)=1 K3(кількість)=1 Kd=0,032 | Неактуальна |

| Порушення властивості конфіденційності: втрата(витік) інформації | Витік інформації з ПК через прозорість вікна і можливість споглядання відкритої на комп’ютері інформації | K1(міра доступності до можливості використати вразливість)= 3 K2(привабливість здійснення) = 5 K3(фатальність)=4 Kd=0,48 | K1(міра кваліфікації)=4 K2(міра доступності)=3 K3(кількість)=1 Kd=0,096 | Актуальна |

| Витік інформації про лабораторію через недотримання умов договору | K1(міра доступності до можливості використати вразливість)= 3 K2(привабливість здійснення) = 5 K3(фатальність)=4 Kd=0,48 | K1(міра кваліфікації)=4 K2(міра доступності)=3 K3(кількість)=1 Kd=0,096 | Актуальна | |

| Порушення властивості доступності: блокування інформації | Блокування інформації на ПК через неправомірне проникнення в мережу зловмисника під виглядом зареєстрованого користувача(працівника лабораторії) | K1(міра доступності до можливості використати вразливість)= 3 K2(привабливість здійснення) = 5 K3(фатальність)=4 Kd=0,48 | K1(міра кваліфікації)=4 K2(міра доступності)=3 K3(кількість)=1 Kd=0,096 | Актуальна |

| Порушення властивості доступності: Знищення інформації і засобів її обробки | Знищення інформації зловмисником через злом мережі | K1(міра доступності до можливості використати вразливість)= 3 K2(привабливість здійснення) = 5 K3(фатальність)=4 Kd=0,48 | K1(міра кваліфікації)=4 K2(міра доступності)=3 K3(кількість)=1 Kd=0,096 | Актуальна |

| Порушення властивості цілісності: Модифікація(спотворення інформації) | Спотворення інформації на ПК зловмисником через злом мережі | K1(міра доступності до можливості використати вразливість)= 3 K2(привабливість здійснення) = 5 K3(фатальність)=4 Kd=0,48 | K1(міра кваліфікації)=4 K2(міра доступності)=3 K3(кількість)=1 Kd=0,096 | Актуальна |

| Порушення властивості цілісності: Заперечення автентичності інформації | Загроза нереалізована | |||

| Порушення властивості цілісності: Нав’язування фальшивої інформації | Загроза нереалізована |

Зовнішні антропогенні загрози:

технічний персонал служб, що надають телекомунікаційні послуги(інтернет і ін.)

| Загрози | Механізм реалізації атаки | Ранжування джерел загрози | Ранжування уразливостей | Актуальність загрози |

| Порушення властивості конфіденційності: крадіжка | Викрадення інформації з ПК, проникнувши зловмиснику в комп’ютер через мережу через руйнування захисту комп’ютера | K1(міра доступності до можливості використати вразливість)= 2 K2(привабливість здійснення) = 4 K3(фатальність)=4 Kd=0,256 | K1(міра кваліфікації)=4 K2(міра доступності)=2 K3(кількість)=1 Kd=0,064 | Актуальна |

| Порушення властивості конфіденційності: втрата(витік) інформації | Витік інформації з ПК через недотримання службою умов договору. | K1(міра доступності до можливості використати вразливість)= 3 K2(привабливість здійснення) = 5 K3(фатальність)=4 Kd=0,48 | K1(міра кваліфікації)=4 K2(міра доступності)=3 K3(кількість)=1 Kd=0,096 | Актуальна |

| Порушення властивості доступності: блокування інформації | Блокування інформації на ПК через неправомірне проникнення в мережу зловмисника під виглядом зареєстрованого користувача(працівника лабораторії) | K1(міра доступності до можливості використати вразливість)= 3 K2(привабливість здійснення) = 5 K3(фатальність)=4 Kd=0,48 | K1(міра кваліфікації)=4 K2(міра доступності)=3 K3(кількість)=1 Kd=0,096 | Актуальна |

| Порушення властивості доступності: Знищення інформації і засобів її обробки | Знищення інформації зловмисником через злом мережі | K1(міра доступності до можливості використати вразливість)= 3 K2(привабливість здійснення) = 2 K3(фатальність)=4 Kd=0,192 | K1(міра кваліфікації)=4 K2(міра доступності)=3 K3(кількість)=1 Kd=0,096 | Неактуальна |

| Порушення властивості цілісності: Модифікація(спотворення інформації) | Спотворення інформації на ПК зловмисником через злом мережі | K1(міра доступності до можливості використати вразливість)= 3 K2(привабливість здійснення) = 5 K3(фатальність)=4 Kd=0,48 | K1(міра кваліфікації)=4 K2(міра доступності)=3 K3(кількість)=1 Kd=0,096 | Актуальна |

| Порушення властивості цілісності: Заперечення автентичності інформації | Загроза нереалізована | |||

| Порушення властивості цілісності: Нав’язування фальшивої інформації | Загроза нереалізована |

Зовнішні антропогенні загрози:

представники наглядових організацій та аварійних служб(податкова і ін.)

| Загрози | Механізм реалізації атаки | Ранжування джерел загрози | Ранжування уразливостей | Актуальність загрози |

| Порушення властивості конфіденційності: крадіжка | Викрадення інформації з ПК, проникнувши зловмиснику в комп’ютер через перевищення службових обов’язків | K1(міра доступності до можливості використати вразливість)= 3 K2(привабливість здійснення) = 5 K3(фатальність)=4 Kd=0,48 | K1(міра кваліфікації)=4 K2(міра доступності)=3 K3(кількість)=1 Kd=0,096 | Актуальна |

| Порушення властивості конфіденційності: втрата(витік) інформації | Витік інформації з ПК через недотримання службою умов договору. | K1(міра доступності до можливості використати вразливість)= 3 K2(привабливість здійснення) = 5 K3(фатальність)=4 Kd=0,48 | K1(міра кваліфікації)=4 K2(міра доступності)=3 K3(кількість)=1 Kd=0,096 | Актуальна |

| Порушення властивості доступності: блокування інформації | Блокування інформації на ПК через недотримання службою умов договору | K1(міра доступності до можливості використати вразливість)= 3 K2(привабливість здійснення) = 5 K3(фатальність)=4 Kd=0,48 | K1(міра кваліфікації)=4 K2(міра доступності)=3 K3(кількість)=1 Kd=0,096 | Актуальна |

| Порушення властивості доступності: Знищення інформації і засобів її обробки | Знищення інформації зловмисником через перевищення службових обов’язків | K1(міра доступності до можливості використати вразливість)= 3 K2(привабливість здійснення) = 5 K3(фатальність)=4 Kd=0,48 | K1(міра кваліфікації)=4 K2(міра доступності)=3 K3(кількість)=1 Kd=0,096 | Актуальна |

| Порушення властивості цілісності: Модифікація(спотворення інформації) | Спотворення інформації на ПК зловмисником через перевищення службових обов’язків | K1(міра доступності до можливості використати вразливість)= 3 K2(привабливість здійснення) = 5 K3(фатальність)=4 Kd=0,48 | K1(міра кваліфікації)=4 K2(міра доступності)=3 K3(кількість)=1 Kd=0,096 | Актуальна |

| Порушення властивості цілісності: Заперечення автентичності інформації | Загроза нереалізована | |||

| Порушення властивості цілісності: Нав’язування фальшивої інформації | Загроза нереалізована |

Зовнішні антропогенні загрози:

представники силових структур(міліція і ін.)

| Загрози | Механізм реалізації атаки | Ранжування джерел загрози | Ранжування уразливостей | Актуальність загрози |

| Порушення властивості конфіденційності: крадіжка | Загроза нереалізована | |||

| Порушення властивості конфіденційності: втрата(витік) інформації | Витік інформації з ПК через недотримання службою умов договору. | K1(міра доступності до можливості використати вразливість)= 3 K2(привабливість здійснення) = 4 K3(фатальність)=4 Kd=0,384 | K1(міра кваліфікації)=4 K2(міра доступності)=3 K3(кількість)=1 Kd=0,096 | Актуальна |

| Порушення властивості доступності: блокування інформації | Блокування інформації на ПК через недотримання службою умов договору | K1(міра доступності до можливості використати вразливість)= 3 K2(привабливість здійснення) = 4 K3(фатальність)=4 Kd=0,384 | K1(міра кваліфікації)=4 K2(міра доступності)=3 K3(кількість)=1 Kd=0,096 | Актуальна |

| Порушення властивості доступності: Знищення інформації і засобів її обробки | Знищення інформації зловмисником через перевищення службових обов’язків | K1(міра доступності до можливості використати вразливість)= 3 K2(привабливість здійснення) = 4 K3(фатальність)=4 Kd=0,384 | K1(міра кваліфікації)=4 K2(міра доступності)=3 K3(кількість)=1 Kd=0,096 | Актуальна |

| Порушення властивості цілісності: Модифікація(спотворення інформації) | Спотворення інформації на ПК зловмисником через перевищення службових обов’язків | K1(міра доступності до можливості використати вразливість)= 3 K2(привабливість здійснення) = 4 K3(фатальність)=4 Kd=0,384 | K1(міра кваліфікації)=4 K2(міра доступності)=3 K3(кількість)=1 Kd=0,096 | Актуальна |

| Порушення властивості цілісності: Заперечення автентичності інформації | Загроза нереалізована | |||

| Порушення властивості цілісності: Нав’язування фальшивої інформації | Загроза нереалізована |

Внутрішні антропогенні загрози:

основний персонал(начальник лабораторії)

| Загрози | Механізм реалізації атаки | Ранжування джерел загрози | Ранжування уразливостей | Актуальність загрози |

| Порушення властивості конфіденційності: крадіжка | Загроза нереалізована | |||

| Порушення властивості конфіденційності: втрата(витік) інформації | Витік інформації з ПК через мережу через не кваліфікованість, помилки начальника | K1(міра доступності до можливості використати вразливість)= 5 K2(міра кваліфікації) = 4 K3(фатальність)=4 Kd=0,64 | K1(міра кваліфікації)=4 K2(міра доступності)=5 K3(кількість)=3 Kd=0,48 | Актуальна |

| Порушення властивості доступності: Блокування інформації | блокування інформації через перевищення службових обов’язків | K1(міра доступності до можливості використати вразливість)= 5 K2(привабливість здійснення) = 3 K3(фатальність)=4 Kd=0,48 | K1(міра кваліфікації)=4 K2(міра доступності)=5 K3(кількість)=1 Kd=0,16 | Актуальна |

| Порушення властивості доступності: Знищення інформації і засобів її обробки | Знищення інформації через перевищення службових обов’язків | K1(міра доступності до можливості використати вразливість)= 5 K2(привабливість здійснення) = 3 K3(фатальність)=4 Kd=0,48 | K1(міра кваліфікації)=4 K2(міра доступності)=5 K3(кількість)=1 Kd=0,16 | Актуальна |

| Порушення властивості цілісності: Модифікація(спотворення інформації) | Спотворення інформації через перевищення службових обов’язків | K1(міра доступності до можливості використати вразливість)= 5 K2(привабливість здійснення) = 3 K3(фатальність)=4 Kd=0,48 | K1(міра кваліфікації)=4 K2(міра доступності)=5 K3(кількість)=1 Kd=0,16 | Актуальна |

| Порушення властивості цілісності: Заперечення автентичності інформації | Загроза нереалізована | |||

| Порушення властивості цілісності: Нав’язування фальшивої інформації | Загроза нереалізована |

Внутрішні антропогенні загрози:

основний персонал(заступник начальника лабораторії)

| Загрози | Механізм реалізації атаки | Ранжування джерел загрози | Ранжування уразливостей | Актуальність загрози |

| Порушення властивості конфіденційності: крадіжка | Загроза нереалізована | |||

| Порушення властивості конфіденційності: втрата(витік) інформації | Витік інформації з ПК через мережу через не кваліфікованість, помилки заступника начальника | K1(міра доступності до можливості використати вразливість)= 5 K2(міра кваліфікації) = 4 K3(фатальність)=4 Kd=0,64 | K1(міра кваліфікації)=4 K2(міра доступності)=5 K3(кількість)=3 Kd=0,48 | Актуальна |

| Порушення властивості доступності: Блокування інформації | Блокування інформації через перевищення службових обов’язків | K1(міра доступності до можливості використати вразливість)= 5 K2(привабливість здійснення) = 3 K3(фатальність)=4 Kd=0,48 | K1(міра кваліфікації)=4 K2(міра доступності)=5 K3(кількість)=1 Kd=0,16 | Актуальна |

| Порушення властивості доступності: Знищення інформації і засобів її обробки | Знищення інформації через перевищення службових обов’язків | K1(міра доступності до можливості використати вразливість)= 5 K2(привабливість здійснення) = 3 K3(фатальність)=4 Kd=0,48 | K1(міра кваліфікації)=4 K2(міра доступності)=5 K3(кількість)=1 Kd=0,16 | Актуальна |

| Порушення властивості цілісності: Модифікація(спотворення інформації) | Спотворення інформації через перевищення службових обов’язків | K1(міра доступності до можливості використати вразливість)= 5 K2(привабливість здійснення) = 3 K3(фатальність)=4 Kd=0,48 | K1(міра кваліфікації)=4

K2(міра доступ

Сейчас читают про:

|

2018-01-21

2018-01-21 424

424