План

6.1 Фактору, создающие угрозу информационной безопасности

6.2 Угрозы безопасности информации

6.3 Модели нарушителей безопасности АС

6.4 Подходы к оценке ущерба от нарушений ИБ

6.5 Обеспечение безопасности информации в непредвиденных ситуациях

6.6 Реагирование на инциденты ИБ

6.7 Резервирование информации и отказоустойчивость

6.1. Факторы, создающие угрозу информационной безопасности

Информация, подлежащая защите на предприятии, отражается в документах на бумажных носителях, передается по средствам телекоммуникаций, обрабатывается в АС. В этом смысле можно говорить о мультимедийном характере системы документооборота. Для каждой среды характерны свои особенности обработки информации, а также различные факторы и угрозы ее безопасности. Как правило, защищаемая информация обрабатывается на тех или иных технических средствах, поэтому введем понятие технического средства обработки информации (ТСОИ), понимая под ним любое изделие, в котором происходит обработка информации. На безопасность информации влияют как конструктивные особенности, характеристика ТСОИ, так и другие факторы. Рассмотрим подробнее факторы, а далее (см. 6.2) — угрозы безопасности информации; проведем различие между этими понятиями.

Определение фактора, воздействующего на информацию, приведено в ГОСТ Р 51275 — 99 [14]: явление, действие или процесс, результатом которых могут быть утечка, искажение, уничтожение защищаемой информации, блокирование доступа к ней.

Формирование полного множества дестабилизирующих факторов и определение причинно-следственных связей между ними относится к числу ярко выраженных неформализованных задач. Попытки формирования такого множества предпринимались при исследовании проблем обеспечения качества информации. В плане обеспечения безопасности информации дестабилизирующие факторы частично совпадают с факторами, влияющими на качество информации в целом, однако в некоторых случаях имеют свою специфику проявления и влияния на процессы автоматизированной обработки данных в АС.

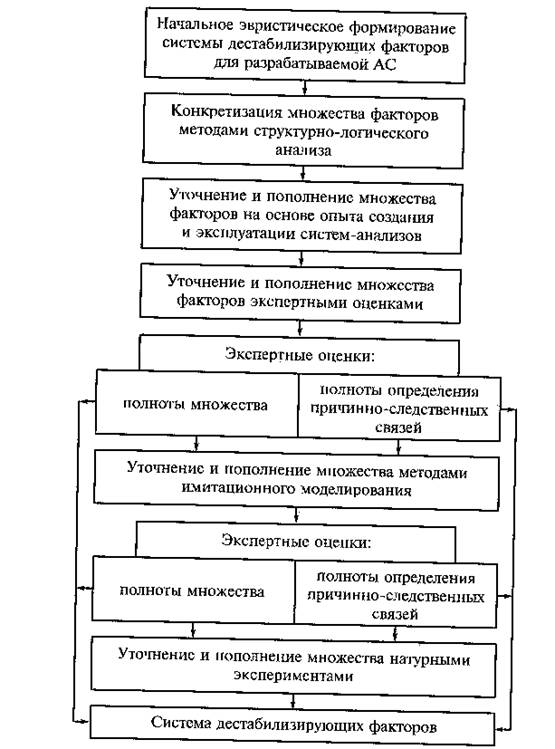

Одним из наиболее эффективных и адекватных методов выявления множества дестабилизирующих факторов является метод натурных экспериментов. При надлежащей организации экспериментов и достаточной их продолжительности можно наблюдать статистические данные, достаточные для обоснованного решения поставленной задачи. Однако такой путь является наиболее дорогостоящим и требует привлечения больших коллективов специалистов в течение длительного времени. Поэтому этот метод представляется целесообразным не для первоначального формирования множества дестабилизирующих факторов, а для его уточнения и пополнения. Для первоначального формирования множества целесообразно использовать экспертные оценки в совокупности с методами структурно-логического анализа. Структура общего алгоритма формирования множества дестабилизирующих факторов показана на рис. 6.1

Рис. 6.1. Общий алгоритм формирования множества дестабилизирующих факторв для АС

Анализ причин утечки информации в АС, проведенный по результатам конкретных факторов выявления несанкционированного доступа и в ходе моделирования различных ситуаций в АС, показывает, что с учетом архитектуры, технологии применения и условий функционирования АС полное Множество дестабилизирующих факторов может быть разделено на следующие типы:

Количественная недостаточность системы защиты — совокупность факторов, не позволяющих перекрыть известное множество каналов утечки информации путем применения существующих средств защиты, которые по своим характеристикам могут полностью обеспечить безопасность информации в АО

Качественная недостаточность системы защиты — совокупность факторов, не позволяющих перекрыть известное множество каналов утечки информации путем применения существующих средств защиты вследствие их несовершенства или несоответствия современному уровню развития средств несанкционированного доступа к информации (средств технических разведок).

Отказы — совокупность факторов, приводящих к потере системой защиты или одним из средств защиты способности выполнять свои функции.

Сбои — совокупность факторов, приводящих к кратковременному нарушению работы средств зашиты или выходу характеристик их работы за допустимые интервалы значений.

Ошибки операторов АС — совокупность факторов, приводящих к нарушению технологии автоматизированной обработки информации в АС вследствие некорректных действий операторов.

Стихийные бедствия — совокупность факторов, приводящих к утечке информации вследствие физического разрушения элементов АС при воздействии на них сил природы без участия человека.

Злоумышленные действия — совокупность факторов, приводящих к изменению режимов функционирования АС, уничтожению, искажению или раскрытию информации в результате непосредственного целенаправленного воздействия нарушителя на компоненты АС.

Побочные явления — совокупность факторов, позволяющих нарушителю получить доступ к информации без непосредственного воздействия на компоненты АСУ.

Источниками дестабилизирующих факторов могут быть люди (операторы АСУ и нарушители), технические устройства, модели, алгоритмы и программы выполнения различных операций обработки данных в АСУ, технология автоматизированной обработки информации и внешняя по отношению к АС среда. Поскольку, в общем случае каждый из типов факторов может появляться вследствие активизации любого из рассмотренных источников, то можно говорить о существовании (8x5) = 40 различных групп дестабилизирующих факторов. Однако некоторые типы факторов не могут проявиться из-за физической сущности рассматриваемых источников. Например, технические устройства наиболее часто порождают дестабилизирующие факторы, относящиеся к типам «сбой» и «отказ», однако говорить о факторах типа «ошибка» или «стихийное бедствие» в данном случае бессмысленно.

В упомянутом стандарте приведена классификация факторов, воздействующих на информацию. В основу классификации положено деление на следующие структурные компоненты: подкласс; группа; подгруппа; вид; подвид.

В соответствии с данной классификацией все факторы делятся на два подкласса: 1) объективные; 2) субъективные.

Внутри каждого подкласса выделяются группы внутренних и внешних факторов.

К объективным внутренним факторам, воздействующим на защищаемую информацию, относятся:

• передача сигналов по проводным, оптико-волоконным линиям связи;

• излучения сигналов, функционально присущих объектам информации (ОИ) — акустических, речевых, неречевых;

• электромагнитные излучения и поля различных диапазонов;

• побочные электромагнитные излучения и наводки (ПЭМИН) информационных цепей либо модулированные сигналами от информационных цепей, в том числе паразитные излучения;

• акустоэлектрические преобразования в ТСОИ;

• дефекты, сбои, отказы, аварии ТСОИ;

• дефекты, сбои и отказы программного обеспечения.

К объективным внешним факторам, воздействующим на защищаемую информацию, относятся:

• явления техногенного характера;

• непреднамеренные электромагнитные облучения ОИ;

• радиационные облучения. ОИ;

• сбои, отказы и аварии систем обеспечения ОИ;

• природные явления, стихийные бедствия (пожары, наводнения, землетрясения, грозовые разряды, биологические факторы и т.д.).

К субъективным внутренним факторам, воздействующим на защищаемую информацию, относятся:

• разглашение защищаемой информации лицами, имеющими

к ней право доступа; под разглашением понимается не только

прямое разглашение, но и косвенное, т.е. передача информации

по открытым линиям связи, обработка информации на незащищенных ТСОИ, копирование информации на незарегистрированный носитель информации, утрата носителя с информацией;

• неправомерные действия со стороны лиц, имеющих право доступа к защищаемой информации (несанкционированные изменение информации, ее копирование);

• несанкционированный доступ к защищаемой информации за счет подключения к ТСОИ, использования закладочных устройств, использования программного обеспечения ТСОИ (маскарада пользователя, внедрения программных закладок и вирусов, дефектов ПО), хищения носителя защищаемой информации, нарушения функционирования ТСОИ;

• неправильное организационное обеспечение защиты информации (неверно заданные требования по защите информации, их несоблюдение, неправильно организованный контроль эффективности защиты информации);

• ошибки обслуживающего персонала ОИ (при эксплуатации ТС, программных средств, средств и систем зашиты информации).

К субъективным внешним факторам, воздействующим на защищаемую информацию, относятся:

• доступ к защищаемой информации с применением технических средств разведки (радиоэлектронной, оптико-электронной, фотографической, визуально-оптической, акустической, гидроакустической, компьютерной);

• доступ к защищаемой информации с использованием эффекта «высокочастотного навязывания»;

• несанкционированный доступ к защищаемой информации за счет подключения к ТСОИ, использования закладочных устройств, программного обеспечения ТСОИ (маскарада пользователя, внедрения программных закладок и вирусов, дефектов ПО), несанкционированного физического доступа на ОИ, хищения носителя защищаемой информации, нарушения функционирования ТСОИ;

• блокирование доступа к защищаемой информации путем перегрузки ТСОИ ложными заявками на ее обработку;

• действия криминальных групп и отдельных преступных субъектов;

• диверсия в отношении ОИ.

6.2. Угрозы безопасности информации

Угроза безопасности информации — это совокупность условий и факторов, создающих потенциальную или реально существующую опасность, связанную с утечкой информации и/или несанкционированными и/или непреднамеренными воздействиями на нее [15].

Из этого определения следует, что некоторые приведенные выше факторы являются одновременно и угрозами, например возможная диверсия в отношении объекта информатизации. С другой стороны, такой фактор, как несоблюдение требований по защите), информации, угрозой не является. Еще один пример: модуляция сигналов ПЭМИН информационными сигналами является фактором, а вот возможность съема информации нарушителем с использованием этой особенности — угрозой.

Угроза реализуется в виде атаки, в результате чего и происходит нарушение безопасности информации. Целесообразно выделить следующие основные виды нарушения безопасности информации:

• нарушение конфиденциальности;

• нарушение доступности.

Знание возможных угроз, а также уязвимых мест зашиты, которые эти угрозы обычно эксплуатируют, необходимо для выбора наиболее эффективных средств обеспечения безопасности.

В Приложении 2 к «Руководству по разработке профилей защиты и заданий по безопасности», выпушенном ФСТЭК России в развитие ГОСТ 15408 — 2002, приведены следующие виды угроз (ОО — объект оценки, т.е. изделие ИТ, АС):

Т. ABUSE — необнаруженная компрометация активов ИТ (преднамеренная или нет) в результате санкционированных действий уполномоченного пользователя 00.

Т.ACCESS — уполномоченный пользователь ОО может получить доступ к информации или ресурсам без разрешения их владельца или лица, ответственного заданную информацию или данные ресурсы.

Т.ATTACK — необнаруженная компрометация активов ИТ в результате попытки нарушителя (сотрудника организации или, постороннего лица) выполнить действия, которые ему не разрешены.

Т.CAPTURE — нарушитель может перехватить данные, передаваемые по сети.

Т.CONSUME — уполномоченный пользователь ОО расходует общие ресурсы, ставя под угрозу возможность для других уполномоченных пользователей получить доступ к этим ресурсам или использовать эти ресурсы.

Т.COVERT — уполномоченный пользователь ОО может (преднамеренно или случайно) передавать (по тайному каналу) секретную информацию пользователям, которые не имеют допуска к работе с данной информацией.

Т.DENY — пользователь может участвовать в передаче информации (как отправитель или получатель), а затем впоследствии, отрицать данный факт.

Т. ENTRY — компрометация активов ИТ в результате использования 00 уполномоченным пользователем в ненадлежащее время дня или в ненадлежащем месте.

Т.EXPORT — уполномоченный пользователь 00 может экспортировать информацию от 00 (в виде электронной или твердой копии) и впоследствии обрабатывать ее способами, противоречащими маркировке информации по степени секретности (конфиденциальности).

T.IMPERSON — нарушитель (постороннее лицо или сотрудник организации) может получить несанкционированный доступ к информации или ресурсам, выдавая себя за уполномоченного пользователя ОО.

Т.INTEGRITY — целостность информации может быть поставлена под угрозу из-за ошибки пользователя, аппаратных ошибок или ошибок при передаче.

Т. LINK — нарушитель может иметь возможность наблюдать за многократным использованием ресурсов или услуг какой-либо сущностью (субъектом или объектом) и, анализируя факты такого использования, получать информацию, которую требуется сохранить в секрете.

Т. MODIFY — целостность информации может быть нарушена вследствие несанкционированной модификации или уничтожения информации нарушителем.

Т.OBSERVE — нарушитель может иметь возможность наблюдать законное использование ресурса или услуги пользователем, в то время как пользователь желает сохранить в секрете факт использования этого ресурса или услуги.

Т. SECRET — пользователь ОО может (преднамеренно или случайно) наблюдать (изучать) информацию, сохраненную в ОО, к которой он не имеет допуска.

Следующие угрозы должны учитываться при формулировании целей безопасности для среды изделия ИТ:

ТЕ.CRASH — ошибка человека, отказ программного обеспечения, аппаратных средств или источников питания могут стать причиной внезапного прерывания в работе ОО, которое приведет к потере или искажению критичных по безопасности данных.

TE.BADMEDIA — старение и износ носителей данных или ненадлежащее хранение и обращение со сменным носителем могут привести к его порче, ведущей к потере или искажению критичных по безопасности данных.

ТЕ.PHYSICAL — критичные по безопасности части 00 могут быть подвергнуты физической атаке, ставящей под угрозу их безопасность.

ТЕ. PRIVILEGE — компрометация активов ИТ может происходить в результате непреднамеренных или преднамеренных действий, предпринятых администраторами или другими привилегированными пользователями.

ТЕ. VIRUS — целостность и/или доступность активов ИТ может быть нарушена в результате непреднамеренного занесения в систему компьютерного вируса уполномоченным пользователем ОО.

В табл. 6.1 приведены некоторые угрозы безопасности информации, а также возможные последствия от их реализации. Следует заметить, что чаше всего для достижения поставленной цели, злоумышленник реализует не одну, а некоторую совокупность из перечисленных выше угроз. Важность того или иного вида нарушения безопасности зависит от многих факторов. Например, для подчеркнуто открытой организации может просто не существовать угроз конфиденциальности — вся информация считается общедоступной.

Таблица 6.1. Угрозы безопасности информации и последствия от их реализации

| Угрозы информационной безопасности | Возможные последствии нарушения | ||

| конфиденциальности | целостности | работой способно-сти | |

| 1. Угрозы, связанные с организацией вычислительного процесса. | |||

| Разрушение зданий (помещений) | + | + | + |

| Повреждение зданий (помещений) | + | + | |

| Отказы аппаратуры (оборудования) | + | + | |

| Сбои аппаратуры (оборудования) | + | + | + |

| Аварии электропитания | + | + | |

| Нарушения системы кондиционирования | + | + | |

| Перебои с водоснабжением | + | + | |

| Временное отсутствие связи | + | + | |

| Повреждения кабелей грызунами и другими животными | + | + | |

| Короткие замыкания от насекомых | + | + | |

| Изменение режимов работы аппаратуры (оборудования) | + | + | + |

| Внедрение аппаратных «жучков» | + | + | + |

| Внедрение активных радиопомех | + | + |

| Применение подслушивающих устройств | + | ||||||||||||||

| Перехват различных видов излучений от аппаратуры (оборудования) | + | ||||||||||||||

| Дистанционная фото- и видеосъемка | + | ||||||||||||||

| Подключение к линиям связи АТС | + | + | + | ||||||||||||

| Физическое разрушение АС (компонентов системы) | + | + | |||||||||||||

| Вывод из строя АС (компонентов системы) | + | + | |||||||||||||

| Вывод из строя подсистем обеспечения функционирования АС (компонентов системы) | + | + | |||||||||||||

| Отключение подсистем обеспечения функционирования АС (компонентов системы) | + | + | |||||||||||||

| Стихийные бедствия | + | + | + | ||||||||||||

| 2. Угрозы, связанные с хищением, порчей, уничтожением носителей | |||||||||||||||

| Хищение носителей информации | + | + | + | ||||||||||||

| Хищение аппаратуры (оборудования) | + | + | + | ||||||||||||

| Хищение отходов (распечаток, записей) | + | ||||||||||||||

| Порча носителей информации | + | + | |||||||||||||

| Копирование информации с нсмапшн-ных носителей | + | ||||||||||||||

| Чтение информации с немашинных носителей | + | ||||||||||||||

| Чтение информации со средств отображения и документирования | + | ||||||||||||||

| Разглашение информации | + | ||||||||||||||

| Ознакомление посторонних лиц с речевой информацией | + | ||||||||||||||

| Ознакомление посторонних лиц с документами | + | ||||||||||||||

| Угрозы информационной безопасности | Возможные последствия нарушения | ||||||||||||||

| конфиденциальности | целостности | работо способ- ности. | |||||||||||||

| Ознакомление посторонних лиц с машинной информацией | + | + | |||||||||||||

| Извлечение информации из «мусора» | + | + | |||||||||||||

| Саботаж | + | + | + | ||||||||||||

| Забастовки | + | ||||||||||||||

| Шпионаж | + | + | + | ||||||||||||

| Внедрение вирусов | + | + | + | ||||||||||||

| Атака «хакеров» | + | + | + | ||||||||||||

| 3. Угрозы, связанные с функционированием вычислительных сетей 1 и электронной почты | |||||||||||||||

| Подключение к каналам связи | + | + | + | ||||||||||||

| Пассивный перехват информации в сети | + | ||||||||||||||

| Активный перехват информации в сети | + | + | + | ||||||||||||

| Изменение протоколов обмена | + | + | + | ||||||||||||

| Изменение потока сообщений | + | + | + | ||||||||||||

| Установление незаконного соединения в сети | + | + | + | ||||||||||||

| Введение помех в процесс обмена сообщениями | + | + | |||||||||||||

| Изменение полномочий других пользователей в сети | + | + | + | ||||||||||||

| Незаконное использование «точек входа» | + | + | + | ||||||||||||

| Маскировка под шлюз | + | + | + | ||||||||||||

| Использование терминальных серверов для маскировки | + | + | + | ||||||||||||

| Пересылка информации по ошибочному адресу | + | + | + | ||||||||||||

| Нарушение целостности электронного письма | + | + | |||||||||||||

| Перепорядочивание сообщений электронной почты | + | + | |||||||||||||

| 4. Угрозы, связанные с функционированием средств защиты информации | |||||||||||||||

| Разглашение атрибутов разграничения доступа (паролей, шифров и др.) | + | + | + | ||||||||||||

| Незаконное получение атрибутов разграничения доступа (паролей, шифров и др.) | + | + | + | ||||||||||||

| Незаконное изменение атрибутов разграничения доступа (паролей, шифров и др.) | + | + | + | ||||||||||||

| Вскрытие шифров криптозашиты | + | ||||||||||||||

| Нарушение процесса криптозашиты | + | + | + | ||||||||||||

| Внесение изменений в программные средства криптозашиты | + | + | + | ||||||||||||

| Внедрение «жучков» в аппаратные средства криптозашиты | + | + | |||||||||||||

| Внесение изменений в программы системы защиты | + | + | + | ||||||||||||

| Порча системы защиты | + | + | |||||||||||||

| Обход системы зашиты | + | + | + | ||||||||||||

| Отключение системы защиты | + | + | + | ||||||||||||

| Некомпетентное использование средств зашиты | + | + | + | ||||||||||||

| Отключение криптозашиты | + | + | |||||||||||||

| 5. Угрозы, связанные с организацией разработки ИТ и АС | |||||||||||||||

| Ошибки при использование языков доступа к данным ($0Ь) | + | + | + | ||||||||||||

| Ошибки при проектировании архитектуры системы | + | + | + | ||||||||||||

| Ошибки при проектировании технологии обработки данных | + | + | + | ||||||||||||

| Ошибки в технологии разработки ИТ и АС | + | + | + | ||||||||||||

| Ошибки администрирования | + | + | + | ||||||||||||

| Нарушение установленных правил при работе в системе | + | + | + | ||||||||||||

| Внедрение в программное обеспечение | + | + | + | ||||||||||||

| Внедрение в информационное обеспечение | + | + | |||||||||||||

| Внедрение в математическое обеспечение | + | + | + | ||||||||||||

| Внедрение в лингвистическое обеспечение | + | + | + | ||||||||||||

| Изменение программ | + | + | + | ||||||||||||

| Удаление программ | + | + | |||||||||||||

| Порча программ | + | + | |||||||||||||

| Изменение режимов работы программного обеспечения | + | + | + | ||||||||||||

| Изменение информации | + | + | |||||||||||||

| Ввод ошибочной информации | + | + | |||||||||||||

| Ввод ложной информации | + | + | |||||||||||||

| Удаление информации | + | + | |||||||||||||

| Порча информации | + | + | |||||||||||||

| Копирование информации с машинных носителей | + | ||||||||||||||

| Чтение информации с машинных носителей | + | ||||||||||||||

| Чтение остаточной информации из оперативной памяти, регистров, буферов и т.д. | + | ||||||||||||||

| Незаконное использование «точек входа» | + | + | + | ||||||||||||

| Использование неправильно спроектированных программ | + | + | + | ||||||||||||

| Использование программ с ошибками | + | + | + | ||||||||||||

| Использование неучтенных (незаконных) программ | + | + | + | ||||||||||||

| Неправомерная перегрузка (компонентов системы) | + | + | |||||||||||||

Угрозы могут быть преднамеренными и непреднамеренными. Самыми частыми и самыми опасными (с учетом размера ущерба) являются непреднамеренные ошибки пользователей, операторов, системных администраторов и других лиц, обслуживающих информационные системы. Иногда такие ошибки являются угрозами (неправильно введенные данные, ошибка в программе, вызнавшая крах системы), иногда они создают слабости, которыми могут воспользоваться злоумышленники (таковы обычно ошибки (щминистрирования). Согласно некоторым исследованиям, 65% потерь — следствие непреднамеренных ошибок. Очевидно, самый радикальный способ борьбы с непреднамеренными ошибками — максимальная автоматизация и строгий контроль за правильностью совершаемых действий.

На втором месте по размерам ущерба располагаются кражи и Подлоги. По данным многочисленных проводимых исследований, совокупный ушерб от подобных противоправных действий с использованием персональных компьютеров составляет миллиарды долларов. Можно предположить, что подлинный ущерб намного Дольше, поскольку многие организации по понятным причинам скрывают такие инциденты.

Большой ущерб наносят также вирусные атаки. Особенно это справедливо в тех случаях, когда появляется неизвестный деструктивный вирус и выпуск противоядия запаздывает. В этом случае уже справедливо говорить о вирусной эпидемии. Результирующий ущерб также может составлять миллиарды долларов.

Развитие информационных технологий приводит к появлению новых угроз безопасности. Повсеместное внедрение мобильных технологий, беспроводных средств передачи данных, использование электронных платежных систем — все это источники новых и Новых угроз, для противодействия которым создаются и совершенствуются средства защиты. И этот процесс бесконечен.

Угрозы реализуются в виде атак, которые проводят нарушители. Для решения задач обеспечения безопасности информации в КСЗИ необходимо знать возможных нарушителей. Для изучения данных объектов используется понятие модели.

6.3. Модели нарушителей безопасности АС

Согласно ГОСТ РВ 51987 — 2002, под нарушителем безопасности информации понимается субъект, случайно или преднамеренно совершивший действие, следствием которого является возникновение и/или реализация угроз нарушения безопасности информации.

В контексте АС под нарушителем понимается субъект, имеющий доступ к работе со штатными средствами автоматизированной системы и средствами вычислительной техники как части автоматизированной системы. Нарушители АС классифицируются по уровню возможностей, предоставляемых им штатными средствами АС. Выделяется четыре уровня этих возможностей. Классификация является иерархической, т.е. каждый следующий уровень включает функциональные возможности предыдущего.

Первый уровень определяет самый низкий уровень возможностей ведения диалога в АС — запуск задач (программ) из фиксированного набора, реализующих заранее предусмотренные функции по обработке информации.

Второй уровень определяется возможностью создания и допуска собственных программ с новыми функциями по обработки информации.

Третий уровень определяется возможностью управления функционированием АС, т. е. воздействием на базовое программное обеспечение системы и на состав и конфигурацию ее оборудования.

Четвертый уровень определяется всем объемом возможностей лиц, осуществляющих проектирование, реализацию и ремонт технических средств АС, вплоть до включения в ее состав собственных технических средств с новыми функциями по обработке информации.

В своем уровне нарушитель является специалистом высшей квалификации, знает все об АС и, в частности, о системе и средствах ее защиты [26]. Нарушитель может осуществлять атаку случайно или преднамеренно. В последнем случае он называется злоумышленником.

Система защиты АС строится на основе модели нарушителя. В каждом конкретном случае, исходя из применяемой технологии обработки информации, условий функционирования и расположения АС, определяется модель нарушителя, которая должна быть адекватна реальному нарушителю. Под моделью нарушителя понимается его абстрактное (формализованное или неформализованное) описание. Мы будем рассматривать далее только неформализованное описании.

Неформальная модель нарушителя отражает его практические и теоретические возможности, время и место действия и т.п. Для достижения своих целей нарушитель должен приложить некоторые усилия, затратить определенные ресурсы. Исследовав причины нарушений, можно либо повлиять на сами эти причины, либо точнее определить требования к системе зашиты от данного вида нарушений или преступлений.

При разработке модели нарушителя определяются:

• предположения о категориях лиц, к которым может принадлежать нарушитель;

• предположения о мотивах действий нарушителя (преследуемых нарушителем целях);

• предположения о квалификации нарушителя и его технической оснащенности (об используемых для совершения нарушения методах и средствах);

• ограничения и предположения о характере возможных действий нарушителя.

По отношению к АС нарушители могут быть внутренними (из числа персонала системы) или внешними (посторонними лицами). Внутренним нарушителем может быть лицо из следующих категорий персонала:

• пользователи (операторы) системы;

• персонал, обслуживающий технические средства (инженеры, техники);

• сотрудники отделов разработки и сопровождения ПО (прикладные и системные программисты);

• технический персонал, обслуживающий здания (уборщики, Электрики, сантехники и другие сотрудники, имеющие доступ в здания и помещения, где расположены компоненты АС);

• сотрудники службы безопасности АС;

• руководители различных уровней должностной иерархии.

Посторонние лица, которые могут быть нарушителями:

• клиенты (представители организаций, граждане);

• посетители (приглашенные по какому-либо поводу);

• представители организаций, взаимодействующих по вопросам обеспечения жизнедеятельности организации (энерго-, водо-, теплоснабжения и т.п.);

• представители конкурирующих организаций (иностранных спецслужб) или лица, действующие по их заданию;

• лица, случайно или умышленно нарушившие пропускной режим (без цели нарушить безопасность АС);

• любые лица за пределами контролируемой территории.

Весьма опасны так называемые обиженные сотрудники — нынешние и бывшие. Как правило, их действиями руководит желание нанести вред организации-обидчику, например:

• повредить оборудование;

• встроить логическую бомбу, которая со временем разрушит программы и/или данные;

• ввести неверные данные;

• удалить данные;

• изменить данные и т.д.

Обиженные сотрудники, даже бывшие, знакомы с порядками в организации и способны вредить весьма эффективно. Необходимо следить за тем, чтобы при увольнении сотрудника его права доступа к информационным ресурсам аннулировались.

Вот, например, недавний (апрель 2007 г.) случай с компанией NCsoft: разработчиком компьютерных игр. В сентябре 2006 г. она пострадала от утечки конфиденциальных данных. Владельцы решили уволить руководителя проекта, но это лишь обострило проблемы. Вслед за руководителем компанию покинуло большое число разработчиков. Семеро программистов перед увольнением скопировали код новой игры. А вскоре вышли на связь с конкурирующей японской фирмой и продали исходники игры LiNeage III.

По оценкам NCsoft, убыток составит свыше миллиарда долларов, что сопоставимо с продажами двух предыдущих версий этой игры. Используя классификацию нарушителей АС по уровню возможностей, получим следующую классификацию нарушителей безопасности предприятия:

• применяющий чисто агентурные методы получения сведений;

• применяющий пассивные средства (технические средства перехвата без модификации компонентов АС);

• использующий только штатные средства и недостатки систем зашиты для ее преодоления (несанкционированные действиями использованием разрешенных средств), а также компактные магнитные носители информации, которые могут быть скрытно перенесены через посты охраны;

• применяющий методы и средства активного воздействия (модификация и подключение дополнительных технических средств, подключение к каналам передачи данных, внедрение программных закладок и использование специальных инструментальных и технологических программ).

Кроме того, возможны и другие критерии классификации.

Например, классификация нарушителей по времени действия выглядит так:

o в процессе функционирования АС (во время работы компонентов системы);

o в период неактивности компонентов системы (в нерабочее время, во время плановых перерывов в ее работе, перерывов для обслуживания и ремонта и т. п.);

o как в процессе функционирования АС, так и в период неактивности компонентов системы.

Классификация по месту действия нарушителей:

o без доступа на контролируемую территорию организации;

o с контролируемой территории без доступа в здания и сооружения;

o внутри помещений, но без доступа к техническим средствам АС;

o с рабочих мест конечных пользователей (операторов) АС;

o с доступом в зону данных (баз данных, архивов и т.п.);

o с доступом в зону управления средствами обеспечения безопасности АС.

В ГОСТ 15408 — 2002 значительное внимание уделяется предположениям безопасности, которые должен сделать разработчик продукта ИТ. В отношении возможных нарушителей могут учитываться следующие предположения:

• работа по подбору кадров и специальные мероприятия затрудняют возможность создания коалиций нарушителей, т.е. объединения (сговора) и целенаправленных действий по преодолению подсистемы защиты двух и более нарушителей;

• нарушитель, планируя попытки НСД, скрывает свои несанкционированные действия от других сотрудников;

• НСД может быть следствием ошибок пользователей, администраторов, эксплуатирующего и обслуживающего персонала, а также недостатков принятой технологии обработки информации и т.д.

Определение конкретных значений характеристик возможных нарушителей в значительной степени субъективно. Модель нарушителя, построенная с учетом особенностей конкретной предметной области и технологии обработки информации, может быть представлена перечислением нескольких вариантов его облика. Каждый вид нарушителя должен быть охарактеризован значениями характеристик, приведенных выше.

6.4. Подходы к оценке ущерба от нарушений ИБ

Результатом реализации угроз информации может быть ее утрата (разрушение, уничтожение), утечка (разглашение, извлечение, копирование), искажение (модификация, подделка) или блокирование. Возможную совокупность и результаты реализации всех видов угроз нанесения ущерба для конкретного предприятия определить заранее трудно, поэтому модель потенциальных угроз нанесения ущерба должна создаваться на этапах разработки и создания КСЗИ и уточняться в ходе ее эксплуатации.

Количественная оценка ценности информации имеет особенности и связана с большими трудностями, поэтому наиболее характерна экспертная (качественная) оценка ценности объекта ИБ. Пример такой оценки приведен в табл. 6.2.

При реализации угрозы в отношении конкретного объекта ИБ можно говорить об ущербе этому объекту. Традиционно под ущербом понимаются материальные потери, оцениваемые в количественном или стоимостном исчислении, но при этом, как правило, игнорируются иные отрицательные результаты, которые присутствуют при реализации угроз. По этой причине более корректно выделение не только «материального», но и «нематериального» ущерба. Нематериальным ущербом можно считать ущерб, нанесенный имиджу, репутации, конкурентным и другим преимуществам предприятия. Расчет нематериального ущерба очень сложен, поскольку нематериальные потери оцениваются экспертно на основе субъективных показателей. Например, вводится показатель «величина ущерба» и для нет определяются лингвистические значения, как это показано в табл. 6.3 [24].

Таблица 6.2. Пример оценки ценности объекта ИБ

| Ценность объекта ИБ | Семантическая характеристика ценности объекта ИБ' |

| Малоценный | От объекта И Б не зависят критически важные задачи. При нанесении ущерба объекту ИБ на восстановление, не требуется больших затрат времени и средств |

| Средняя | От объекта И Б зависит ряд важных задач. При нанесении ущерба объекту ИБ время и стоимость восстановления находятся в допустимых пределах |

| Ценный | От объекта И Б зависят критически важные задачи. При нанесении ущерба объекту ИБ время и стоимость восстановления превышают допустимые значения |

Таблица 6.3. Пример оценки ущерба

| Лингвистические значения показателя «величина ущерба» | Семантическая характеристика значения показателя «величина ущерба» | |||

| Ничтожный | Ущербом (угрозой) можно пренебречь | |||

| Незначительн ый | Ущерб легко устраним, затраты на ликвидацию последствий реализации угрозы невелики. Финансовые операции не ведутся некоторое время. Положение на рынке и количество клиентов меняются незначительно | |||

| Умеренный | Ликвидация последствий реализации угрозы не связана с крупными затратамии не затрагивает критически важные задачи. Положение на рынке ухудшается. Потеря части клиентов | |||

| Серьезный | Затрудняется выполнение критически важных задач. Утрата на длительный период (например, до года) положения на рынке. Ликвидация последствий реализации угрозы связана со значительными финансовыми инвестициями, в том числе займами. | |||

| Критический | Реализация угрозы приводит к невозможности решения критически важных задач. Организация прекращает существование | |||

| Таблица 6.4 Пример оценки вероятности угрозы. | ||||

| Частота решшзашш угрозы | Значение вероятности | Семантическая характеристика вероятности реализации угрозы | ||

| — | Около нуля | Угроза практически никогда не реализуется | ||

| 1 раз за несколько лет | Очень низкая | Угроза реализуется редко | ||

| 1 раз за год | Низкая | Скорее всего, угроза не реализуется | ||

| 1 раз в месяц | Средняя | Скорее всего, угроза реализуется | ||

| 1 раз в неделю | Выше средней | Угроза почти обязательно реализуется | ||

| 1 раз за день | Высокая | Шансов на положительный исход нет | ||

Частоту реализации угрозы за определенный период времени также можно определить семантически (табл. 6.4) [24].

Деятельность предприятия, сопряженная с вероятностным появлением ущерба, считается рисковой. Риск обычно представляют произведением вероятности наступления ущерба на величину этого ущерба. Рисками необходимо управлять. Суть работы по управлению рисками состоит в том, чтобы оценить их размер, выработать меры по уменьшению этого размера и затем убедиться, что риски заключены в приемлемые рамки. Таким образом, управление рисками включает два вида деятельности [5]: оценку (измерение) рисков; выбор эффективных и экономичных защитных регуляторов.

Процесс управления рисками можно подразделить на следующие этапы [41]:

1. Определение среды, границ и идентификация активов автоматизированной системы. При определении среды и границ ИТ фиксируются:

• границы контролируемой зоны объекта эксплуатации, ИТ;

• меры и средства физической зашиты;

• организационные меры обеспечения безопасности;

• пользователи ИТ;

• внешние интерфейсы ИТ, потоки информации;

• внешняя среда ИТ.

В состав активов ИТ включаются:

• информация;

• средства обеспечения безопасности.

2. Анализ мер и средств обеспечения безопасности и идентификация уязвимостей. Целью анализа является определение уязвимостей, связанных с активами и средой ИТ, использование которых может привести к нарушению безопасности ИТ.

Для определения состава уязвимостей используются следующие источники:

• результаты анализа соответствия используемых мер и средств обеспечения безопасности установленным требованиям безопасности ИТ;

• печатные и электронные источники, содержащие известные» уязвимости средств обеспечения безопасности ИТ;

• результаты работы автоматизированных средств выявления* уязвимостей;

• результаты тестирования средств обеспечения безопасности ИТ;

3. Идентификация угроз безопасности. При идентификаций угроз безопасности должны быть выявлены все имеющиеся и потенциально возможные угрозы безопасности ИТ следующих категорий:

• объективные и субъективные;

• внутренние и внешние;

• случайные и преднамеренные. Описание угрозы безопасности должно содержать:» источник угрозы;

• способ (метод) реализации угрозы;

• используемая уязвимость;

• вид защищаемых активов, на которые воздействует угроза;

• вид воздействия на активы;

• нарушаемое свойство безопасности активов.

Описание источника угрозы должно содержать:

• тип;

• мотивацию;

• компетентность;

• используемые ресурсы.

4. Определение вероятности реализации угрозы. При определении вероятности реализации угрозы должны быть учтены:

• мотивация, компетентность источника угрозы и используе-: мые им ресурсы;

• имеющиеся уязвимости;

• наличие и эффективность мер и средств обеспечения безопасности ИТ.

5. Оценка уровня ущерба. Уровень ущерба от реализации угрозы определяется как максимальный уровень ущерба для нарушаемых в результате реализации угрозы характеристик безопасности информации, обрабатываемой в ИТ, в соответствии с порядком, определенным в Приложении Б Специального технического регламента «О безопасности информационных технологий» |41].

6. Оценка риска. Значение риска от реализации угрозы определяется как функция вероятности возникновения ущерба жизни или здоровью граждан, имуществу физических или юридических лиц, государственному или муниципальному имуществу, который может быть нанесен в результате невыполнения функций, возлагаемых на ИТ, и нарушения условий ее эксплуатации. Значение риска нарушения безопасности ИТ определяется как максимальное значение риска из рисков для всех рассмотренных угроз безопасности ИТ.

Оценка рисков может быть выполнена различными способами в зависимости от выбранной методологии оценки. Целью опенки является получение ответа на два вопроса: приемлемы ли существующие риски и, если нет, то какие защитные средства экономически выгодно использовать. Значит, оценка должна быть количественной, допускающей сопоставление с заранее выбранными границами допустимости и расходами на реализацию новых регуляторов безопасности.

Так, в целях оценки рисков часто используются табличные методы [24]. В простейшем случае используется субъективная оценка двух факторов: вероятности угрозы и величины ущерба. Двух-факторная оценка моделирует ситуацию отсутствия у предприятия какой-либо КСЗИ. В этом случае реализованная угроза ведет к нанесению ущерба объекту ИБ.

При наличии КСЗИ модель риска должна учитывать способность системы противодействовать реализации угрозы. Для этого модель может быть дополнена фактором уязвимости КСЗИ, а риск должен учитывать вероятность преодоления КСЗИ при реализации угрозы. Поэтому вероятность нанесения ущерба уже не равна вероятности реализации угрозы и может быть определена по формуле: Руш = РугрРу,, где Рущ, Ругр, Ру — соответственно вероятности ущерба, угрозы и уязвимости. Тогда риск R определяется по формуле: R=РутрРу,U, где U — величина ущерба.

Рассмотренный ранее экспертно-лингвистический подход к оценке рисков нарушения ИБ сопряжен с рядом трудностей практической реализации: малочисленностью экспертов соответствующей квалификации, значительной нечеткостью оценок и др. Вследствие этого весьма интересен экспертно-аналитический метод, понижающий требования к квалификации экспертов, а также нечеткость и трудоемкость оценок. В соответствии с этим методом относительным показателем величины ущерба является фактор подверженности воздействию (ФП) — процент потери, который может нанести конкретному активу реализованная угроза.

Наличие значений ценности актива и ФП позволяет определить величину ущерба, который может быть нанесен объекту при реализации конкретной угрозы. В качестве показателя ущерба можно использовать ожидание единичной потери (ОЕП), которое представляется выражением: ОЕП = ЦА • ФП, где ЦА — ценность актива; ФП — фактор подверженности воздействию определенной угрозы.

Ожидаемые за год финансовые потери актива от одной определенной угрозы характеризуются показателем «ожидание ежегодной потери» (ОГП). Для определения ОГП также используется понятие «частота реализации угрозы» (ЧР) — ожидаемое число реализаций j -й угрозы по отношению к i -у объекту ИБ. Тогда ОГП = ОЕП • ЧР. Из этой формулы видно, что понятие «ожидание ежегодной потери» близко к понятию «риск».

При проведении оценок необходимо учитывать следующие, обстоятельства. Рисковые события имеют разную частоту проявления: некоторые случаи могут происходить раз в несколько лёт или десятилетий, а другие — ежедневно или много раз в день. Естественно, такими временными интервалами трудно оперировать. Например, в табл. 6.4 оцениваемый период имеет значения: неделя, месяц и т.д. Удобнее работать с временными интервалами, кратными 10. Тогда три года, можно считать, приближенно равны 1 000 дням. Это позволяет оценивать события как с низкой, так и высокой вероятностью возникновения.

Кроме того, при анализе риска точное знание частоты реализации угрозы не принципиально (восемь или двенадцать случаев в год). Поэтому для упрощения анализа достаточно иметь оценку с точностью до порядка, т.е. частоту fj представлять численно кратной 10. Тогда при оценке частоты возникновения 1 раз в 300 лет, можно считать fj = 1. Иные значения установленной зависимости; представлены в табл. 6.5.

Аналогичные рассуждения можно привести в отношении ущерба: не существенна разница при оценке ущерба между величинами 1 100000 руб. или 1200000 руб. Поэтому можно полагать, что при величине ущерба 100 руб. Uij = 1. Иные значения этого логического правила представлены в табл. 6.6.

Таблица 6.5. Возможная шкала частоты угроз

| Частота | 1/300 лет | 1/30 лет | 1/3 года | 1/100 дней | 1/10 дней | 1Д лень | 10/1 день | 100/1 день |

| f |

Таблица 6.6. Возможная шкала ущерба

| Руб. | 1 000 | |||||||

| U |

Как было показано, ожидание ежегодной потери (ОГП) — результат реализации угрозы и частоты ее возникновения. Исходя из значений f и i, значение ОГП можно определить по следующей формуле:

Необходимо отметить, что опенку ущерба при реализации угрозы «наиболее квалифицированно может провести руководство предприятия или пользователь информации. Оценку вероятности реализации угрозы целесообразно проводить силами специалистов по ИБ или ИТ-персонала.

Ранжирование рисков производится для формирования решений по противодействию угрозам, причем целесообразно оценить степень опасности каждой угрозы. Эту задачу удобно решать на основе таблицы рисков, которая представляет собой матрицу угроз и поставленных им в соответствие рисков.

Множество количественно оцененных рисков позволяет построить стек (последовательность убывающих значений) рисков. Таблица и стек рисков могут быть использованы для анализа с целью выявления угроз (уязвимостей), которые обеспечивают наибольший вклад в значение интегрального риска. Именно на эти угрозы направляется в первую очередь риск-менеджмент.

Выбор допустимого уровня риска связан с затратами на реализацию КСЗИ. Вследствие этого кроме метода уменьшения максимального риска на 25 — 30 % могут быть использованы иные подходы, в частности обеспечение так называемого базового и повышенного уровней ИБ.

При идентификации активов, т.е. тех ценностей, которые организация пытается защитить, следует, конечно, учитывать не только компоненты информационной системы, но и поддерживающую инфраструктуру, персонал, а также нематериальные ценности, такие как репутация компании. Тем не менее одним из главных результатов процесса идентификации активов является получение детальной информационной структуры организации и способов ее (структуры) использования.

Этапы, предшествующие анализу угроз, можно считать подготовительными, поскольку, строго говоря, они впрямую не связаны с рисками. Риск появляется там, где есть угрозы [5]. Краткий перечень наиболее распространенных угроз был приведен выше. Как правило, наличие той или иной угрозы является следствием слабостей в защите информационной системы, которые в свою очередь объясняются отсутствием некоторых сервисов безопасности или недостатками в реализующих их защитных механизмах.

Первый шаг в анализе угроз — их идентификация. Анализируемые виды угроз следует выбрать из соображений здравого смысла (оставив вне поля зрения, например, землетрясения или захват организации террористами), но в пределах выбранных видов провести максимально полное рассмотрение.

Целесообразно выявлять не только сами угрозы, но и источники их возникновения, что поможет в выборе дополнительных средств защиты. Например, нелегальный вход в систему может стать следствием воспроизведения начального диалога, подбора пароля или подключения к сети неавторизованного оборудования. Очевидно, для противодействия каждому из перечисленных способов нелегального входа нужны свои механизмы безопасности.

После идентификации угрозы необходимо оценить вероятность ее осуществления. Допустимо использовать при этом трехбалльную шкалу: 1 — низкая, 2 — средняя, 3 — высокая вероятность. Кроме вероятности осуществления важен размер потенциального ущерба. Например, пожары бывают нечасто, но ущербу от каждого из них, как правило, велик. Тяжесть ущерба также можно оценить по трехбалльной шкале.

Если какие-либо риски оказались недопустимо высокими, не обходимо реализовать дополнительные защитные меры. Оценивая стоимость защитных мер, следует учитывать не только прямые расходы на закупку оборудования и/или программ, но и расходы на внедрение новинки, в частности, на обучение и переполи готовку персонала.

Когда намеченные меры приняты, надо проверить их действенность, т.е. убедиться, что остаточные риски стали приемлемыми. Если это на самом деле так, значит, все в порядке и можно спокойно намечать дату ближайшей переоценки. В противном случае придется проанализировать допущенные ошибки и немедленно провести повторный сеанс управления рисками [5].

6.5. Обеспечение безопасности информации внепредвиденных ситуациях

Согласно [41], к обеспечению защиты информации в непредвиденных ситуациях предъявляются следующие требования:

• наличие плана действий в непредвиденных ситуациях, периодически проверяемого и обновляемого;

• проведение обучения действиям в непредвиденных ситуациях;

• выделение мест резервного хранения информации;

• предусмотреть резервирование телекоммуникационных сервисов (услуг);

• разработать требования к резервному копированию информации;

• разработать требования по восстановлению ИТ.

В плане действий в непредвиденных ситуациях должны быть определены ответственные лица и выполняемые ими действия при восстановлении ИТ после сбоя или отказа. Он должен быть рассмотрен соответствующими должностными лицами, утвержден, размножен в необходимом количестве и направлен лицам, ответственным за действия в непредвиденных ситуациях. План необходимо периодически пересматривать и обновлять с учетом изменений, в ИТ или проблем, возникших в результате проверки или реализации плана.

Периодическая проверка плана действий в непредвиденных ситуациях проводится с использованием соответствующих тестов (проверочных последовательностей действий) с целью оценки эффективности плана и готовности персонала к выполнению действий, предписанных планом. Соответствующие должностные лица изучают результаты проверки плана действий в непредвиденных ситуациях и (при необходимости) инициируют корректировку плана. В наиболее критичных АС проверка плана действий в непредвиденных ситуациях проводится на дублирующем объекте и с использованием автоматизированных средств.

Обучение персонала действиям в непредвиденных ситуациях заключается в подготовке (с установленной периодичностью — переподготовке) персонала по вопросам его роли, ответственности и обязанностей при осуществлении действий в непредвиденных ситуациях. В процессе подготовки должны моделироваться соответствующие события, что поможет в будущем персоналу эффективно выполнить требуемые от него действия при возникновении кризисных ситуаций. При этом желательно использовать автоматизированные средства для обеспечения более полной и реалистичной среды обучения.

На предприятии должны быть идентифицированы места резервного хранения информации и решены административные вопросы хранения резервных копий информации. Места резервного хранения информации пространственно (географически) отделяются от основных мест хранения информации, чтобы не подвергать ее тем же самым опасностям. Место резервного хранения информации должно быть сформировано таким образом, чтобы обеспечить своевременное и эффективное выполнение операций восстановления. В случае сбоя или аварии определяются потенциальные проблемы доступности мест резервного хранения информации и конкретные действия по восстановлению доступности.

В организации должны быть определены резервные места обработки информации и решены соответствующие административные вопросы для выполнения критически важных задач вплоть до восстановления возможностей ИТ по обработке информации. Резервные места для обработки информации пространственно (географически) отделяются от основных мест обработки, чтобы не подвергать их тем же самым опасностям. Устанавливаются потенциальные проблемы доступности резервных мест обработки информации в случае сбоя или аварии и обеспечиваются конкретные действия по восстановлению доступности. При использовании резервных мест обработки информации учитываются установленные приоритеты обслуживания. Организация резервного места обработки информации должна обеспечить минимально требуемые эксплуатационные возможности.

На предприятии должны быть идентифицированы основныем резервные телекоммуникационные сервисы и решены административные вопросы использования последних для осуществления критически важных задач на период восстановления доступности основных телекоммуникационных сервисов ИТ. При использовании основных и резервных телекоммуникационных сервисов учитываются установленные приоритеты обслуживания. Для критически важных систем поставщики основных и резервных телекоммуникационных сервисов соответствующим образом отделяются друг от друга, чтобы не подвергаться одним и тем же самым опасностям, а также они должны иметь соответствующие планы действий в непредвиденных ситуациях.

В организации должны создаваться (с установленной период личностью) резервные копии информации пользовательского и системного уровня (включая системную информацию о состоянии) и храниться резервные копии информации в защищенной месте. Необходимо тестирование резервных копий информации для того, чтобы удостовериться в надежности используемых носителей и целостности информации. Резервированную информацию следует выборочно использовать для восстановления функций ИТ как часть проверки плана действий в непредвиденных ситуациях. В наиболее важных системах резервные копии критичной информации и программного обеспечения хранятся в не сгораемом контейнере, который располагают вне зоны размещения остальной информации и программного обеспечения ИТ.

В организации должны быть разработаны механизмы и поддерживающие их процедуры, необходимые для восстановления ИТ после сбоя или отказа. Восстановление ИТ после сбоя или отказа следует использовать как часть проверки плана действий в непредвиденных ситуациях.

6.6. Реагирование на инциденты ИБ

Политика безопасности, принятая организацией, должна пред*'; усматривать набор оперативных мероприятий, направленных на обнаружение и нейтрализацию нарушений ИБ. Важно, чтобы в подобных случаях последовательность действий была спланирована заранее, поскольку меры нужно принимать срочные и скоординированные.

Так. в Стандарте Банка России указано: «Организации следует разработать и внедрить план обеспечения непрерывности бизнеса (деятельности) и восстановления после прерываний. Данный план и соответствующие процессы восстановления должны пересматриваться на регулярной основе и своевременно обновляться (например, при существенных изменениях в операционной деятельности, организационной структуре, бизнес-процессах и автоматизированных банковских системах). Эффективность документированных процедур восстановления необходимо периодически проверять и тестировать (как минимум на полугодовой основе). С данным планом должны быть ознакомлены все сотрудники, отвечающие за его выполнение и вовлеченные в процессы восстановления.

В качестве методологической основы при разработке плана могут быть использованы общепринятые международные стандарты, регулирующие вопросы менеджмента непрерывности бизнеса (например, ВSI PAS—56)».

Реакция на нарушения режима безопасности преследует две главные цели [6]:

• блокирование нарушителя и уменьшение наносимого вреда;

• недопущение повторных нарушений.

В проекте документа [41] приведены группы требований к реагированию на инциденты нарушения

2018-01-21

2018-01-21 7559

7559