План

9.1 Особенности синтеза СЗИ АС от НСД

9.2 Методика синтеза СЗИ

9.2.1 Общее описание архитектуры АС, системы защиты информации и политики безопасности

9.2.2 Формализация описания архитектуры исследуемой АС

9.2.3 Формулирование требований к системе защиты информации

9.2.4 Выбор механизмов и средств защиты информации

9.2.5 Определение важности параметров средств защиты информации

9.3 Оптимальное построение системы защиты для АС

9.4 Выбор структуры СЗИ АС

9.5 проектирование системы защиты информации для существующей АС

9.1. Особенности синтеза СЗИ АС от НСД

Для определения компонентов СЗИ необходимо решить задачу синтеза этой системы. С одной стороны, СЗИ является составной частью АС, с другой стороны, сама по себе представляет сложную техническую систему. Решение задач анализа и синтеза СЗИ усложняется рядом их особенностей; основные из них [6]:

• сложная опосредованная взаимосвязь показателей качества

СЗИ с показателями качества информационной системы;

• необходимость учета большого числа показателей (требований) СЗИ при оценке и выборе их рационального варианта;

• преимущественно качественный характер показателей (требований), учитываемых при анализе и синтезе СЗИ;

• существенная взаимосвязь и взаимозависимость этих показателей (требований), имеющих противоречивый характер;

• трудность получения исходных данных, необходимых для решения задач анализа и синтеза СЗИ, в особенности на ранних этапах их проектирования.

Указанные особенности делают затруднительным применение традиционных математических методов, в том числе методов математической статистики и теории вероятностей, а также классических методов оптимизации для решения прикладных задач анализа и синтеза СЗИ [6].

Сложность процесса принятия решений, отсутствие математического аппарата приводят к тому, что при оценке и выборе альтернатив возможно (а зачастую просто необходимо) использование и обработка качественной экспертной информации.

Поэтому в данной главе помимо описания применяемых методов оптимизации определенное внимание уделяется методам экспертной оценки.

После разработки формальной модели (описана в гл. II) на этапе синтеза осуществляются:

• синтез альтернативных структур системы;

• синтез параметров системы;

• оценивание вариантов синтезированной системы.

Исходными положениями для методики синтеза является уже существующая или проектируемая АС; известны се архитектура и методы взаимодействия между ее компонентами. Должна быть задана политика безопасности обработки информации в рассматриваемой АС. Также считается известным возможный набор средств и механизмов обеспечения информационной безопасности и ограничения по основным внешним характеристикам, накладываемых на АС (стоимость, производительность и т.п.). Кроме того, важное значение имеет правильный выбор критерия оптимальности.

■'■*

9.2. Методика синтеза СЗИ

9.2.1. Общее описание архитектуры АС, системы f защиты информации и политики безопасности

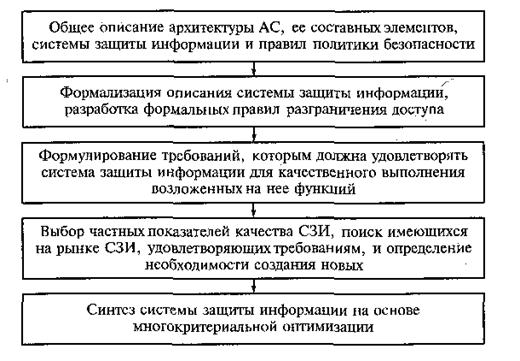

Схематичное изображение методики построения системы защиты АС представлено на рис. 9.1. Во многом оно напоминает изображение методики, приведенной в работе.

Под оптимальной системой защиты будем понимать такую совокупность методов защиты, которая обеспечивает экстремальное значение некоторой характеристики системы при ограничениях на ряд других характеристик. Рассмотрим более подробно каждый шаг методики.

На этапе, который рассмотрен в данном подразделе, осуществи

ляется анализ следующих аспектов АС:

• из каких сегментов и элементов состоит АС, где они размещены;

• как компоненты АС взаимодействуют между собой, какие сетевые протоколы используются и т.п.;

• какое общее, прикладное и специальное программное обеспечение используется;

• грифы секретности, режим обработки информации в АС. Как правило, этот анализ должен выполняться на этапе предпроектного обследования (в рамках проведения НИР или аван-проекта ОКР). При этом необходимо выполнить следующий перечень работ:

• определение целей и задач СЗИ;

• категорирование, оценка активов, сбор исходных данных для проектирования;

• анализ возможных угроз, уязвим остей, разработка модели нарушителя;

• неформальное описание системы защиты информации, ее декомпозиция по отдельным СВТ и уровням ЭМВОС;

• разработка неформальных правил разграничения доступа.

Рис. 9.1. Схема методики построения системы защиты АС

На основе анализа структуры и особенностей АС на вербальном уровне формулируется политика безопасности, задаются правила разграничения доступа. Эти политика и правила задают режим обработки информации, удовлетворяющий нуждам заказчика. В гл. 1.1 приводится пример задания таких правил.

Политика безопасности и правила разграничения доступа определяются на основе изучения дестабилизирующих факторов. Анализ причин утечки информации в АС показывает, что с учетом архитектуры, технологии применения и условий функционирования АС полное множество дестабилизирующих факторов может быть разделено на следующие типы:

Количественная недостаточность системы защиты — совокупность факторов, не позволяющих перекрыть известное множество каналов утечки информации путем применения существующих средств защиты, которые по своим характеристикам могут полностью обеспечить безопасность информации в АС.

Качественная недостаточность системы защиты — совокупность факторов, не позволяющих перекрыть известное множество каналов утечки информации путем применения существующих средств защиты вследствие их несовершенства или несоответствия современному уровню развития средств несанкционированного доступа к информации (средств технических разведок).

Отказы — совокупность факторов, приводящих к потере системой защиты или одним из средств защиты способности выполнять свои функции.

Сбои — совокупность факторов, приводящих к кратковременному нарушению работы средств защиты или выходу характер ристик их работы за допустимые интервалы значений.

Ошибки операторов АС — совокупность факторов, приводят щих к нарушению технологии автоматизированной обработки информации в АС вследствие некорректных действий операторов.

Стихийные бедствия — совокупность факторов, приводивших к утечке информации вследствие физического разрушения элементов АС при воздействии на них сил природы без участия человека.

Злоумышленные действия — совокупность факторов, приводящих к изменению режимов функционирования АС, уничтожению, искажению или раскрытию информации в результате непосредственного целенаправленного воздействия нарушителя на компоненты АС.

Побочные явления — совокупность факторов, позволяющих нарушителю получить доступ к информации без непосредственного воздействия на компоненты АС.

При проектировании системы защиты представляется целесообразным такой подход. Обеспечение безопасности информации при отказах и стихийных действий должно достигаться за счет применения резервирования. ЗИ при сбоях, ошибках операторов достигается за счет постоянного мониторинга средств защиты. Основное внимание должно быть уделено злоумышленным действиям со стороны нарушителей, для чего необходимо проанализировать возможные каналы утечки информации и меры по их закрытию, обеспечить количественное и качественное соответствие СЗИ.

9.2.2. Формализация описания архитектуры исследуемой АС

Согласно требованиям РД Гостехкомиссии, начиная с третьего класса защищенности разрабатываемые С ВТ должны иметь формальную модель механизма управления доступом. Наличие аналогичного требования для АС в целом в существующих нормативных документах авторам неизвестно. Вместе с тем в соответствии с международными стандартами (в первую очередь 17799) такая модель должна разрабатываться.

После неформального описания АС и правил политики безопасности производится формализация этого описания и правил ПБ в терминах формальной модели безопасности, приведенной в гл. II.

Выявляются объекты и субъекты вычислительной сети, а также основные операции, применимые к ним. Применение формальной модели позволяет обосновать практическую пригодность системы безопасности, определяя ее базовую архитектуру и используемые технологические решения при ее построении. В терминах формальной модели задаются достаточные и необходимые условия выполнения политики безопасности. В итоге формируются множества {A}, {S}, {О}, {Operate}: всех субъектов, объектов, возможных операций и «ответственных» за них администраторов. На данном этапе проектировщик оперирует требованиями к безопасной реализации субъекта, объекта и отдельной операции; их совокупность позволяет сформулировать требования ко всей системе защиты.

На этапе подтверждения соответствия АС требованиям, безопасности информации (проведения ее аттестации) испытательной лаборатории необходимо проанализировать модель СЗИ, стойкость предлагаемых разработчиком протоколов, а также соответствие модели реально разработанной СЗИ.

9.2.3. Формулирование требований к системе защиты информации

Политика безопасности интерпретируется для реальной АС и реализуется используемыми средствами и механизмами информационной безопасности и их соответствующей настройкой. Основываясь на результатах предыдущего этапа, производится распределение функций обеспечения информационной безопасности между субъектами и администраторами ресурсов системы. На данном этапе целесообразна декомпозиция множеств {S}, {О}, {Operate} по подсистемам: {S} = {SI} и {S2} n...n {Sn}, {О} = {01} и {02} n...n {On}, {Operate} = {Operate 1} kj...kj {Operaten}. В итоге каждую подсистему системы защиты характеризует следующий сог став: {Si} u {Oi} u {Operatei}. Формулируется совокупность требований ко всей подсистеме на основе сочетания требований к множествам {Si}, {Oi} и {Operatei}, составляющим данную подсистему. Среди подсистем можно выделить специализированные механизмы обеспечения информационной безопасности: администратор сети, администратор системы, администратор управления, разграничения доступом и т. п.

Требования, как правило, целесообразно предъявлять в виде: «такой-то показатель качества должен быть не меньше (не больше) допустимого при определенных ограничениях». В качестве ограничений выступают обычно защищенность, стоимость, реализуемость, потребное количество памяти и вычислительного ресурса.

Показатель качества целесообразно ввести следующим образом. Пусть злоумышленник генерирует п угроз, каждая из которой характеризуется вероятностью появления  и появляющимся при ее реализации ущербом Уi, в совокупности образующими риск от угрозы. Пусть средства защиты информации {хь х2,..., хт} образуют вектор из т элементов х; их стоимость образует вектор той же размерности С. В результате применения его средства защиты информации риск уменьшается на некоторую величину Δj. Тогда задача синтеза оптимальной системы защиты информации может быть сформулирована в виде

и появляющимся при ее реализации ущербом Уi, в совокупности образующими риск от угрозы. Пусть средства защиты информации {хь х2,..., хт} образуют вектор из т элементов х; их стоимость образует вектор той же размерности С. В результате применения его средства защиты информации риск уменьшается на некоторую величину Δj. Тогда задача синтеза оптимальной системы защиты информации может быть сформулирована в виде

(9.1)

(9.1)

При условии независимости угроз и их аддитивности, а также с учетом вероятностного характера устранения угроз со стороны СЗИ  получаем следующее выражение для общего предотвращенного ущерба:

получаем следующее выражение для общего предотвращенного ущерба:

(9.2)

(9.2)

где qi — нанесенный j -й угрозой ушерб.

Рассмотрим входящие в выражение (9.2) величины. Вероятность появления угрозы определяется статистически или на основе экспертного опроса. Ущерб, наносимый угрозой, может выражаться в денежном эквиваленте, а также в объеме уничтоженной (раскрытой) информации и т. п.

Наиболее сложным вопросом является определение вероятности устранения i -й угрозы при проектировании j -го СЗИ. Сделаем естественное допущение, что эта вероятность определяется тем насколько полно учтены качественные и количественные требования к СЗИ при их проектировании, т.е.

(9.3)

(9.3)

где xfk— степень выполнения k- готребования j -му СЗИ. Tpeбования могут быть количественные и качественные. Для количественных требований можно ввести меру, показывающую близость требований к заданным, например среднеквадратическое отклонение. Для качественных требований эта мера может быть логической: «выполнено» —«не выполнено» либо иметь определенные градации, например «отлично», «хорошо», «удовлетворительно», «неудовлетворительно».

Можно ввести понятие относительного показателя защищенности — количественной характеристики, которой могут обладать средства защиты, систем и подсистемы безопасности. Значение этого показателя может лежать в пределах [0,1], (уровень безопасности на практике не может достигать 100 %).

В работе [49] приведены также дополнительные требования к системе защиты информации:

требования к корректности реализации механизмов защиты определяют основополагающие принципы реализации каждого механизма защиты, выполнение которых является необходимым для разработчика средств защиты, так как это обеспечивает корректность реализации механизмов защиты;

требования к комплексированию механизмов защиты — определяют принципы комплексирования корректно исполненных механизмов в единую систему защиты, выполнение которых обеспечивает достаточность набора механизмов зашиты для условий применения системы;

требования по обеспечению необходимого уровня доверия потребителя системы зашиты к ее разработчику — определяют условия, выполнением которых разработчик обеспечит необходимый уровень доверия к нему, а как следствие, и к поставляемой им системе потребителя.

Первое и третье из этих требований связаны с технологическим процессом разработки СЗИ и удовлетворяются за счет выполнения разработчиком лицензионных требований ФСТЭК России, а также проверяются на этапе сертификации.

Требования по комплексированию формулируют условия применения системы защиты. Целесообразность учета подобных требований заключается в том, что условия практического использования систем защиты могут существенно различаться. Система защиты информации, реализующая всю совокупность механизмов защиты, обеспечивающая все возможные условия ее использования, в большинстве случаев может оказаться нерациональной.

Таким образом, данной группой требований решается задача формирования в каждом конкретном случае использования системы защиты необходимого набора механизмов защиты, после чего необходимо приступить к выбору СЗИ, реализующих данные механизмы.

9.2.4. Выбор механизмов и средств защиты информации

При принятии решения о выборе наилучшего варианта системы зашиты информации в соответствии с некоторым критерием возникает задача определения требований, предъявляемых к параметрам СЗИ. Эти параметры обусловливают качество СЗИ.

Для оптимального проектирования системы защиты информации воспользуемся основными понятиями квалиметрии.

Качество — это свойство или совокупность свойств объекта, обусловливающих его пригодность для использования по назначению. Каждое из свойств объекта может быть описано с помощью некоторой переменной, значение которой характеризует меру (интенсивность) его качества относительно этого свойства. Такую меру называют показателем свойства или единичным, частным показателем качества (ЧПК) объекта.

Например, СЗИ каждого вида может характеризоваться такими ЧПК, как Mij = {Сij, Рij, Тij, Vij...}, где Сij — стоимость средства зашиты; Рij — уровень защищенности; Тij — время на осуществление элементарной операции; Vij — необходимый объем оперативной памяти. При необходимости проектировщики могут добавлять новые ЧПК для оценки механизмов защиты.

Уровень качества объекта характеризуется значениями совокупности показателей его существенных — атрибутивных — свойств (АС), т.е. свойств, необходимых для соответствия объекта его назначению. Эта совокупность называется показателем качества.

Показатель качества объекта — это вектор, компоненты которого есть показатели его отдельных свойств, представляющие собой частные, единичные показатели качества объекта.

Критерий оценивания качества — это руководящее правило (условие или совокупность условий), вытекающее из принятых принципов оценивания, реализуемое при принятии того или иного решения (проектного, организационного, управленческого и т.п) о качестве исследуемого объекта.

Для того чтобы можно было использовать показатели качества в дальнейших математических расчетах, они должны быть выражены некоторыми количественными значениями. Показатели качества подсистемы защиты складываются из показателей качества ее элементов, т.е. СЗИ.

Показатели качества системы защиты складываются из совокупности характеристик подсистем. Следовательно, можно учесть ограничения, накладываемые на систему в целом и найти оптимальный состав механизмов зашиты для достижения требуемых показателей эффективности системы защиты информации. Значения характеристик системы можно варьировать путем перебора различных вариантов состава подсистем защиты.

Таким образом, для выбора СЗИ при проектировании системы зашиты необходимо:

• определить необходимый состав механизмов защиты;

• определить ЧПК средств защиты, реализующих эти механизмы;

• определить важность каждого ЧПК для решения общей задачи защиты информации и сформировать показатели качества СЗИ;

• составить список имеющихся или проектируемых СЗИ и рассчитать для них показатели качества;

• выполнить оптимальное проектирование системы защиты по отношению к выбору необходимого состава механизмов

• защиты в настоящее время известны различные подходы. Один из подходов, описанный в РД Гостехкомиссии России «АС. Зашита

• от НСД. Классификация АС и требования по защите информации», заключается в жестком перечислении необходимых механизмов безопасности в зависимости от класса защищенности АС. Этот подход имеет определенные недостатки, в частности:

• статичность требований к АС, сложность их технической реализации;

• инвариантность к результатам оценки рисков и среде эксплуатации АС;

• низкая эффективность защиты;

• несогласованность с новой нормативной базой безопасности изделий ИТ (ГОСТ Р ИСО/МЭК 15408-2002).

Альтернативный подход описан в проекте специального технического регламента № 45, согласно которому все АС разбиваются на классы в зависимости от возможного ущерба, к которому может привести нарушение безопасности информации. Ущерб выражен в денежном выражении, а также связан с жизнью и здоровьем людей. Недостатком такого подхода является сложность определения ущерба в каждом конкретном случае и отсутствие методик такого расчета для информации ограниченного распространения.

Наиболее рациональный подход к методологии задания требований безопасности информации и оценке их выполнения для АС приведен в стандарте IS0/1 ЕС 19791, который пока еше не переведен на русский язык. Этот стандарт расширяет концепцию ГОСТ 15408 для АС, позволяет предъявлять требования как к ИТ-составляющим АС, так и не к ИТ-составляющим. Вместе с тем вне области действия ISO/IEC 19791 находятся такие аспекты, как:

• категорирование информации;

• категорирование АС;

• определение необходимого уровня безопасности АС, с учетом которого должны задаваться минимально необходимые требования безопасности АС;

• вопросы анализа рисков.

Получить значения ЧПК средств защиты информации обычно не составляет труда. Например, может быть известно, что программный межсетевой экран стоит 1 500 р., его применение потребует 32 Мбайт системной памяти и займет ресурс центрального процессора примерно 5 %. Защищенность СЗИ может быть оценена косвенно, на основе имеющихся данных о классе защищенности.

Для формирования показателя качества СЗИ можно присвоить каждому ЧПК некоторый вес, т.е. ввести понятие веса, определяющего его важность. Для этого могут быть использованы формальные и неформальные методы экспертной оценки. Не всегда представляется возможным определить веса непосредственно или вычислить по известным аналитическим зависимостям. В случае когда значения весов невозможно получить изложенными выше способами, необходимо использовать неформальные экспертные оценки. Подобные методы состоят из двух этапов: сбор экспертных оценок важности ЧПК и статистическая обработка полученных результатов.

9.2.5. Определение важности параметров средств защиты информации

Определение коэффициентов важности можно выполнить с применением математической теории измерений. В теории измерения различаются два класса и несколько подклассов измерений, как это показано на рис. 9.2.

Воспользуемся для определения весов важности ЧПК СЗИ; методом Саати, который относится, согласно приведенной классификации, к методу попарных сравнений.

Метод Саати заключается в следующем.

Предположим, что результаты попарного сравнения параметр ров описываются отношениями их весов, т.е. представимы в виде матрицы А (матрицы Саати):

(9.4)

(9.4)

Справедливо следующее равенство:

(9.5)

(9.5)

где Е — единичная матрица;  — вектор весов.

— вектор весов.

Для нахождения вектора весов необходимо решить уравнение (9.5). Поскольку ранг матрицы равен 1, п — единственное собственное число этой матрицы, и, следовательно, уравнение (9.5) имеет ненулевое решение. Более того, это единственное решение, обладающее свойством

(9.6)

(9.6)

Это решение и есть искомый вектор относительных весов параметров — вектор Саати.

Рассмотрим применение данного метода на гипотетическом примере. Пусть имеются следующие ЧПК СЗИ: С — стоимость; П — снижение производительности системы за счет его применения; 3 — защищенность; О — требуемый объем памяти.

Выполним попарное сравнение данных ЧПК. Саати предложил использовать шкалу следующего типа:

1 — равная важность критериев;

3 — умеренное превосходство одного критерия над другим;

5 — существенное превосходство одного критерия над другим;

7— значительное превосходство одного критерия над другим;

9 — очень сильное превосходство одного критерия над другим.

8— принципе можно разрешить использовать любые соотношения типа «в N раз больше». Эксперта просят попарно сравнить ЧПК. Результат парных сравнений записывается в таблицу (табл. 9.1).

Рис. 9.2. Классификация методов измерений

Простые дроби в клетках трактуются следующим образом. Например, на пересечении строки «Стоимость» и столбца «Производительность» записана дробь 3/1- Это выражает мнение эксперта о том, что важность ЧПК «Стоимость» в 3 раза выше ЧПК «Производительность». Далее простые дроби переводятся в десятичные и подсчитываются строчные суммы. Результаты отражены в табл. 9.2.

Правый столбец табл. 9.2 получается в результате нормирования сумм по строке таким образом, чтобы их сумма в свою очередь была равна 1. Для этого разделим сумму каждой строки на 27,6 (сумма последнего столбца, т.е. сумма самих строчных сумм).

В результате нормировки получаем оценки важности для всех ЧПК. Отметим, что полученные оценки отражают исключительно точку зрения конкретного эксперта. На самом деле, вместо строчных сумм Саати рекомендует использовать собственный вектор матрицы парных сравнений, считая его более точной оценкой. Строчные суммы также допустимы, но, с точки зрения Саати, менее точны.

Таблица 9.1. Предпочтения эксперта при попарном сравнении ЧПК

| ЧПК | с | п | ||

| С | 1/1 | 3/1 | 1/1 | 8/1 |

| п | 1/3 | 1/1 | 1/3 | 3/1 |

| 1/1 | 3/1 | 1/1 | 7/1 | |

| О | 1/8 | 1/3 | 1/7 | 1/1 |

Таблица 9.2. Предпочтения эксперта при попарном сравнении ЧПК

| чпк | с | П | Сумма по строке | Нормированная сумма | ||

| с | 0.33 | 10,33 | 0,374:,'• | |||

| п | 0,33 | 0,33 | 4,66 | 0,169 | ||

| I | 0,435 | |||||

| О | 0,125 | 0,33 | 0,143 | 0,6 | 0,022 | |

| Всего | 27,6 | 1,00 |

После определения весов ЧПК СЗИ осуществляется решение задачи комбинаторного перебора вариантов возможных решений, формируемых по входной матрице всех допустимых вариантов защиты. При этом решается задача многокритериальной оптимизации. Существует множество способов ее решения.

9.3. Оптимальное построение системы защиты для АС

Оптимальным считается решение, доставляющее экстремум некоторому функционалу. Оптимальность решения достигается за счет наиболее рационального распределения ресурсов, затрачиваемых на решение проблемы защиты.

Свойства параметров исследуемых объектов подразделяются на. внутренние и внешние. При проектировании системы ее внешние параметры задаются заказчиком или потребителем, а внутренние выбираются разработчиками в процессе проектирования. Между внешними и внутренними параметрами существует взаимосвязь. Например, под внешними параметрами для АС выступают стоимость, время работы, срок сохранности конфиденциальности информации, объем используемой памяти и т.п. В качестве внутренних параметров: криптографический стандарт, длина ключа, время жизни ключа/пароля, система распределения ключей и др.

После того как каждый параметр компонентов получил количественную оценку, формулируется задача оптимального проектирования. Когда все параметры оценены количественно, она превращается в задачу многокритериальной оптимизации, которая может быть решена математическими методами (линейное, векторное, динамическое программирование).

Критерий оптимальности In =min L(Y,Yтр) формулируется на основе целевой функции L(Y,Yтр), включающей систему показателей (требований), а также указания, по поиску ее экстремума (min, max, min max, max min и др.).

В настоящее время используются следующие основные виды целевых функций: простая L=(Y-Yтр); модульная L=|Y-Yтр|; квадратичная L=|Y-Yтр|2.

Наличие множества различных и зачастую противоречивых критериев оптимальности порождает проблему многокритериальной (векторной) оптимизации процесса ее функционирования. Основными трудностями на пути ее разрешения являются необходимость сокращения размерности векторного критерия оптимальности (ВКО), нормализации и последующей скаляризации (свертки) его компонент.

Уменьшение размерности системы показателей (критериев оптимальности) значительно упрощает решение задачи ВКО. Одним из наиболее распространенных методов редукции является метод, основанный на оценке степени линейной независимости отдельных компонент векторного критерия.

Вычисление матрицы коэффициентов корреляции ВКО проводится на основе следующего выражения:

(9.7)

(9.7)

где K(In,In) - матричная взаимная корреляционная функция n -го и n' -го критериев, диагональные члены которой являются дисперсиями п-х критериев, а остальные члены характеризуют степень линейной независимости любой пары критериев; pn, n′ — номера критериев оптимальности; i=1,…,М— номера дискретных значений критериев;  — среднее значение критерия; Pni Pni′ — вероятности принятия n(n′) -м критерием значения i; Рii′ — совместная вероятность принятия n -м критерием i -го значения и n' -м критерием i' -го значения.

— среднее значение критерия; Pni Pni′ — вероятности принятия n(n′) -м критерием значения i; Рii′ — совместная вероятность принятия n -м критерием i -го значения и n' -м критерием i' -го значения.

Редукция системы критериев осуществляется путем удаления из исходной системы тех критериев In, которым в матрице коэффициентов корреляции {рnn′} соответствуют такие недиагональные элементы, которые превышают величину 0,95. Следует отметить, что критерии оптимальности в исходной системе должны быть предварительно ранжированы по степени их важности для информационной безопасности АС. Для случая непрерывнозначных критериев вероятности в выражении (9.7) должны быть заменены на плотности распределения, а суммы на интегралы.

Процесс нормализации включает этапы перехода к единой размерности (безразмерности), сведения к одной точке отсчетами переход к равноценным шкалам (одному масштабу). Достаточно полно все перечисленные этапы могут быть выполнены при использовании следующего линейного преобразования:

(9.8)

(9.8)

где  — масштабный коэффициент;

— масштабный коэффициент;

— коэффициент сдвига, корректирующий начало отсчета;

— коэффициент сдвига, корректирующий начало отсчета;  — нормированное, наибольшее; и наименьшее значения критериев соответственно.

— нормированное, наибольшее; и наименьшее значения критериев соответственно.

Задача оптимизации по векторному критерию состоит в отыскании решений, удовлетворяющих экстремуму одновременно всех компонент ВКО. Существует два основных пути решения данной задачи: поиск компромиссных решений, оптимальных по Парето, и поиск решений, оптимальных в смысле обобщенного скалярного критерия, полученного путем свертки (скаляризации) всех компонент ВКО. Первый путь связан с трудностями использования, строгих математических методов оптимизации для широкого круга задач, а также с отсутствием, как правило, единственности искомого решения. В связи с этим этап поиска компромиссных решений имеет вспомогательное значение и используется лишь для предварительного уменьшения размерности исходного множества решений до этапа свертки ВКО.

Суть второго пути заключается в сведении векторной задачи оптимизаций к скалярной. При этом формируется обобщенный критерий, значение которого для различных вариантов управления является проекцией всех компонент ВКО на одну числовую ось, что значительно облегчает окончательный выбор оптимального решения, так как существует множество конструктивных скалярных методов оптимизации. К основным методам свертки ВКО относятся:

методы, основанные на последовательной оптимизации по частным критериям (метод ведущей компоненты, оптимизация по ранжированной последовательности критериев, метод последовательных уступок);

методы, основанные на получении обобщенных скалярных критериев (метод аддитивной свертки компонент ВКО с весовыми коэффициентами, метод идеальной (утопической) точки, метод вероятностной свертки).

Особенностями первой группы методов является последовательный (по всем компонентам ВКО) характер решения задачи оптимизации, что приводит к возможности потери компромиссно-оптимального решения уже на первых шагах оптимизации. Основным недостатком метода взвешенной суммы является субъективный характер выбора весовых коэффициентов, определяющих важность различных компонент ВКО, и, как следствие, субъективность получаемых решений.

Свободным от большинства указанных недостатков является метод идеальной точки, в котором формирование обобщенного критерия оптимальности осуществляется согласно выражению

(9.9)

(9.9)

Где q = 1, 2,... — степень целевой функции; x — вектор оптимизируемых по ВКО параметров.

После решения задач сокращения размерности векторного критерия оптимальности (ВКО), нормализации и последующей скаляр и за (свертки) его компонент можно приступать к решению задачи многокритериальной оптимизации. Рассмотрим наиболее распространенные подходы к ее решению.(9.10)

Вначале необходимо выделить область компромиссов. Каждому из вариантов проекта системы соответствует набор значений q или точка в m -мерном пространстве. Все множество возможных вариантов проектов системы Q можно разделить на два непересекающихся подмножества:

(9.10)

(9.10)

Æ (9.11)

Æ (9.11)

где Qk — область компромиссов; Qs — область согласия.

Область согласия — подмножество множества вариантов возможных проектов системы, обладающее тем свойством, что любой вариант данного множества может быть улучшен либо одновременно по всем критериям, либо по одному или нескольким из них без ухудшения по остальным критериям.

Область компромиссов — подмножество решений, каждый вариант которого не может быть улучшен по одному или нескольким критериям без ухудшения по одному или более из оставшихся критериев. Еще данную область обозначают следующие термины: «область Парето», «переговорное множество», «область эффективных планов». Оптимальный вариант проекта системы мoжет принадлежать только области компромиссов. Это следует из того, что любой вариант из области согласия может быть улучшен, и оба подмножества не пересекаются.

Выделение области компромиссов — важный шаг при выборе варианта проекта системы. Область Парето инвариантна к масштабу и шкале измерений локальных параметров и к их приоритету это характеризует корректность разработанного проекта. Область компромиссов существенно сужает область поиска оптимального варианта.

Часто выделение данной области недостаточно для полного решения задачи, так как область Парето может содержать довольно большое число вариантов. Практически все варианты из этой области равнозначны (и равноправны), выбор сделать крайне сложно. Выделение варианта внутри области компромиссов может осуществляться на основе принятой схемы компромиссов (некоторая аксиоматика). В ряде случаев целесообразно предоставить выбор варианта проекта системы внутри области компромиссов заказчику или пользователю системы, который может учесть характеристики вариантов проекта, не нашедших свое отражение: векторном критерии. Каждое решение будет различаться в некoтором или в некоторых параметрах, в этом случае заказчик может сформулировать, какие из параметров наиболее важны для него (произвести коррекцию критериев) и исходя из этого принимать решение о выборе.

Приведем наиболее распространенные методы поиска решений внутри области компромиссов.

Принцип равномерности. Пусть критерии нормализованы, имеют одинаковую важность. Считается целесообразным выбор, такого варианта решения, при котором достигается некоторая равномерность показателей по всем критериям. Выделим три принципа реализации принципа равномерности: принцип равенства принцип квазиравенства и принцип максимина.

Формально принцип равенства описывается следующим образом:

qopt={q1=q2=q3=qm}ÎQk (9.12)

Не всегда существует такой вариант решения, при котором все критерии равны (или он не принадлежит области компромиссов). Тогда применяется метод квазиравенства.

Метод квазиравенства. При этом методе требуется достичь приближенного равенства; приближенность задается диапазоном, характеризующимся некоторым значением.

Принцип максимина. Из области Парето выбираются варианты проекта с минимальными значениями локальных параметров и среди них ищется вариант; имеющий максимальное значение. В этом случае постепенно увеличивается критерий с наименьшим уровнем, пока все значения не окажутся приблизительно равны.

Принцип справедливой уступки. Проектировщик должен проверить, не дает ли небольшое отклонение от равномерных критериев значительное улучшение по одному или нескольким критериям. В этом случае целесообразно применять данный принцип. На рис. 9.3 приведен пример области Парето. Кружочками изображены возможные варианты решения задачи оптимизации в плоскости «стоимость—уровень защищенности». Цифрами обозначены варианты, принадлежащие области компромиссов. Прямые линии показывают ограничения на возможность достижения определенных значений рассматриваемых параметров многокритериальной задачи оптимизации.

При совместном анализе трех параметров, например время-стоимость—защищенность, на графике появляется дополнительная ось. В общем случае мы имеем дело с мерным графиком, где число параметров многокритериальной задачи оптимизации.

Если небольшой проигрыш по одному из факторов ведет к значительному выигрышу другого параметра, то это и называется точкой справедливой уступки. Приведенный рисунок демонстрирует, что при очень высоком диапазоне весов третья точка всегда попадает в лучшую точку уступки. Если множество Парето не содержит в себе характерных точек, то найти точку справедливой уступки крайне затруднительно.

Переход от одного варианта из области компромиссов к другому из этой же области всегда сопровождается улучшением по одному из критериев и ухудшением по другому (другим) критерию. Принцип справедливой уступки основан на опенке и сопоставлении прироста и убыли локальных факторов. Оценка может производиться по абсолютному значению прироста или убыли критериев, либо по относительному (абсолютная и относительная уступка).

Метод главной компоненты. Один из критериев объявляется оптимизируемым и выбирается тот вариант решения, при котором значение данного критерия достигает экстремума. На остальные критерии накладываются ограничения.

Поскольку во многих практических случаях шкалы измерения критериев различны, для поиска решения в области компромиссов осуществляется нормализация пространства критериев. После нормализации можно проводить ранжирование критериев по их важности. Численно это формализуется приписыванием весов каждому из рассматриваемых критериев. Далее в качестве целевой функции выбирается линейная или степенная модель важности и производится поиск оптимального решения подобного выбора наилучшего объекта из списка предложенных.

Случайное и неопределенное свертывание показателей. Целевой функцией системы объявляется тот или иной показатель функционирования (внешний параметр). В общем случае частные показатели могут зависеть от случайных или неопределенных факторов. Допустимый вариант проекта системы также может зависеть от случайных или неопределенных факторов. Неопределенность требований к системе, некомпетентность или неуверенность разработчика и заказчика приводят к тому, что выбранная: целевая функция (в частности, весовые коэффициенты) случайна. Приведенные методы позволяют производить свертку много критериальной задачи.

При составлении целевой функции используется математическая модель, где в качестве независимых переменных будут выступать внутренние параметры системы, а значению функции будут соответствовать внешние (искомые) параметры системы решение задачи оптимального проектирования СЗИ АС заключается в выборе такого варианта проекта, который при удовлетворении заданных ограничений определяет экстремальное значение некоторой величины, характеризующей безопасность системы. Целевая функция безопасности зависит от каждого из выбранных методов реализации по каждому из требований модели. Выбор оптимального варианта системы осуществляется следуюшим образом: экспертная комиссия обрабатывает требования заказчика и определяет возможные варианты декомпозиции: системы зашиты, а также составляет технические задания на варианты реализации подсистем. Далее для каждого варианта декомпозиции отдельно решается задача оптимизации для подсистем.

Оценка и анализ предложенного варианта осуществляются заказчиком системы. Результатом работы приведенного сценария будет оптимальный вариант системы защиты информации АС.

9.4. Выбор структуры СЗИ АС

На практике чаще всего системы защиты проектируются не с нуля, а на основе уже существующих систем. Возможны два подхода к построению систем зашиты или, иными словами, внедрению в проектируемую вычислительную систему механизмов и средств защиты, обеспечивающих заданный уровень безопасного функционирования системы [49].

Первый из них заключается во включении в рассмотрение критериев надежности, защищенности (целостности, достоверности, конфиденциальности и доступности) информации, обрабатываемой в АС, на этапе проектирования всей системы в целом. Тогда средства обеспечения безопасности выбираются и внедряются наравне с основными вычислительными ресурсами системы.

Если нужно спроектировать систему зашиты уже существующей АС, первый подход использовать невозможно. В этом случае ставится задача оптимального проектирования системы защиты, выступающей в качестве надстройки основной — вычислительной — сети. Тогда в качестве дополнительных критериев при решении подобной задачи могут выступать время и стоимость разработки, время и стоимость внедрения системы защиты, время и стоимость эксплуатации, уровень сочетания с существующей системой, степень влияния на протекающие в ней процессы обработки информации, степень ухудшения показателей основной автоматизированной системы (время обработки транзакций, удобство пользователей, стоимость эксплуатации и т.п.).

У существующей системы уже зафиксированы ее основные показатели: состав рабочих мест, требуемые вычислительные ресурсы, стоимость эксплуатации и др. Внедрение системы защиты, безусловно, скажется на этих показателях в виде изменения в сторону увеличения времени обработки и стоимости.

Типовыми структурами систем являются линейная, кольцевая, сотовая, многосвязная, звездная, иерархическая [431.

Линейная структура характеризуется тем, что каждая вершина связана с двумя соседними. При выходе из строя хотя бы одного элемента структура разрушается, поэтому такая структура неприменима для описания системы зашиты информации.

Кольцевая структура отличается замкнутостью, любые два направления обладают двумя направлениями связи. Это повышает живучесть.

Сотовая структура характеризуется наличием резервных связей, что еще больше повышает живучесть, но приводит к повышению ее стоимости.

Многосвязная структура имеет вид полного графа. Надежность функционирования максимальная, эффективность функционирования высокая, стоимость максимальная.

Звездная структура имеет центральный узел, остальные элементы системы подчинены ему.

Наиболее широкое применение при синтезе систем зашиты информации от НСД в АС получила иерархическаяструктура. В ней все элементы, кроме верхнего и нижнего уровней, обладают как командными, так и подчиненными функциями управления.

9.5. Проектирование системы защиты информации для существующей АС

Обозначим через Р уровень защищенности, достигаемый в системе. Тогда целевая функция может быть записана следующим образом:

Р® max, Т< Г*, С<С*, (9.13),

где Т*, С* — допустимые возможные значения затрат времени и денег на создание системы зашиты.

Пусть исходная существующая АС характеризуется показателем защищенности Р0, а также множеством иных показателей, например: С0 — ее стоимость; Топ — среднее время на операцию Vоп — средний объем оперативной памяти, требуемый для осуществления операции; Соп — стоимость выполнения одной операции и т.п.

После внедрения в исходную систему механизмов защиты при ращение значений показателей вычисляется по значениям параметров механизмов зашиты. Очевидно, что приращение защищенности будет сопровождаться приращением стоимости, ухудшением других параметров системы. Существует подход, при которое сумма затрат и необходимый уровень обеспечения безопасности определяются точкой экономического равновесия, после которой затраты на защиту информации превышают возможный ущерб при нарушении ее безопасности.

Таким образом, проектировщиком системы зашиты должны быть определены предельно допустимые значения параметров АС, и внедрение подсистемы защиты должно вестись с учетом этих значений.

Список функций, которые должны быть удовлетворены при реализации системы защиты, состоит из и элементов. Каждую из функций выполняет некоторое средство безопасности, в свою очередь выбираемое из списка подобных компонентов. Таким образом, решением оптимального проектирования системы является набор выбранных компонентов М1,М2, М3,..., Мn, при котором соблюдаются все установленные ограничения. Выделяется область компромиссов при многокритериальной оптимизации по вектору параметров подсистемы. Далее решается задача однокритериальной оптимизации внутри области компромиссов.

Иногда одно средство может обеспечить сразу две или более функции защиты, в таком случае оно будет встречаться в нескольких списках с разными показателями уровня обеспечиваемой защищенности; Но дополнительно нужно учитывать, что стоимость внедрения и эксплуатации подобного устройства (программы или механизма) будет уменьшаться кратно числу реализуемых им функций. Поэтому при подготовке входных данных для методики стоимость компонента должна задаваться проектировщиком вручную уже скорректированной по числу функций, реализуемых рассматриваемым объектом. Например, значения стоимости внедрения и эксплуатации устройства, реализующего криптографический алгоритм, который применяется для реализации сразу двух функций (шифрование и электронная цифровая подпись), могут быть сокращены вдвое. Объект присутствует во множестве средств реализации дважды, и его полная стоимость остается прежней.

Использование методики позволяет проинтерпретировать зависимость достигаемого уровня защищенности относительно затрат на систему защиты, предоставляет возможность учесть различные ограничения, вводимые разработчиком или заказчиком системы. Существует разновидность задачи поиска оптимального варианта системы, основанная на поиске экстремума относительного приращения Δpi / Δci или относительного приращения по другим параметрам.

Тема 10.

2018-01-21

2018-01-21 2645

2645