План

8.1 Методы и способы защиты информации

8.2 Классификация СЗИ НСД

8.3 Механизмы обеспечения безопасности информации

8.3.1 Идентификация и аутентификация

8.3.2 Разграничение доступа

8.3.3 Регистрация и аудит

8.3.4 Криптографическая подсистема

8.3.5Межсетевое экранирование

8.4 Методика выявления нарушителей, тактики их действий и состава интересующей их информации

8.1. Методы и способы защиты информации

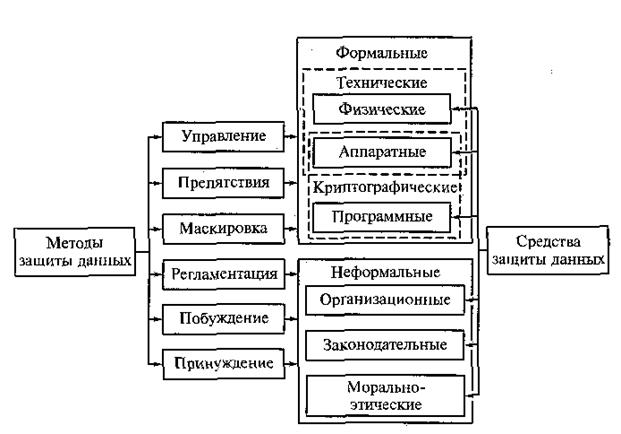

Средства зашиты информация могут быть программными, программно-аппаратными, аппаратно-программными и аппаратные ми. В каждом случае СЗИ выбираются исходя из множества критериев, и каждому типу находится свое место. Классификаций методов и средств защиты данных представлена на рис. 8.1 [28].

Рассмотрим кратко основные методы защиты данных. Управление представляет собой целенаправленное воздействие на систему; защиты информации с целью обеспечения выполнения ею своих функций. В настоящее время практически все средства защита информации имеют канал управления. Это позволяет организовать централизованное управление, когда настройки множества средств выполняет из одной точки доступа администратор безопасности.

Препятствия преграждают нарушителю путь к защищаемой информации. Физическими препятствиями являются дверные заметки, решетки на окнах и т.п. Логическими препятствиями служат подсистемы разграничения доступа в компьютерных системах шифрование данных.

Маскировка данных представляет собой метод их зашиты путем стеганографического преобразования. При этом важная информация встраивается в непривлекающий внимания контейнер. Например, в обычное фотоизображение можно незаметно встроить порядка 10 Кбайт информации.

Регламентация как метод защиты заключается в разработке порядка и правил поведения пользователей, эксплуатации средств вычислительной техники, технологий обработки данных, при которых минимизируется риск НСД.

Побуждение состоит в создании у законных пользователей лояльности к целям и задачам фирмы, создании на предприятии атмосферы нетерпимости к фактам небрежности и расхлябанности, которые могут повлечь за собой утерю данных.

Принуждение включает создание системы различных наказаний за нарушения ИБ вплоть до уголовной ответственности.

Рис. 8.1. Классификация методов и средств защиты данных

Технические средства защиты строятся на основе методов управления, препятствия и маскировки. Их можно разделить, как уже отмечалось, на физические и логические.

Физические средства защиты создают препятствия для нарушителей на путях к защищаемым данным, например, на территорию, на которой располагаются объекты АС, в помещение с аппаратурой и носителями данных и т.д. Они выполняют следующие основные функции: охрана территории и зданий, охрана внутренних помещений, охрана оборудования и наблюдение за ним, контроль доступа в защищаемые зоны, нейтрализация излучений и наводок, создание препятствий визуальному наблюдению и подслушиванию, противопожарная защита, блокировка действий нарушителя и т.п.

Для предотвращения проникновения нарушителей на охраняемые объекты применяются следующие основные технические устройства [28]:

сверхвысокочастотные, ультразвуковые и инфракрасные системы, основанные на изменении частоты отражения от движущегося объекта сигнала и предназначенные для обнаружения движущихся объектов, определения их размеров, скорости и направления перемещения, применяются главным образом внутри помещений, СВЧ. системы могут применяться и для охраны зданий и территорий;

лазерные и оптические системы реагируют на пересечение нарушителями светового луча и применяются, в основном, внутри помещений;

телевизионные системы широко применяются для наблюдения как за территорией охраняемого объекта, так и за обстановкой внутри помещений;

кабельные системы используются для охраны небольших объектов и оборудования внутри помещений и состоят из заглубленного кабеля, окружающего защищаемый объект и излучающего радиоволны; приемник излучения реагирует на изменение поля, создаваемое нарушителем;

системы защиты окон и дверей предназначены не только для препятствия механическому проникновению, а, главным образом,' для защиты от наблюдения и подслушивания.

Регулирование доступа на территорию и в помещения может осуществляться и с помощью специальных замков и датчиков, а также идентифицирующих устройств. Для защиты от перехвата электромагнитного излучения применяются экранирование и зашумляющие генераторы излучений.

8.2. Классификация СЗИ НСД

В этой главе рассматриваются только логические средства - средства защиты информации от НСД в АС. В настоящее время на рынке представлено большое количество разнообразных программных, программно-аппаратных, аппаратно-программных СЗИ НСД. Приведем их возможную классификацию.

СЗИ от НСД в общем случае можно разделить на универсальные и специализированные (по области применения), на частные и комплексные решения (по совокупности решаемых задач), на встроенные в системные средства и добавочные (по способу реализации). Подобная классификация крайне важна ввиду того, что при построении СЗИ от НСД каждого типа разработчиками формулируются и решаются совершенно различные задачи, что в большой мере определяет область эффективного использования СЗИ от НСД. Например, большинство современных ОС можно отнести к универсальным, используемым и в личных целях, и в корпоративных приложениях, а эти области приложений выдвигают совершенно различные (и во многом противоречащие друг другу) требования к механизмам защиты. Естественно, что при построении защиты универсального системного средства должно учитываться, какая область его практического использования доминирует. Как следствие, во многом зашита в современных универсальных ОС реализуется исходя из концепции полного доверия к пользователю и становится во многом бесполезной в корпоративных приложениях, например при решении задач противодействия внутренним ИТ-угрозам (хищение конфиденциальных данных санкционированными пользователями — инсайдерами).

По месту применения СЗИ НСД делятся:

• на СЗИ защиты отдельного компьютера (КПК, сотового телефона);

• СЗИ защиты информации в локальных сетях;

• СЗИ защиты информации в глобальных сетях.

По объектам защиты отдельного компьютера СЗИ НСД делятся:

• на СЗИ защиты доступа к компьютеру (аппаратно-программные модули доверенной загрузки);

• СЗИ для операционной системы;.СЗИ для СУБД;

• СЗИ для отдельных приложений.

По функциональному назначению СЗИ делятся:

• на аппаратно-программные комплексы СЗИ от НСД на АРМ пользователей и в ЛВС;

• средства управления обновлениями программных компонент АС;

• межсетевые экраны;

• средства построения УРТЧ;

• средства обнаружения вторжений и аномалий;

• средства резервного копирования и архивирования;

• средства централизованного управления безопасностью;

• средства предотвращения вторжений на уровне серверов;

• средства аудита и мониторинга средств безопасности;

• средства контроля деятельности сотрудников в сети Интернет;

• средства анализа содержимого почтовых сообщений;

• средства анализа защищенности информационных систем;

• антивирусные программные средства;

• средства защиты от спама;

• средства защиты от атак класса «Отказ в обслуживании»;

• средства контроля целостности;

• удостоверяющие центры и средства электронной цифровой подписи;

• средства криптографической защиты информации;.

• средства усиленной аутентификации и пр.

8.3. Механизмы обеспечения безопасности

информации

8.3.1. Идентификация и аутентификация

Рассмотрим основные механизмы защиты информации и обозначим некоторые средства их реализации.

Основой любых систем ЗИ являются идентификация и аутентификация, так как все механизмы зашиты информации рассчи  таны на работу с поименованными субъектами и объектами АС [28]. Напомним, что в качестве субъектов АС могут выступать как пользователи, так и процессы, а в качестве объектов АС — информация и другие информационные ресурсы системы.

таны на работу с поименованными субъектами и объектами АС [28]. Напомним, что в качестве субъектов АС могут выступать как пользователи, так и процессы, а в качестве объектов АС — информация и другие информационные ресурсы системы.

С древних времен люди использовали различные средства, чтобы доказать другим, что они те, за кого себя выдают. Для этих целей использовались устные пароли («то, что знаю»), различные удостоверения личности с трудно подделываемыми элементами («то, что имею»), в удостоверениях личности могли быть описаны особые приметы человека («то, чем являюсь»). Характерной чертой этих, до компьютерных, методов установления подлинности личности было то, что в качестве проверяющего лица обычно выступал человек, а также то, что такая проверка происходила при непосредственном контакте.

В современных вычислительных сетях решение о подлинности предъявленного удостоверения выносит компьютер, а непосредственный контакт предъявителя и проверяющего становится все большей редкостью. Рассмотрим и еще одно существенное отличие сегодняшней ситуации от исторических времен. Если в ту эпоху лицу, не прошедшему проверку подлинности, грозило усекновение головы, то сейчас любой может попробовать себя в качестве «взломщика» информационной системы практически без всяких для себя последствий.

Согласно ГОСТ Р ИСО 7498-2-99 [14], процедура проверки подлинности предъявленного субъектом доступа идентификатора называется аутентификацией. Как указано в этом стандарте, различается аутентификация отправителя данных — «подтверждение того, что отправитель полученных данных соответствует заявленному», и аутентификация равноправного логического объекта — «подтверждение того, что равноправный логический объект в какой-либо ассоциации является заявленным логическим объектом»;

Задача аутентификации отправителя данных успешно решается при помощи технологии ЭЦП. Далее речь пойдет об аутентификации во втором смысле этого слова, при этом в качестве субъекта доступа может выступать как человек, так и программа.

Системы электронной торговли, Интернет-банкинга, платежные системы, в том числе мобильные, сайты с платным контентом — вот далеко неполный перечень областей, где от надежной аутентификации субъектов зависит судьба финансов. А что уж говорить об информационных системах, в которых обрабатывается информация, составляющая государственную тайну, и о военных системах!

Без всякого преувеличения можно сказать, что аутентификация является самым важным механизмом безопасности. И надежная аутентификация невозможна без привлечения криптографических методов.

Рассмотрим элементы системы аутентификации. В любой такой системе, во-первых, присутствует субъект доступа — человек или программный процесс. Во-вторых, должен быть идентификатор, т.е. какая-то характеристика, отличающая этого субъекта от других. В-третьих, есть владелец информационной системы, несущий ответственность за ее эксплуатацию и полагающийся в разграничении пользователей на механизм аутентификации. От его имени обычно действует администратор. Следовательно, в-четвертых, необходимо наличие механизма аутентификации для проверки предъявленного идентификатора. И наконец, при успешном прохождении аутентификации субъект доступа наделяется определенными правами и полномочиями, т.е. происходит процесс его авторизации.

В табл. 8.1 приведены элементы аутентификации для различных информационных систем.

В компьютерных системах механизмы аутентификации и авторизации обычно реализуются раздельно.

Механизмы аутентификации в современных информационных системах основаны на тех же факторах, что и в далеком прошлом:

«то, что знаю» — пароли;

«то, что имею» — смарт-карты, токены и т.п.;

«то, чем являюсь» — биометрические технологии аутентификации.

Таблица 8.1. Элементы системы аутентификации

| Элемент аутентификации | Процедура регистрации в системе | Банкомат | Wеb-сервер по отношению к клиенту |

| Субъект доступа | Авторизованный пользователь | Владелец банковского счета | Владелец Web-сервера |

| Идентификатор | Секретный пароль | Банковская карточка и NN | Открытый ключ в сертифи кате |

| Владелец системы, администратор | Предприятие, фирма | Банк | Удостоверяющий центр, выдающий сертификаты |

| Механизм аутентификации | Программное обеспечение, проверяющее пароль | Программное обеспечение, проверяющее карточку | Программное обеспечение, проверяющее сертификат |

| Механизм авторизации | Процесс регистрации, управление доступом | Разрешение на выполнение банковской транзакции | Метки браузера, говорящие о «защищенном» статусе страницы |

Аутентификация может быть однофакторной (как правило, основанной на паролях) и многофакторной (сочетание вышеприведенных факторов).

В настоящее время считается, что парольная защита не обеспечивает безопасности распределенных систем, поэтому при меняются многофакторные механизмы аутентификации. Кроме того реализуются усиленные (криптографические) протоколы аутентификации, используемые в распределенных системах.

Рассмотрим основные типы механизмов аутентификации. К ним относятся: локальная аутентификация; прямая аутентификация; непрямая аутентификация; автономная аутентификация.

Локальная аутентификация характерна для автономных компьютеров. Здесь вся система, включая механизмы аутентификации и авторизации, находится в пределах защищаемого организационными и техническими мерами периметра безопасности. Пользователь находится вне этого периметра. Если к надежности периметра безопасности имеется высокое доверие, то в качестве паролей могут использоваться запоминающиеся слова, РИМ-коды.

Пароли могут храниться в системе в открытом виде. Ведь все, что может сделать нарушитель — это подбирать пароль в интерактивном режиме. Конечно, если периметр безопасности «взломан», то нарушитель сможет внедрить закладку, например записывающую последовательность нажатий клавиш.

Общим недостатком локальных механизмов аутентификации являются трудности администрирования систем, где они реализованы, которые возрастают при увеличении рабочих мест.

При прямой аутентификации имеется сервер, на котором размещены и механизмы аутентификации, и объекты доступа, т.е. данные. К этому серверу имеют удаленный доступ несколько пользователей. Как и при локальной аутентификации, механизмы аутентификации и управления доступом находятся внутри одного физического периметра безопасности.

Аутентификация называется прямой, так как решение о доступе принимается в той же точке, к которой и осуществляется доступ. Такая система хорошо работает при небольшом количестве пользователей: администратор знает своих пользователей, поддерживает базу данных аутентификации. В случае надобности вопросы исключения/добавления в эту базу пользователей решаются максимально оперативно и просто.

Как и обычно, за преимущества и удобства централизации надо платить, так как при этом снижается устойчивость к сбоям: достаточно нарушить работу одного сервера. Ввиду того, что пользовательские станции находятся вне пределов периметра безопасности, к каналу связи между ними и сервером безопасности возможен несанкционированный доступ. Поэтому становится невозможным использование «обычных», многоразовых паролей, а также биометрических средств аутентификации: противник всегда может перехватить информацию и использовать ее впоследствии. В системах прямой аутентификации используются зашифрованные пароли либо одноразовые пароли, а также схемы «запрос-ответ».

В современных протоколах аутентификации типа RADIUS, Kerberos, а также протоколов, реализованных в домене Windows, используется непрямая аутентификация, при которой имеется несколько точек обслуживания, требующих управления доступом. База данных аутентификации — единая, что облегчает администрирование. В системе непрямой аутентификации имеется отдельный сервер аутентификации, услугами которого пользуются все точки управления доступом. Отсюда и название «непрямая», так как точки доступа не принимают решения самостоятельно, но целиком полагаются на сервер аутентификации. В системах с непрямой аутентификацией не обойтись без применения протоколов аутентификации.

Опишем наиболее общий протокол непрямой аутентификации.

Субъект доступа обращается к точке доступа, передавая ей свой идентификатор и пароль.

Точка доступа передает эти данные серверу аутентификации.

Сервер аутентификации принимает решение о разрешении/ запрете доступа и сообщает его точке доступа.

Точка доступа доводит решение до субъекта доступа.

У нарушителя в данном протоколе имеется возможность не только повторно использовать перехваченный пароль пользователя, но и подделать ответ сервера аутентификации, вследствие чего в этом канале связи также должно применяться шифрование.

Системы непрямой аутентификации хорошо масштабируемы, кроме того, могут обладать высокой устойчивостью к сбоям. Для достижения этого свойства применяются механизмы репликации баз данных аутентификации на различные территориально разнесенные серверы.

В системах с открытым ключом применяется автономная аутентификация. В подобных системах аутентификация выполняется максимально распределенным образом, так как считается, что субъекты доступа не имеют связи в реальном времени с сервером аутентификации. Этот тип аутентификации объединяет особенности первых трех типов. Как и в случае локальной аутентификации, автономная аутентификация может выполняться на не подключенном к сети устройстве. Как и в случае локальной и прямой аутентификации механизм аутентификации расположен там же, где и механизм управления доступом. Как и при непрямой аутентификации, владелец поддерживает централизованный список авторизованных пользователей.

Такие системы характерны для электронной коммерции, когда клиенты (точки обслуживания) пытаются аутентифицировать сервер, а не наоборот. Владелец представляет собой независимую сторону (Удостоверяющий центр), который обеспечивает единую среду доверия для серверов и клиентов. Аутентификация осуществляется в два этапа. На первом этапе Удостоверяющий центр передает клиенту подписанный им сертификат открытого ключа сервера. Клиент проверяет подлинность подписи и далее использует этот ключ в криптопротоколах типа SSL для безопасного соединения с сервером.

Особенностью аутентификации автономного типа является то, что формирование и подпись сертификатов для участников информационного обмена владелец осуществляет в изолированной системе, поэтому нарушитель не имеет доступа к механизму регистрации пользователей.

Автономный тип аутентификации является отказоустойчивым так как устройство может аутентифицировать любой объект, осуществляя поиск нужных сертификатов в своей базе данных или извлекая из того объекта, который аутентифицируется (именно так сделано в SSL). Каталоги открытых ключей могут также быть реплицированы на многие устройства системы.

Основным недостатком автономного типа аутентификации является сложность лишения полномочий ранее авторизованного пользователя.

Как указано в ГОСТ Р ИСО 7498-2-99 [14], под паролем понимается «конфиденциальная информация аутентификации, обычно состоящая из строки знаков».

Пароли бывают одноразовые и многоразовые. Вначале будем считать (по умолчанию), что все пароли — многоразовые.

На безопасность применения паролей для аутентификации важное влияние оказывают следующие моменты:

• генерация паролей;

• выдача паролей пользователям и их хранение ими;

• хранение паролей в системе;

• ввод пароля пользователем и его проверка;

• периодичность смены паролей;

• вывод паролей из действия.

Еще лет 20 назад вопросам генерации паролей не уделялось, особого внимания. Так, в Руководстве Министерства обороны-США, изданном в 1985 г., единственными требованиями была хорошая запоминаемость и отличие текущего выбранного пароля от предыдущего. Кроме того, рекомендовалось проектировать системы так, чтобы свести вероятность подбора пароля за 1 год его применения до величины 10-6. Для этого длина пароля должна была составлять 9 буквенных или 8 буквенно-цифровых символ лов. Кстати, именно последнее требование к паролям встречается в РД Гостехкомиссии для автоматизированных систем высоких классов защищенности.

Однако разрешать пользователям выбирать себе пароль самостоятельно было не очень хорошей идеей, так как чаще всего они выбирали в качестве них какие-нибудь значимые слова. Поскольку средний размер активного словаря человека — порядка 5 тыс. слов, вероятность угадывания составляет всего лишь 5 10-3 с первой попытки. Если же учесть возможность автоматизированных словарных атак с заранее подготовленными словарями, то подбор пароля может быть осуществлен моментально. Поэтому в руководствах по безопасности обычно указывается на необходимость выбора буквенно-цифрового пароля из символов верхнего и нижнего регистров, что существенно увеличивает пространство атаки.

Как запомнить такой пароль? Ведь требование хорошей запоминаемости паролей возникло не от хорошей жизни: оно необходимо для того, чтобы пользователи не записывали пароли, где попало. Хрестоматийным нарицательным примером является записанный на хранящейся под ковриком мышки или приклеенной с обратной стороны клавиатуры бумажке пароль. Это лишний раз показывает, что технические меры следует дополнять организационными. В соответствии с современными воззрениями, гриф секретности паролей должен быть не ниже грифа секретности защищаемых данных. Значит, он должен быть либо записанным на учтенный лист бумаги (в рабочую тетрадь), либо на носитель соответствующего уровня конфиденциальности. В настоящее время па рынке имеются достаточно удобные (и, что немаловажно, сертифицированные для обработки информации с самыми высокими грифами) устройства памяти для хранения паролей.

Итак, проблему надежного хранения паролей можно решить, затратив небольшие деньги, а то и вообще бесплатно. Но как осуществлять их автоматическую генерацию? Казалось бы, какая разница? Используем вызовы функции rand(), приведем получившиеся числа по нужному модулю — пароль готов. Однако во многих языках программирования встроенная функция генерации случайных чисел порождает вполне детерминированную последовательность.

Кроме всего прочего, для встроенной функции типа rand() очень мало пространство атаки. Под пространством атаки понимается среднее количество бит, которые должен «угадать» противник для подбора пароля. Например, чтобы подобрать пароль, состоящий из одного шестнадцатиричного символа, противнику нужно угадать 4 бита, значит, пространство атаки составляет 4 бита, т.е., но сути, пространство атаки есть не что иное, как энтропия пароля. В случае использования встроенной функции пространство атаки будет определяться не длиной и алфавитом сгенерированных паролей, а энтропией начального заполнения линейного конгруэнтного генератора, используемого для генерации. В качестве такового используются показания системного таймера, который имеет дискретность 1/12 с. Если противнику известно время генерации пароля с точностью, например, до минуты, то неопределенность составляет всего лишь log2(60 12)=9,5 бит, что примера, но эквивалентно паролю из трех цифр. Таким образом, стойкость «случайного» пароля, порожденного встроенной функцией генерации случайных чисел, не зависит от алфавита и размера пароля.

Для создания паролей в идеале следует использовать криптографически безопасные генераторы случайных чисел (ГСЧ) — генераторы гаммы. Инициализация этих генераторов должна производиться от различных источников случайности, а не только от системного времени.

8.3.2. Разграничение доступа

После выполнения идентификации и аутентификации необходимо установить полномочия (совокупность прав) субъекта для последующего контроля санкционированного использования вычислительных ресурсов, доступных в АС. Такой процесс называется авторизацией, или разграничением доступа.

Обычно полномочия субъекта представляются списком ресурсов, доступных пользователю, и правами по доступу к каждому ресурсу из списка. Альтернативой является присвоение пользователю и ресурсам определенных уровней конфиденциальности построение системы разграничения доступа на этой основе. Первый метод называется дискреционным, а метод, основанный на метках конфиденциальности, — мандатным.

При дискреционном методе разграничения доступа составляется таблица, строками которой являются пользователи системы, а столбцами — ресурсы. В ячейках таблицы указываются права доступа (чтение, запись и др.), как это показано в табл. 8.2.

При мандатном принципе разграничения доступа выделяют несколько уровней, например: общий доступ, конфиденциально) секретно, совершенно секретно. Полномочия каждого пользователя задаются в соответствии с максимальным уровнем секретности, к которому он допущен. Пользователь имеет доступ по чтению ко всем данным, имеющим уровень (гриф) секретности не выше, чем он имеет. По записи он, наоборот, имеет доступ только к своему и более высоким грифам секретности.

Итак, разрешено чтение «вниз», запись «вверх». Отметим, что это справедливо для мандатной модели обеспечения конфиденциальности. Для мандатной модели обеспечения целостности — все наоборот.

На практике обычно сочетают различные методы разграничения доступа.

Таблица 8.2. Фрагмент таблицы установления полномочий

| Субъект | Каталог с:\wavelet | Программа | Принтер |

| Пользователь 1 | cdrw | е | w |

| Пользователь 2 | r | w с 9:00 до 17:00 |

Обозначения: c — создание, d — удаление, r — чтение, w — запись, е — выполнение.

8.3.3. Регистрация и аудит

Подсистема регистрации должна обеспечить: подотчетность пользователей и администраторов; возможность реконструкции последовательности событий; обнаружение попыток нарушений информационной безопасности; предоставление информации для выявления и анализа проблем.

Так, согласно РД Гостехкомиссии, в АС класса 1Г (она предназначена для обработки служебной информации) должна быть реализована регистрация входа (выхода) субъектов доступа в систему (из системы) либо загрузки и инициализации операционной системы и ее программной остановки (программного останова). Регистрация выхода из системы или останова не проводится в моменты аппаратурного отключения АС.

При этом в параметрах регистрации указываются:

• дата и время входа (выхода) субъекта доступа в систему (из системы) или загрузки (останова) системы;

• результат попытки входа: успешная или неуспешная — несанкционированная;

• идентификатор (код или фамилия) субъекта, предъявленный при попытке доступа;

• код или пароль, предъявленный при неуспешной попытке.

Кроме того, должна осуществляться регистрация выдачи печатных (графических) документов на «твердую» копию. В параметрах регистрации указываются:

• дата и время выдачи (обращения к подсистеме вывода);

• спецификация устройства выдачи [логическое имя (номер) внешнего устройства];

• краткое содержание (наименование, вид, шифр, код) и уровень конфиденциальности документа;

• идентификатор субъекта доступа, запросившего документ.

Должна осуществляться регистрация запуска (завершения) программ и процессов (заданий, задач), предназначенных для обработки защищаемых файлов. В параметрах регистрации указываются:

• дата и время запуска;

• имя (идентификатор) программы (процесса, задания);

• идентификатор субъекта доступа, запросившего программу (процесс, задание);

• результат запуска (успешный, неуспешный — несанкционированный).

Должна осуществляться регистрация попыток доступа программных средств {программ, процессов, задан, заданий) к защищаемым файлам. В параметрах регистрации указываются:

• дата и время попытки доступа к защищаемому файлу с указанием ее результата: успешная, неуспешная — несанкционированная;

• идентификатор субъекта доступа;

• спецификация защищаемого файла.

Должна осуществляться регистрация попыток доступа программных средств к дополнительным защищаемым объектам доступа: терминалам, ЭВМ, узлам сети ЭВМ, линиям (каналам)' связи, внешним устройствам ЭВМ, программам, томам, каталогам, файлам, записям, полям записей. В параметрах регистрации указываются:

• дата и время попытки доступа к защищаемому объекту с указанием ее результата: успешная, неуспешная — несанкционированная;

• идентификатор субъекта доступа;

• спецификация защищаемого объекта [логическое имя (номер)].

Должен проводиться учет всех защищаемых носителей информации с помощью их маркировки, и с занесением учетных, данных в журнал (учетную карточку).

Учет защищаемых носителей проводится в журнале (картотеке) с регистрацией их выдачи (приема).

Должна осуществляться очистка (обнуление, обезличивание) освобождаемых областей оперативной памяти ЭВМ и внешних накопителей. Очистка осуществляется однократной произвольной записью в освобождаемую область памяти, ранее использованную для хранения защищаемых данных (файлов).

Эффективность системы безопасности принципиально повышается в случае дополнения механизма регистрации механизмом, аудита. Это позволяет оперативно выявлять нарушения, определять слабые места в системе защиты, анализировать закономерности системы, оценивать работу пользователей и т.д.

Аудит — это анализ накопленной информации, проводимый оперативно в реальном времени или периодически, (например, один раз в день) [43]. Оперативный аудит с автоматическим реагированием на выявленные нештатные ситуации называется активным.

Реализация механизмов регистрации и аудита позволяет решать следующие задачи обеспечения информационной безопасности:

• обеспечение подотчетности пользователей и администраторов;

• обеспечение возможности реконструкции последовательности событий;

• обнаружение попыток нарушений информационной безопасности;

• предоставление информации для выявления и анализа проблем.

Практическими средствами регистрации и аудита являются: различные системные утилиты и прикладные программы; регистрационный (системный или контрольный) журнал.

Первое средство обычно дополняет мониторинг, осуществляемый администратором системы. Комплексный подход к протоколированию и аудиту обеспечивается при использовании регистрационного журнала.

Регистрационный журнал — это хронологически упорядоченная совокупность записей результатов деятельности субъектов системы, достаточная для восстановления, просмотра и анализа последовательности действий, сопровождающих операции и процедуры, или приводящих к их выполнению, либо к совершению событий при транзакции с целью контроля конечного результата.

Обнаружение попыток нарушений информационной безопасности входит в функции активного аудита, задачами которого является оперативное выявление подозрительной активности и предоставление средств для автоматического реагирования на нее. Под подозрительной активностью понимается поведение пользователя или компонента информационной системы, являющееся злоумышленным (в соответствии с заранее определенной политикой безопасности) или нетипичным (согласно принятым критериям). Например, подсистема аудита, отслеживая процедуру входа (регистрации) пользователя в систему, подсчитывает количество неудачных попыток входа. В случае превышения установленного порога таких попыток подсистема аудита формирует сигнал о блокировке учетной записи данного пользователя.

8.3.4. Криптографическая подсистема

Криптографические методы защиты данных считаются наиболее надежными. Необходимо отметить, что все основные задачи зашиты информации от НСД решаются с применением криптографии. В некоторых случаях они могут быть решены и другими путями, но, как правило, использование криптографии повышает качество их решения. В современном мире криптография применяется для обеспечения:

• конфиденциальности сообщений (алгоритмы шифрования);

• целостности данных (алгоритмы хэширования);

• доступности информации (защищенные протоколы);

• неотказуемости авторства (алгоритмы электронной цифровой подписи — ЭЦП);

• аутентификации — отправителя, получателя, сообщения, сервера, клиента и т. п. (здесь применяется совокупность алгоритмов

и протоколов).

Криптография используется повсеместно — в государственных и коммерческих организациях, финансово-кредитных учреждениях, вузах и на предприятиях. Наконец, известную популярность по3 лучили свободно распространяемые криптографические программ мы, что сделало ее плоды доступными каждому.

Алгоритм зашифрования преобразует открытый текст в закрытый, обратный процесс реализуется алгоритмом расшифрования. При этом сам алгоритм считается обычно общеизвестным, а вся стойкость заключена только в незнании его текущего состояния при конкретной операции зашифрования. Это секретное состояние называется ключом, который считается известным лишь законным корреспондентам. Если алгоритм работы может принимать п состояний, то для их описания требуется ключ длины log2(n).

Следовательно, чем больше длина ключа, тем больше состояний может принимать алгоритм, и тем больше его стойкость (при прочих равных условиях, разумеется).

К ключу криптоалгоритма помимо достаточной длины предъявляется еще одно важное требование: он должен быть неотличим от отрезка случайной последовательности. Это означает? что при знании любой части ключа невозможно предсказать предыдущие или последующие его биты. Для формирования слуг чайного ключа обычно используется какой-нибудь физический датчик (например, так называемый «шумящий» диод). В крайнем случае, можно воспользоваться программными генератора ми псевдослучайных чисел. Обычно для зашифрования и расшифрования используется один и тот же ключ. Такие алгоритмы называются симметричными, в отличие от асимметричных, в которых ключи — разные.

Процесс криптографического закрытия данных может осуществляться как программно, так и аппаратно. Аппаратная реализация отличается существенно большей стоимостью, однако ей присущии преимущества: высокая производительность, простота, защищенность и т.д. Программная реализация более практична допускает известную гибкость в использовании.

Для современных криптографических систем защиты информации сформулированы следующие общепринятые требования:

• зашифрованное сообщение должно поддаваться чтению только при наличии ключа;

• число операций, необходимых для определения использованного ключа шифрования по фрагменту шифрованного сообщения и соответствующего ему открытого текста, должно быть не меньше общего числа возможных ключей;

• число операций, необходимых для расшифровывания информации путем перебора всевозможных ключей, должно иметь строгую нижнюю оценку и выходить за пределы возможностей современных компьютеров (с учетом возможности использования сетевых вычислений);

• знание алгоритма шифрования не должно влиять на надежность зашиты;

• незначительное изменение ключа должно приводить к существенному изменению вида зашифрованного сообщения даже при использовании одного и того же ключа;

• структурные элементы алгоритма шифрования должны быть неизменными;

• дополнительные, биты, вводимые в сообщение в процессе шифрования, должны быть полностью и надежно скрыты в шифрованном тексте;

• длина шифрованного текста должна быть равной длине исходного текста;

• не должно быть простых и легко устанавливаемых зависимостей между ключами, последовательно используемыми в процессе шифрования;

• любой ключ из множества возможных должен обеспечивать надежную защиту информации;

• алгоритм должен допускать как программную, так и аппаратную реализацию, при этом изменение длины ключа не должно вести к качественному ухудшению алгоритма шифрования.

Итак, на входе алгоритма имеются открытый текст (представленный в двоичном виде) и ключ. Как организовать процесс зашифрования? Ясно, что текст необходимо подавать на вход алгоритма частями. В до компьютерную эпоху, когда шифраторы были аппаратными, было удобно обрабатывать информацию по одному импульсу за такт, т.е. побитно. Современные компьютеры работают с байтами или словами, состоящими из нескольких байтов, поэтому и алгоритмы строятся соответствующим образом, обрабатывая данные блоками, кратными байту.

Все алгоритмы принято разделять на два класса: поточные и блочные. Во многих книгах можно встретить утверждение о том, что поточные алгоритмы шифруют информацию побитово. На самом деле это не так: современные поточные алгоритмы, предназначенные для компьютерной реализации, работают с много байтовыми блоками. Разница между поточными и блочными алгоритмами заключается в следующем. Для каждого блока данных у поточного алгоритма используется свой, уникальный ключ шифрования. В случае же блочного алгоритма шифрования для разных блоков данных применяется один и тот же ключ. Но это далеко не всегда означает, что одинаковые блоки открытого текста непременно отображаются в одинаковые блоки шифртекста. Такое положение дел характерно лишь для шифрования в режиме простой замены. Для закрытия большого объема информации

используются другие режимы работы блочных шифров (гаммирование, гаммирование с обратной связью).

Блочные алгоритмы шифрования состоят из многократно повторяющихся двух основных операций: подстановки и перестановки. Замена одного символа другим по некоторому правилу есть подстановка, изменение нумерации (порядка следования) в массиве символов есть перестановка. В совокупности эти две операции при их многократном повторении должны привести к следующему результату: перемешивание и рассеяние. В знаменитой работе Шеннона, положившей начало научной криптографии отмечается важность учета и использования принципов рассеяния (т.е. влияния одного бита ключа на несколько знаков криптограммы) и перемешивания (процедур, нарушающих зависимости между знаками исходного текста). В этой работе предложена схема построения комбинированных криптосистем на основе много кратного чередования простых шифрующих преобразований, например подстановок (каждое из которых в отдельности обеспечивает незначительное рассеяние), и перемешивающих преобразований (например, перестановок). Перемежение этих разнотипных процедур позволяет построить очень стойкий шифр.

Классическим примером реализации идей Шеннона является схема Фейстеля, иногда еще называемая SP-сетью. Эта схема изображена на рис. 8.2. Как видно из рисунка, вначале блок открытого текста делится на две части: левую и правую половины. Правая половина подвергается преобразованию некоторой функцией f (раундовая функция шифрования), работающей с использованием подключа ki. Результат преобразования суммируется с левой частью блока и становится «новой» правой частью. «Новой» же левой частью становится «старая» правая часть (в последнем раунде итерированной схемы Фейстеля половины менять местами не надо).

Рис. 8.2. Схема Фейстеля

На каждом раунде используется свой подключ ki, получаемый по некоторому правилу из общего ключа k. Процедура дешифрования выполняется аналогично, но ключи ki, берутся в обратном порядке. Сеть Фейстеля замечательна тем, что для нее прямое и обратное криптографические преобразования выполняются по одной схеме, и для функции/не требуется ее обратимость. Криптостойкость сети Фейстеля целиком определяется функцией / причем она повышается при увеличении числа итераций.

Сеть Фейстеля применяется во многих блочных шифрах, например в DES, ГОСТ 28147—89 и др. Она не применяется в AES.

В России имеются три криптографических стандарта. Отечественный стандарт шифрования данных — ГОСТ 28147—89 «Системы обработки информации. Защита криптографическая. Алгоритм криптографического преобразования» — определяет алгоритм симметричного шифрования с ключом длиной до 256 бит. Размер шифруемого блока — 64 бита. Как написано в тексте стандарта, алгоритм не накладывает ограничений на степень секретности шифруемых данных, т.е. является стойким. Помимо режимов шифрования (простая замена, гаммирование, гаммирование с обратной связью), в этом стандарте описан режим выработки имитовставки, который используется для обеспечения целостности имитозащиты сообщений.

Отечественный стандарт на хэш-функцию (односторонняя функция, отображающая сообщение произвольной длины в сообщение фиксированной длины) — ГОСТ 34.11 —94 — использует в своей основе ГОСТ 28147—89. В свою очередь, стандарт на алгоритмы формирования/проверки ЭЦП — ГОСТ 34.10 — 2001 — использует алгоритм выработки хэш-функции, приведенный в ГОСТ 34.11 — 94. Для выработки ЭЦП хэш-образ сообщения шифруется с использованием метода асимметричной криптографии на основе математики эллиптических кривых. Это — единственный пример официально одобренного в России метода асимметричной криптографии.

К достоинствам симметричных методов относят: проверенную временем (и математикой) надежность, высокое быстродействие и простоту. Основным недостатком указанных методов является то, что ключ должен быть известен и отправителю, и получателю. Это существенно усложняет процедуру назначения и распределения ключей между пользователями. По существу, в открытых сетях должен быть предусмотрен физически защищенный канал передачи ключей. Названный недостаток послужил причиной разработки методов шифрования с открытым ключом — асимметричных методов.

Асимметричные методы используют два взаимосвязанных ключа: для шифрования и для расшифрования. Первый ключ является закрытым и известным только получателю. Его используют для расшифрования. Второй ключ является открытым, т. е. может быть общедоступным по сети, он опубликован вместе с адресом пользователя. Его используют для выполнения шифрования. (В алгоритмах ЭЦП порядок использования, ключей обратный: для выработки ЭЦП используется закрытый ключ, а для ее проверки общедоступный).

Открытый и закрытый ключи математически связаны между собой, но по открытому ключу вычислительно невозможно найти закрытый. Это обычно связано с необходимостью решения той или иной трудной задачи, например дискретного логарифмирования в поле над эллиптической кривой. При использовании больших длин ключа (порядка 700— 1000 бит) в настоящее время считается, что быстро (за несколько лет) эту задачу решить нельзя.

Однако мощность компьютеров растет, улучшаются также математические методы решения трудных задач.

Алгоритмы с открытыми ключами не заменяют симметричные алгоритмы и используются не для шифрования сообщений, а для шифрования ключей по следующим причинам:

Медленная скорость работы алгоритмов с открытыми ключами (они примерно в 1 000 раз медленнее, чем симметричные алгоритмы). При этом, несмотря на все увеличивающееся быстродействие компьютеров, требования к объему передаваемой информации также непрерывно возрастают.

С помощью асимметричных алгоритмов нельзя шифровать сообщения, выбираемые из ограниченного ансамбля сообщений. Ключ шифрования общеизвестен, поэтому нарушитель всегда может осуществить пробные шифрования и найти искомый открытый текст.;

Криптографическая стойкость алгоритмов с открытыми ключами основана на недоказанных свойствах математических функций. В результате некоторые асимметричные криптосистемы оказались полностью взломаны (например, рюкзачные криптосистем мы), опенка стойкости других криптосистем ежегодно снижается.

Рис. 8.3. Пример совместного использования симметричных и асимметричных алгоритмов

Снижение происходит по двум причинам: увеличение возможностей вычислительной техники и изобретение новых алгоритмов решения «трудных» задач.

В целях шифрования криптография с открытыми ключами применяется для засекречивания и распространения сеансовых ключей, которые используются симметричными алгоритмами для закрытия потока сообщений. Такая реализация (рис. 8.3) называется иногда «цифровым конвертом».

Важнейшим приложением криптографии с открытым ключом являются системы электронной цифровой подписи (ЭЦП). В настоящее время наиболее известны в мире следующие асимметричные алгоритмы:

• RSA (Rivest, Shamir, Adleman);

• Эль-Гамаля.

• Схема Эль-Гамаля используется в отечественном стандарте на ЭЦП.

Идея технологии ЭЦП состоит в следующем. К сообщению отправителя добавляется небольшая добавка, представляющая собой зашифрованное на закрытом ключе значение хэш-функции сообщения. Получатель расшифровывает это значение на открытом ключе, затем вычисляет хэш-функцию от сообщения и сравнивает два получившихся значения. Если они совпадут, то все верно.

Электронная подпись гарантирует целостность сообщения и удостоверяет личность отправителя, кроме того, она обеспечивает неотказуемость авторства (ведь только владелец закрытого ключа мог подписать сообщение).

8.3.5. Межсетевое экранирование

Достаточно часто в АС предприятия необходимо соединять сети различного уровня конфиденциальности, например Интернет и локальную сеть предприятия. Для управления потоками данных, пропуска только разрешенных пакетов и блокирования нежелательных применяются межсетевые экраны — МСЭ (другие названия — брандмауэры, файерволы).

Типичный МСЭ состоит из подсистем:

• подсистема управления доступом (фильтрация данных и трансляция адресов);

• идентификации и аутентификации;

• регистрации событий;

• анализа зарегистрированной информации;

• администрирования;

• контроля целостности;

• восстановления;

• тестирования;

• интерфейса с пользователем.

Экранирование позволяет контролировать как входящие, так и исходящие информационные потоки, что повышает режим конфиденциальности АС. Кроме функций разграничения доступа экранирование обеспечивает регистрацию информационных обменов.

Фильтрация информации состоит из анализа информации по совокупности критериев и принятия решения о ее распространи в/из АС.

МСЭ классифицируют обычно следующим образом:

программные или аппаратно-программные;

по уровню фильтрации, соответствующему ЭМВОС.

По последнему критерию МСЭ разделяют на четыре типа: межсетевые экраны с фильтрацией пакетов; шлюзы сеансового уровня; шлюзы прикладного уровня; межсетевые экраны экспертного уровня.

Межсетевые экраны с фильтрацией пакетов (packet-filtering firewall) представляют собой маршрутизаторы или работающие на сервере программы, сконфигурированные таким образом, чтобы фильтровать входящие и исходящие пакеты, поэтому эти экраны называют иногда пакетными фильтрами. Фильтрация осуществляется путем анализа IP-адреса источника и приемника, а также портов входящих TCP- и UDP-пакетов и сравнением их со сконфигурированной таблицей правил.

Данные системы просты в использовании, дешевы, оказывают» минимальное влияние на производительность АС. Их основной" недостаток — уязвимость для ТР-спуфинга (замены адресов IP): Кроме того, они сложны при конфигурировании: для их установки требуется знание сетевых, транспортных и прикладных протоколов.

Шлюзы сеансового уровня (circuit-level gateway) контролирую допустимость сеанса связи. Они следят за подтверждением (квитированием) связи между авторизованным клиентом и внешним хостом (и наоборот), определяя, является ли запрашиваемый сеанс связи допустимым. При фильтрации пакетов шлюз сеансового уровня основывается на информации, содержащейся в заголовках пакетов сеансового уровня протокола TCP, т. е. функционирует на два уровня выше, чем межсетевой экран с фильтрацией пакетов. Кроме того, указанные системы обычно имеют функции трансляции сетевых-адресов, которая скрывает внутренние IP-адреса, т.е. исключают IP-спуфинг. Однако поскольку системы контролируют пакеты только на сеансовом уровне, то контроль содержимого пакетов, генерируемых различными службами, отсутствует. Для исключения указанного недостатка применяются шлюзы прикладного уровня.

Шлюзы прикладного уровня (application-level gateway) проверяют содержимое каждого проходящего через шлюз пакета и могут фильтровать отдельные виды команд или информации в протоколах прикладного уровня, которые им поручено обслуживать. Это более совершенный и надежный тип брандмауэра, использующий программы-посредники (proxies) прикладного уровня, или агенты. Агенты составляются для конкретных служб Internet (HTTP, FTP, telnet и т.д.) и служат для проверки сетевых пакетов на наличие достоверных данных. Однако шлюзы прикладного уровня снижают уровень производительности системы из-за повторной обработки в программе-посреднике. Это незаметно при работе в Internet из-за узости каналов связи, но существенно при работе во внутренней сети — Intranet. К недостаткам можно добавить необходимость (а значит и дополнительные временные и экономические затраты) в разработке новых программ-посредников при внедрении новой службы Internet.

Межсетевые экраны экспертного уровня (stateful inspection firewall) сочетают в себе элементы всех трех описанных выше категорий. Как и межсетевые экраны с фильтрацией пакетов, они работают на сетевом уровне модели OS1, фильтруя входящие и исходящие пакеты на основе проверки IP-адресов и номеров портов. Межсетевые экраны экспертного уровня также выполняют функции шлюза сеансового уровня, определяя, относятся ли пакеты к соответствующему сеансу. И наконец, брандмауэры экспертного уровня берут на себя функции шлюза прикладного уровня, оценивая содержимое каждого пакета в соответствии с политикой безопасности, выработанной в конкретной организации.

Специфика указанных межсетевых экранов состоит в том, что для обеспечения защиты они перехватывают и анализируют каждый пакет на прикладном уровне модели OSI. Вместо применения связанных с приложениями программ-посредников брандмауэры экспертного уровня используют специальные алгоритмы распознавания и обработки данных на уровне приложений. С помощью этих алгоритмов пакеты сравниваются с известными шаблонами данных, что теоретически должно обеспечить более эффективную фильтрацию пакетов.

Поскольку брандмауэры экспертного уровня допускают прямое соединение между авторизованным клиентом и внешним хостом, они оказывают меньшее влияние на производительность, чем шлюзы прикладного уровня. Спорным остается вопрос: обеспечивают они меньшую безопасность АС по сравнению со шлюзами прикладного уровня или нет.

8.4. Методика выявления нарушителей, тактики их действий и состава интересующей их информации

Одна из новейших, технологий в области защиты информации — создание ложных объектов атаки — направлена на выявление нарушителей и изучение их злоумышленных действий. Эта технология получила название «honeypot», или «honeynet», что в переводе с английского означает «горшочек с медом» и «медовая сеть» соответственно. Здесь проводится аналогия нарушителей, стремят щихся атаковать привлекательный компьютер или сеть с мухами, летящими на сладкое. И подобно мухам нарушители «застревают» в honeypot, их действия становятся предметом тщательного изучения, а иногда по ним наносится ответный удар.

Honeypot — это информационная система, специально предназначенная для неправомерного доступа [28]. Фактически это обманка, привлекательный объект для атаки, находящийся под полным контролем специалистов по безопасности. Информационная система honeypot может представлять собой как отдельный хост в сети, так и сеть, наполненную разного рода объектами: маршрутизаторами, серверами, рабочими станциями, реальными или виртуальными.

Выделяют два основных типа реализаций, эмулирующие и реальные, иногда их определяют как слабо- и высокоинтерактивные. Первые способны эмулировать взаимодействие от лица определенного сервиса, например принять соединение на tcp порт 22, принять от атакующего имя пользователя и пароль (и т.д.), при этом фиксируя все действия атакующего. Высокоинтерактивные honeypot, основанные на применении реальных ОС и реальных сервисов, несколько сложнее в применении. Фактически они представляют собой специально спроектированные сетевые сегменты, подключенные к сетям общего пользования. Сетевой трафик между honeypot и внешним миром контролируется и фиксируется, чтобы полностью сохранить все действия атакующих.

Применение honeypot-систем в реальной жизни позволяет определять факт атаки, предотвращать атаки на реальные сервисы и обеспечивать службу безопасности материалами для анализа и ответной деятельности.

Определение факта атаки заложено в саму идею honeypot: к honeypot не могут обращаться за сервисом реальные клиенты. Если к нему обратились, это свидетельствует о том или ином нарушении. Определение факта атаки является важным моментом для администраторов, так как позволяет оперативно принять меры противодействия.

Тема 9.

2018-01-21

2018-01-21 3658

3658