Как правило, использование любых средств коммуникации подразумевает диалог. В случае электронной почты речь идет об отправке ответов на полученные сообщения. Программа Outlook Express включает средства, упрощающие подготовку таких ответов. Открыв полученное сообщение в отдельном окне, можно использовать кнопки на панели инструментов.

· Кнопка Ответить (см. рис. 4.3.), отправителю служит для ответа автору письма. При этом в окне создания сообщения автоматически заполняются поля Кому: и Тема:, а в «тело»сообщения заносится текст исходного сообщения,что позволяет привязать комментарии непосредственно к отдельным фразам полученного письма.

· Кнопка Ответить всем (см. рис. 4.3.), служит для ответа автору письма, а также всем, кто получил исходное сообщение. В окне создания сообщения автоматически заполняются поля Кому:, Копия: и Тема:, (см. рис. 4.4.), а в «тело»сообщения заносится текст исходного сообщения.

· Кнопка Переслать (см. рис. 4.3.), позволяет отправить полученное сообщение другому корреспонденту. В данном случае автоматически заполняется только поле Тема: (см. рис. 4.3.), так как нового адресата необходимо указать дополнительно.

Работа с адресной книгой

При активном использовании электронной почты общее число корреспондентов может достигать многих сотен. Помнить все электронные адреса просто немыслимо. Облегчить эту работу позволяет специальная программа Адресная книга.

С ее помощью можно:

· Запоминать адреса корреспондентов, от которых поступили сообщения;

· Автоматизировать ввод адресов корреспондентов;

· Организовать проверку правильности введенных адресов;

· Упростить отправку сообщений группам адресатов.

Открывать Адресную книгу вручную (Пуск/Программы/Стандартная/ Адресная книга) требуются только для ее редактирования. Чтобы добавить нового адресата, следует щелкнуть на кнопке Создать и выбрать в открывшемся меню пункт Создать контакт. Откроется диалоговое окно Свойства, содержащее многочисленные вкладки, предназначенные для ввода разнообразной информации об адресате. Имя и адрес электронной почты задаются на вкладке Имя. Удобно использовать также поле Псевдоним: данные, введенные в это поле, можно указывать вместо адреса в ходе создания сообщения (см.практическое упражнение 4.6.7.).

Если информация о корреспонденте поступила вместе с полученным от него сообщением, то занести эти данные в Адресную книгу можно непосредственно из программы Outlook Express. Для этого надо щелкнуть правой кнопкой мыши на имени адресата в поле От (см. рис. 4.3.) в списке сообщений или в окне сообщений и выбрать в контекстном меню команды Добавить отправителя в адресную книгу или Добавить в адресную книгу, соответственно.

Локальные сети

До сих пор мы рассматривали работу на автономных компьютерах, которые прекрасно справляются с решением индивидуальных задач и ведением относительно стабильных баз данных. Для обмена данными с другими ПК мы пользовались дискетами.

Из нескольких автономных персональных компьютеров можно построить так называемую локальную вычислительную сеть (ЛВС). Основная цель ЛВС — совместное использование ресурсов вычислительной установки, а именно: дисковой памяти, программ, принтеров, данных. Что дает нам совместное использование ресурсов?

Во-первых, это экономит затраты на приобретение и эксплуатацию аппаратных средств. Представьте, что в офисе фирмы шесть ПК, и шесть человек постоянно решают примерно одинаковые задачи, с применением мощных профессиональных систем (текстовых процессоров, электронных таблиц, СУБД). Без сети придется иметь полные копии этих систем на всех ПК и полные копии всех информационных файлов, а это ведет к излишнему расходу дорогостоящей дисковой памяти.

Кроме того, понадобится шесть принтеров, а если не шесть, то пользователь, обделенный принтером, будет испытывать постоянные неудобства и терять массу времени.

Во-вторых (и это главное), совместное использование данных позволяет создавать такие системы, с которыми либо невозможно работать на автономных ПК, либо такая работа будет крайне неэффективной. Например, одна из основных задач производственной или коммерческой фирмы — управление своим складским хозяйством. Информационная база такой системы хранит перечень товаров, которые производит или продает фирма, классификаторы продукции, массивы приходных и расходных накладных, справочники покупателей, валют и т. п. У такой системы как минимум три коллективных пользователя: отдел продаж, бухгалтерия и руководство фирмы. Кто-то вводит и печатает накладные, кто-то корректирует справочные данные, кто-то печатает сводные финансовые отчеты для бухгалтерии, а кто-то (чаще дирекция) интересуется выборочными складскими данными по какому-то виду товаров.

Если решать эту задачу на автономных ПК, нам придется иметь несколько копий базы данных и, после обновления информации, обмениваться дискетами с коллегами. Склад в постоянном движении, его состояние, фиксируемое базой данных, меняется ежедневно, а иногда и ежечасно. Товары поступают, выдаются (меняется файл накладных), изменяется остаток, поступают товары новых видов и, наоборот, — исчезают старые наименования (т. е. модифицируются справочники), меняются цены и т. п. Ясно, что в таких условиях поддерживать целостность и точность нескольких копий БД просто невозможно.

Как решает эту проблему ЛВС? Один из Ваших ПК объявляется главным компьютером сети. Его называют файловым сервером, файл-сервером или просто сервером (от английского слова serve - обслужить). Остальные компьютеры объявляются рабочими станциями и соединяются с файл-сервером (а иногда и между собой) с помощью сетевых плат и специальных кабелей. Рабочая станция может по-прежнему исполнять функции автономного компьютера: она сохраняет обычные операционную и файловую системы. Однако в целом работой сети управляет специальная сетевая операционная система, основная часть которой размещается на файл-сервере, но отдельные элементы имеются и на рабочих станциях. В сеть можно включить один или несколько принтеров и другие периферийные устройства. На жестком диске файл-сервера размещают основные файлы и программы информационной системы.

Сетевая ОС позволяет разграничить права доступа отдельных пользователей к ресурсам сети. Например, некоторым людям может быть запрещен доступ к обновлению системной информации сети, некоторым — к чтению каких-то файлов и т. п.

При решении таких задач, как управление складом, все сотрудники, работающие на рабочих станциях, с помощью специального пароля входят в сеть и могут пользоваться одним и тем же программным обеспечением и одной и той же базой данных, которые находятся на сервере. Разумеется, конкретный сотрудник может использовать не все программы системы; кроме того, некоторые программы могут «проживать» на рабочей станции и обращаться к серверу за данными.

Все задания на печать, поступающие с рабочих станций, сетевая ОС помещает в специальную очередь, и один, и тот же сетевой принтер может последовательно печатать документы разных пользователей.

Обслуживанием ЛВС занимаются специальные сотрудники — администраторы сетей, поэтому, работа рядового пользователя в сети мало, чем отличается от работы на автономном компьютере.

После включения рабочей станции, Вы обычно выполняете несложную процедуру входа в сеть (команда плюс пароль), а далее работаете так же, как на автономном ПК. Разница лишь в том, что кроме одного - двух дисков своего ПК, Вы получаете в свое распоряжение все или часть логических дисков сервера. Этими дисками и их каталогами Вы пользуетесь так же, как и «родным» диском С. В частности, если работающий на соседней рабочей станции сотрудник просит Вас передать ему на машину какой-либо файл, Вам не надо возиться с дискетами, — достаточно просто переписать файл в любой каталог сервера, доступный Вашему товарищу.

Работа в ЛВС по созданию и коллективному использованию документа позволяет сократить число документов на бумажных носителях. Подобная архитектура позволяет организовать безбумажную технологию в режиме электронного офиса.

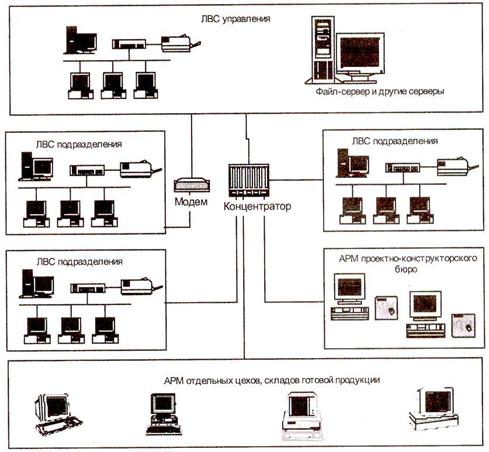

В общем виде информационная технология построенная на базе ЛВС, может содержать в своем составе рабочие места администраторов, различных служб и специалистов, например один из вариантов представлен на рис. 4.5.

Рис. 4.5.

Локальная компьютерная сеть позволяет эффективно организовать обмен информацией внутри отдельной организации. Локальные сети предоставляют своим пользователям, прежде всего такие услуги, как совместное использование ресурсов сети (например, принтеров).

Локальные сети бывают одноранговыми и серверными.

В одноранговой сети нет специализированных компьютеров, которые управляют работой всей сети или централизовано хранят данные. Пользователю такой сети при соответствующих настройках могут быть доступны все ресурсы других компьютеров.

Серверная сеть – сеть с выделенным компьютером, выполняющим функции хранения данных и управления взаимодействием между другими компьютерами, включенными в сеть. Серверные сети обеспечивают приемлемую надежность защиты информации и высокую скорость обмена данными.

Обеспечением работоспособности достаточно сложной локальной сети занимается системный (сетевой) администратор.

Практическое занятие

Упражнение 4.6.1. Создание соединения удаленного доступа

1. Запустите программу создания соединения удаленного доступа: Мой компьютер/ Удаленный доступ к сети /Новое соединение.

2. В диалоговом окне Новое соединение введите название нового соединения (произвольное) и выберите модем, используемый для обслуживания данного соединения (если их несколько). Щелкните на кнопке Далее.

3. Заполните поле телефонного номера (номер должен быть получен от поставщика услуг). Щелкните на кнопке Далее.

4. В окне папки Удаленный доступ к сети образуется значок нового соединения. Дальнейшая настройка выполняется редактированием его свойств.

Упражнение 4.6.2. Установление соединения с сервером поставщика услуг

1. Запустите программу установки соединения двойным щелчком на значке настроенного соединения - откроется диалоговое окно Установка связи.

2. Проверьте правильность записи номера телефона.

3. Введите имя пользователя, согласованное с поставщиком услуг Интернета.

4. В поле Пароль введите пароль, полученный от поставщика услуг. При вводе пароля его символы заменяются подстановочными символами «*» и на экране не видны.

5. Запустите программу щелчком на кнопке Подключится. Если все сделано правильно произойдет подключение к серверу поставщика услуг. По окончанию процесса установки на панели индикации (справа на Панели задач) образуется значок работающего соединения.

Упражнение 4.6.3. Поиск информации по ключевым словам

1. Запустите программу Internet Explorer (Пуск/Программы/Internet Explorer).

2. На панели Адрес введите: http://www.alta vis ta,com/.

3. Внимательно рассмотрите загруженную страницу, найдите поле для ввода ключевых слов и кнопку запуска поиска. Мы собираемся искать Web - страницы.

4. В поле для ввода ключевых слов введите simple machine.

5. Щелкните на кнопке Search.

6. Посмотрите результаты поиска.

7. Щелкните на гиперссылке с номером 1.

8. Просмотрите загруженную страницу.

9. Щелкните на кнопке Назад на панели инструментов.

10. Повторяя действия пп. 7-9, просмотрите всю первую группу из десяти ссылок на найденные страницы. Сколько из этих все еще существуют? Сколько из них можно считать полезными?

11. Щелкните на кнопке Поиск на панели инструментов.

12. Введите набор ключевых слов из п.4 в поле панели Поиск.

13. Щелкните на кнопке начала поиска.

14. Сравните результаты поиска.

15. На панель Адрес введите слово find и набор ключевых слов из п.4. Щелкните на кнопке Переход.

16. Объясните, что произошло.

+ Мы научились проводить поиск информации в Интернете тремя разными способами: с помощью поисковой системы, с помощью панели Поиск и непосредственно с панели Адрес. Мы узнали, в чем состоят особенности поиска по ключевым словам.

Упражнение 4.6.4. Загрузка файла из Интернета

1. Запустите программу Internet Explorer (Пуск/Программы/Internet Explorer).

2. На панели Адрес введите: ftp://ftp/microft.com/.

3. Внимательно рассмотрите способ представления каталога архива FTP в программе Internet Explorer. Обратите внимание на то, как выглядит значок в строке адреса.

4. Двойными щелчками на значках папок откройте папку /Products/ Windows/ Windows95/CDRomExtras/FunStuuff/.

5. Щелкните на значке clouds.exe правой кнопкой мыши и выберите в контекстном меню пункт Копировать в папку.

6. Выберите папку, специально отведенную для хранения загруженных файлов и задайте имя файла.

7. Установите в диалоговом окне загрузки файла флажок Закрыть диалоговое окно после завершения загрузки.

8. Следите за ходом загрузки файла по этому диалоговому окну.

9. Когда загрузка файла завершится, закройте диалоговое окно, информирующее о завершении загрузки.

10. Откройте папку, в которой был сохранен загруженный файл, при помощи программы Проводник.

11. Убедитесь, что загруженный файл можно использовать в соответствии с его назначением.

+ Мы научились просматривать каталоги FTP и загружать файлы из Интернета. Механизм загрузки файлов работает практически одинаково при загрузке с Web-узла и из архива FTP.

Упражнение 4.6.5. Создание учетной записи электронной почты

1. Запустите программу Outlook Express (Пуск/Программы/ Outlook Express).

2. Дайте команду Сервис/Учетные записи.

3. Щелкните на кнопке Добавить и выберите в открывшемся меню пункт Почта.

4. В поле Введите имя введите свои имя и фамилию.

5. Щелкните на кнопке Далее.

6. Установите переключатель У меня уже есть учетная запись... и введите в поле Адрес электронной почты заданный адрес электронной почты.

(Необходимую информацию предоставляет преподаватель).

7. Щелкните на кнопке Далее.

8. Введите заданные имена серверов для входящей и исходящей почты. Если используется один сервер, введите одно и то же имя в оба поля.

9. Щелкните на кнопке Далее.

10. Введите заданное имя пользователя и пароль для доступа к электронной почте. Установите флажок Запомнить пароль.

11. Щелкните на кнопке Далее. Щелкните на кнопке Готово.

12. Откройте вкладку Почта. Убедитесь, что учетная запись действительно создана. Щелкните на кнопке Закрыть.

+ Мы научились создать учетную запись для электронной почты, используемую при отправке и получении корреспонденции. Мы узнали, какие danw е потребуются для создания учетной записи.

Упражнение 4.6.6. Отправка и получение сообщения электронной почты

1. Запустите программу Outlook Express (Пуск/Программы/ Outlook Express).

2. На панели Папки выберите папку Входящие.

3. Щелкните на кнопке Создать сообщение на панели инструментов.

4. В поле Тема введите слова: Проверка работы электронной почты.

5. В поле Кому введите заданный (свой собственный) адрес электронной почты.

6. В тело сообщения введите произвольный легко запоминающий текст.

7. Щелкните на кнопке Отправить на панели инструментов.

8. Щелкните на кнопке Доставить почту на панели инструментов.

9. Проследите за процессом отправки созданного сообщения и поиском на сервере поступивших сообщений, ход которых отображается в открывшемся окне.

10. Убедитесь, что только что отправленное сообщение появилось в списке поступивших сообщений.

11. Выберите это сообщение в списке и ознакомьтесь с его содержанием.

12. Дважды щелкните на заголовке сообщения, чтобы открыть его в отдельном окне.

13. Закройте окно сообщения.

+ Мы научились создать сообщения электронной почты, отправлять их, а также получать и читать поступившие сообщения. Мы также познакомились с тем, как организуется процесс передачи сообщений с компьютера пользователя на почтовый сервер и в обратную сторону.

Упражнение 4.6.7. Использование Адресной книги

1. Запустите программу Outlook Express (Пуск/Программы/ Outlook Express).

2. Создайте вручную запись в Адресной книге для своего адреса электронной почты. Для этого на панели Контакты дайте команду Контакты/Создать контакт.

(Занесение собственного адреса в Адресную книгу применяют при использовании средств шифрования переписки и механизма цифровой подписи).

3. На вкладке Имя введите свою фамилию, имя, отчество.

4. Укажите адрес электронной почты и щелкните на кнопке Добавить.

5. По желанию занесите данные о себе также на вкладки Домашние, Служебные и Личные.

6. Щелкните на кнопке ОК.

7. Убедитесь, что данные занесены в Адресную книгу, - на панели Контакты должен добавиться новый значок.

8. Открой те папку Входящие.

9. Щелкните на заголовке входящего сообщения правой кнопкой мыши и выберите в контекстном меню пункт Добавить отправителя в адресную книгу.

10. Убедитесь, что данные занесены в Адресную книгу, - на панели Контакты должен добавиться новый значок.

11. Щелкните на кнопке Создать сообщение на панели инструментов.

12. Щелкните на кнопке Кому рядом с полем ввода адреса.

13. Выберите собственный адрес в списке слева и щелкните на кнопке Кому.

14. Щелкните на кнопке ОК.

15. Убедитесь, что имя адресата внесено в поле Кому. Обратите внимание, что имя подчеркнуто, что подтверждает наличие адреса в Адресной книге.

16. Произвольным образом заполните поле Тема, а также введите текст сообщения.

17. Отправьте созданное сообщение и убедитесь, что оно доставляется правильно (см. упражнение 2.6.6.).

+ Мы научились заносить адреса электронной почты в Адресную книгу вручную и извлекая их из поступивших сообщений. Мы также узнали, 1гак использовать данные из Адресной книги при отправке сообщений, и выяснили, что Адресная книга позволяет использовать имена корреспондентов вместо адресов электронной почты.

Защита информации

Общие положения

В вычислительной технике понятие безопасности является весьма широким. Оно подразумевает и надежность работы компьютера, и сохранность ценных данных, и защиту информации от внесения в нее изменений неуполномоченными лицами, и сохранение тайны переписки в электронной связи. Разумеется, во всех Цивилизованных странах на страже безопасности граждан стоят законы.

До недавнего времени, в нашей стране, большая часть из отношений, возникающих при создании и применении информационных систем и технологий, средств их обеспечения, не была урегулирована правом. Положение изменилось после принятия Федерального закона РФ "ОБ информации, информатизации и защите информации", в гл. 4 которого "Информатизация. Информационные системы, технологии и средства их обеспечения" провозглашено право на разработку и производство информационных систем, технологий и средств их обеспечения (ст. 16), право на собственности на информационные системы, технологии и средства их обеспечения (ст. 17), право авторства и право собственности на информационные системы, технологии и их средства обеспечения (ст. 18).

В соответствии с законом производство информационных технологий и средств их обеспечения составляет специальную отрасль экономической деятельности, развитие которой определяется государственной научно-технической и промышленной политикой информатизации. Государственные и негосударственные структуры, а также граждане имеют равные права на разработку и производство информационных систем, технологий и средств их обеспечения. Правительство РФ определяет приоритетные направления развития информатизации и устанавливает порядок их финансирования. Разработка и эксплуатация федеральных и информационных систем финансируется из средств федерального бюджета по статье расходов 11 "Информационное обеспечение" ("Информатика"). Органы государственной статистики совместно с Комитетом при Президенте РФ по политике информации устанавливают правила учета и анализа состояния отрасли экономической деятельности, развитие которой определяется государственной научно-технической и промышленной политикой информатизации.

Закон регулирует отношения по поводу права собственности на информационные системы, технологии и средства их обеспечения:

· информационные системы, технологии и средства их обеспечения могут быть объектами собственности физических и юридических лиц, государства;

· собственником информационной системы, технологии и средств их обеспечения признается физическое или юридическое лицо, на средство которого эти объекты произведены, приобретены или получены в порядке наследования, дарения или иным законным путем;

· информационные системы, технологии и средства их обеспечения включаются в состав имущества субъектов, осуществляющего права собственника или владельца этих объектов. Информационные системы, технологии и их средства обеспечения выступают в качестве товара (продукции) при соблюдении исключительных прав их разработчиков. Собственник информационной системы, технологии и их средства обеспечения определяет условия использования этой продукции;

· право авторства и право собственности на информационные системы, технологии и средства их обеспечения могут принадлежать разным лицам. Собственник информационной системы, технологии и их средства обеспечения обязан защищать права их автора с соответствии с законодательством (ст. 18).

· информационные системы, базы и банки данных, предназначенные для информационного обслуживания граждан и организаций, подлежат сертификации в порядке, установленном Законом РФ "О сертификации продукции и услуг".

Информационные системы органов государственной властиРФ и органов государственной власти субъектов федерации, других государственных органов, организаций, которые обрабатывают документированную информацию с ограниченным доступом, а также средства защиты этих систем подлежат обязательной сертификации, порядок которой определяется законодательствомРФ.

Организации, выполняющие работы в области проектирования, производства средств защиты информации и обработки персональных данных, получают лицензии на этот вид деятельности. Порядок лицензирования определяется Законом РФ.

Интересы потребителя информации при использовании импортной продукции в информационных системах защищаются таможенными органами Российской Федерации на основе международной системы сертификации.

В области охраны прав авторства на средства обеспечения информационных систем действовали два федеральных закона: "О правовой охране программ ЭВМ и баз данных" - для программных средств и "О правовой охране топологий интегральных микросхем" - для интегральных микросхем. С принятием Федерального закона "Об информации, информатизации и защите информации" эти отношения распространяются и на все другие средства обеспечения информационных систем и информационных технологий (см. ст. 18). Разработчикам средств обеспечения автоматизированных информационных систем, банков данных, их сетей, иных информационных технологий (технологических, лингвистических, правовых, организационных средств):

· к которым относят, например, средства вычислительной техники и связи; различные словари, тезаурусы и классификаторы; инструкции и методики; положения, уставы и должностные инструкции; схемы и их описания;

· другая эксплуатационная и сопроводительная (документация) предоставляется возможность закрепить на них свое авторское право.

Формирование единого информационного пространства требует решения проблем связи и телекоммуникации. Отношения по поводу развития, средств связи регулируются федеральными законами "О связи", "О федеральной фельдъегерской связи", "О почтовой связи".

Актуальность этих проблем подчеркивается - также тем обстоятельством, что персональный компьютер или автоматизированное рабочее место (АРМ) является частью систем обработки информации, систем коллективного пользования, вычислительных сетей. В таких случаях предъявляются достаточно жесткие требования по надежности и достоверности передаваемой информации.

Любой канал связи характеризуется наличием в нем помех, приводящих к искажению информации, поступающей на обработку. С целью уменьшения вероятности ошибок принимается ряд мер, направленных на улучшение технических характеристик каналов, на использование различных видов модуляции, на расширение пропускной способности и т. п. При этом должны приниматься меры по защите информации от ошибок или несанкционированного доступа.

Доступ ~ это получение возможности использовать информацию, хранящуюся в ЭВМ (системе). Всякая информация в ЭВМ или системе требует той или иной защиты, под которой понимается совокупность методов, позволяющих управлять доступом выполняемых в системе программ к хранящейся в ней информации.

Защите подлежит любая документированная информация, неправомерное обращение с которой может нанести ущерб ее собственнику, владельцу, пользователю и иному лицу.

Режим защиты информации устанавливается:

· в отношении сведений, отнесенных к государственной тайне, уполномоченными органами на основании Закона Российской Федерации "О государственной тайне";

· в отношении конфиденциальной документированной информации собственником информационных ресурсов или уполномоченным лицом на основании настоящего Федерального закона;

· в отношении персональных данных - федеральным законом". (См. Федеральный закон РФ "Об информации, информатизации и защите информации" от 20 февраля 1995 г. № 24-ФЗ, ст. 21).

Целями защиты являются:

· предотвращение утечки, хищения, утраты, искажения, подделки информации;

· предотвращение угроз безопасности личности, общества, государства;

· предотвращение несанкционированных действий по уничтожению, модификации, искажению, копированию, блокированию информации;

· предотвращение других форм незаконного вмешательства в информационные системы, обеспечение правового режима документированной информации как объекта собственности;

· защита конституционных прав граждан на сохранение личной тайны

· и конфиденциальности персональных данных, имеющихся в информационных системах;

· сохранение государственной тайны, конфиденциальности документированной информации в соответствии с законодательством;

· обеспечение прав субъектов в информационных процессах и при разработке, производстве и применении информационных систем, технологий и средств их обеспечения". (См. Федеральный закон РФ "Об информации, информатизации и защите информации" от 20 февраля 1995 г. №24-ФЗ,ст. 20).

Задача защиты информации в информационных вычислительных системах решается, как правило, достаточно просто: обеспечиваются средства контроля, за выполнением программ, имеющих доступ к хранимой в системе информации. Для этих целей используются либо списки абонентов, которым разрешен доступ, либо пароли, что обеспечивает защиту информации при малом количестве пользователей. Однако при широком распространении вычислительных и информационных систем, особенно в таких сферах, как обслуживание населения, банковское дело, этих средств оказалось явно недостаточно. Система, обеспечивающая защиту информации, не должна позволять доступа к данным пользователям, не имеющим такого права. Такая система защиты является неотъемлемой частью любой системы коллективного пользования средствами вычислительной техники, независимо от того, где они используются. Данные экспериментальных исследований различных систем коллективного пользования показали, что пользователь в состоянии написать программы, дающие ему доступ к любой информации, находящейся в системе. Как правило, это обусловлено наличием каких-то ошибок в программных средствах, что порождает неизвестные пути обхода установленных преград.

В процессе разработки систем защиты информации выработались некоторые общие правила, которые были сформулированы Ж. Солцером и М. Шредером (США):

1. Простота механизма защиты. Так как средства защиты усложняют и без того сложные программные и аппаратные средства, обеспечивающие обработку данных в ЭВМ, естественно стремление упростить эти дополнительные средства. Чем лучше совпадает представление пользователя о системе защиты с ее фактическими возможностями, тем меньше ошибок возникает в процессе работы.

2. Разрешения должны преобладать над запретами. Нормальным режимом работы считается отсутствие доступа, а механизм защиты должен быть основан на условиях, при которых доступ разрешается. Допуск дается лишь тем пользователям, которым он необходим.

3. Проверка полномочий любого обращения к любому объекту информации. Это означает, что защита выносится на общесистемный уровень и предполагает абсолютно надежное определение источника любого обращения.

4. Разделение полномочий заключается в определении для любой программы и любого пользователя в системе минимального круга полномочий. Это позволяет уменьшить ущерб от сбоев и случайных нарушений и сократить вероятность преднамеренного или ошибочного применения полномочий.

5. Трудоемкость проникновения в систему. Фактор трудоемкости зависит от количества проб, которые нужно сделать для успешного проникновения. Метод прямого перебора вариантов может дать результат, если для анализа используется сама ЭВМ.

6. Регистрация проникновений в систему. Иногда считают, что выгоднее регистрировать случаи проникновения, чем строить сложные системы защиты. (См. Савельев А. Я. Основы информатики: Учебник для вузов. - М.: Изд-во МГТУ им. Н. Э. Баумана, 2001. С. 216.)

Обеспечение защиты информации от несанкционированного доступа - дело сложное, требующее широкого проведения теоретических и экспериментальных исследований по вопросам системного проектирования. Наряду с применением разных приоритетных режимов и систем разграничения доступа разработчики информационных систем уделяют внимание различным криптографическим методам обработки информации.

Криптографические методы можно разбить на два класса:

· обработка информации путем замены и перемещения букв, при котором объем данных не меняется (шифрование);

· сжатие информации с помощью замены отдельных сочетаний букв, слов или фраз (кодирование).

По способу реализации криптографические методы возможны в аппаратном и программном исполнении. Для защиты текстовой информации при передачах на удаленные станции телекоммуникационной сети используются аппаратные способы шифрования и кодирования. Для обмена информацией между ЭВМ по телекоммуникационной сети, а также для работы с локальными абонентами возможны как аппаратные, так и программные способы. Для хранения информации на магнитных носителях применяются программные способы шифрования и кодирования.

Аппаратные способы шифрования информации применяются для передачи защищенных данных по телекоммуникационной сети. Для реализации шифрования с помощью смешанного алфавита используется перестановка отдельных разрядов в пределах одного или нескольких символов.

Программные способы применяются для шифрования информации, хранящейся на магнитных носителях (дисках, лентах). Это могут быть данные различных информационно-справочных систем и др. Программные способы шифрования сводятся к операциям перестановки, перекодирования и сложения по модулю 2 с ключевыми словами. При этом используются команды ассемблера TR (перекодировать) и ХС (исключающее, ИЛИ).

Особое место в программах обработки информации занимают операции кодирования, Преобразование информации, в результате которого обеспечивается изменение объема памяти, занимаемой данными, называется кодированием. На практике кодирование всегда используется для уменьшения объема памяти, так как экономия памяти ЭВМ имеет большое значение в информационных системах. Кроме того, кодирование можно рассматривать как криптографический метод обработки информации.

Например, отправляя сообщение по электронной почте, нужно четко осознавать, что письмо во время пересылки может быть прочитано и даже изменено. Для обеспечения безопасности существуют специальные средства, такие как шифрование и цифровая подпись. Оба эти понятия связаны с криптографией. Шифрование преобразует содержание письма до неузнаваемости, а цифровая подпись фиксирует содержимое письма и удостоверяет автора сообщения. В современных системах используется так называемое асимметричное шифрование. Это означает существование двух ключей, один из которых используется для шифровки информации, а другой -для расшифровки.

Для того чтобы шифровать письма и удостоверять их, необходимо получить личный сертификат безопасности (личное цифровое удостоверение). Цифровое удостоверение получают у специальных сертифицирующих организаций. Одной из наиболее известных сертифицирующих организаций является VeriSign (http://www. verisign.com). От этой фирмы можно получить на 60 дней бесплатный личный сертификат. После получения он будет встроен в браузер Internet Explorer и учетную запись почты для Outlook Express. Теперь вы можете послать письмо своему секретному собеседнику с цифровой подписью. Тогда получатель письма будет уверен в том, что письмо отправлено вами и некем не изменено. Вместе с цифровой подписью он получит ваш открытый ключ, после чего сможет занести его в свою адресную книгу. В свою очередь он может прислать вам свой открытый ключ вместе со своей цифровой подписью, и вы внесете его открытый ключ в свою адресную книгу. Теперь вы можете получать от него письмо, зашифрованное вашим открытым ключом. В этом случае расшифровать такое письмо сможете вы и только вы, поскольку закрытый ключ находится только на вашем компьютере. Чтобы шифровать исходящую корреспонденцию используйте открытый ключ вашего секретного собеседника. Бесплатной альтернативной для шифрования почты является использование программы РСР, которую можно скопировать по адресу http://www. pgpi.com.

Естественные языки обладают большой избыточностью для экономии памяти, объем которой ограничен; имеет смысл ликвидировать избыточность текста или уплотнить текст.

2018-01-21

2018-01-21 746

746