Электронный идентификатор Rutoken - это компактное устройство в виде USB-брелка, которое служит для авторизации пользователя в сети или на локальном компьютере, защиты электронной переписки, безопасного удаленного доступа к информационным ресурсам, а также надежного хранения персональных данных.

Цена: от 770 рублей

Применение:

В комплексе с соответствующими программно-аппаратными средствами Rutoken может использоваться для решения следующих задач.

· Аутентификация

1. Замена парольной защиты при доступе к БД, Web-серверам, VPN-сетям и security-ориентированным приложениям на программно-аппаратную аутентификацию.

2. Шифрование соединений при доступе к почтовым серверам, серверам баз данных, Web-серверам, файл-серверам, аутентификация при удалённом администрировании и т.п.

· Защита данных

1. Защита электронной почты (ЭЦП, шифрование).

2. Защита доступа к компьютеру (авторизация пользователя при входе в операционную систему).

· Корпоративное использование

1. Использование в прикладных программах и системах электронной торговли для хранения служебной информации, персональной информации пользователей, паролей, ключей шифрования, цифровых сертификатов и любой другой конфиденциальной информации.

2. Rutoken может выступать как единое идентификационное устройство для доступа пользователя к разным элементам корпоративной системы и обеспечивать, например, необходимое разграничение доступа, автоматическую цифровую подпись создаваемых документов, аутентификация при доступе к компьютерам и приложениям системы.

3. Двухфакторная аутентификация:

а) для доступа к общим данным достаточно просто наличия Rutoken;

б) для доступа к закрытым данным, кроме того, нужно ввести корректный PIN-код.

Возможности:

· Поддержка стандартов: ISO/IEC 7816, PC/SC, ГОСТ 28147-89, Microsoft

· Поддерживаемые ОС: MS Windows 7/2008/Vista/2003/XP/2000/ME/98, GNU/Linux, Mac OS X

· Возможность интеграции в любые smartcard-ориентированные программные продукты (e-mail-, internet-, платежные системы и т. п.)

· Двухфакторная аутентификация

· Ограничение числа попыток ввода PIN-кода

· 3 уровня доступа к токену: Гость, Пользователь, Администратор

· Поддержка стандарта X.509 и алгоритмов RSA, DES (3DES), RC2, RC4, MD4, MD5, SHA-1

· Использование Rutoken для асимметричного шифрования данных и для работы с цифровыми сертификатами из любых smartcard-приложений

· Количество создаваемых папок и уровень вложенности ограничены только объемом памяти токена

ПРИМЕНЕНИЕ МЕТОДА АНАЛИЗА ИЕРАРХИЙ

Построение иерархической структуры

Первый шаг МАИ – построение иерархической структуры, объединяющей цель выбора, критерии, альтернативы. Построение такой структуры помогает проанализировать все аспекты проблемы и глубже вникнуть в суть задачи.

| Цель | Выбор наилучшего программно-аппаратного средства аутентификации | ||||||

| Критерии | Цена | Возможности | Физическая надежность | Простота в использовании | Совместимость | ||

| Альтернативы | eToken Pro | iButton | ruToken | ||||

Таблица 3.1 Таблица иерархий

Сравнение критериев

На втором этапе составляется сравнительная матрица для всех альтернатив по выбранным критериям. Для заполнения матрицы необходимо сравнить указанные критерии между собой.

| Показатель | Цена | Возможности | Физическая надежность | Простота в использовании | Совместимость |

| Цена | 1 | 3 | 1/5 | 7 | 3 |

| Возможности | 1/3 | 1 | 1/7 | 7 | 3 |

| Физическая надежность | 5 | 7 | 1 | 7 | 7 |

| Простота в использовании | 1/7 | 1/7 | 1/7 | 1 | 1/3 |

| Совместимость | 1/3 | 1/3 | 1/7 | 3 | 1 |

Таблица 3.2 Матрица парных сравнений

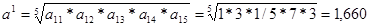

Для определения веса каждого элемента необходимо найти среднее геометрическое строк матрицы:

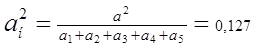

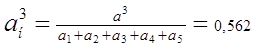

Далее проведём нормирование указанных значений:

Таким образом, мы определили весовые коэффициенты для каждого критерия.

2020-01-14

2020-01-14 146

146