В таблице 1 приведены возможные уязвимости и контрмеры по их предотвращению вводимые при анализе модели информационных потоков компании.

Таблица 1- Пример контрмер, вводимых при анализе модели информационных потоков компании

| № | Уязвимость | Контрмера |

| 1 | Отсутствие пожарной сигнализации | Установка несгораемого сейфа |

| 2 | Запуск операционной системы с внешнего носителя | Отключение портов USB, eSATA |

| 3 | Отсутствие контроля доступа в рабочей среде ОС Windows | Настройка доменной архитектуры |

| 4 | Отсутствие запрета использования персональных USB устройств | Настройка запрета посредствам антивируса DrWeb офисный контроль |

| 5 | Отсутствие аппаратной системы контроля целостности | Установка аппаратной системы контроля целостности |

| 6 | Отсутствие межсетевого экрана | Установка межсетевого экрана |

| 7 | Отсутствие виртуализации | Настройка виртуализации на виртуальной машине Hyper-V |

| 8 | Отсутствие групповой системы обнаружения вирусов | Установка серверной части DrWeb для централизованной проверки на вирусы |

Для защиты компьютеров в компании применяется только антивирус и встроенная в ОС система разграничения прав пользователей системы, чтобы защитить документы на бумажных и электронных носителях применяется резервное копирование информации.

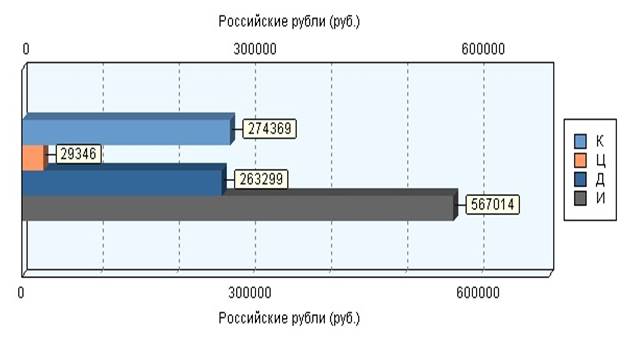

На Рисунок 2 приведен пример оценки рисков информационной системы компании по классу угроз.

Рисунок 2 - Риск информационной системы копании по классу угроз при анализе модели информационных потоков: К – цена риска информации по угрозе конфиденциальности, руб.; Ц – цена риска информации по угрозе целостности, руб.; Д – цена риска по угрозе доступности, руб.; И – цена итогового риска информации по конфиденциальности, целостности и доступности, руб.

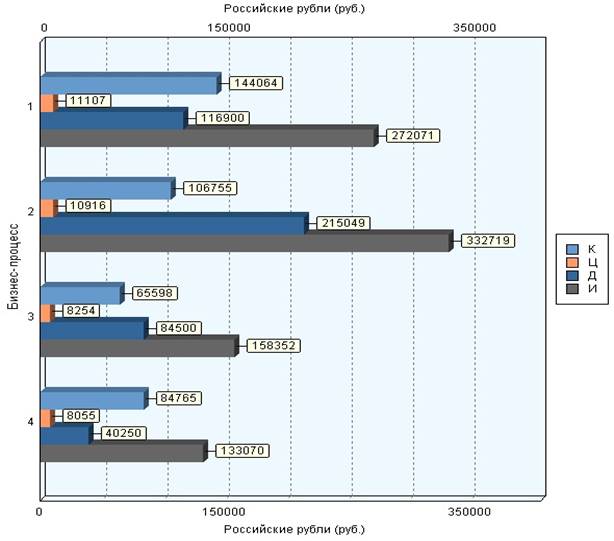

На рисунке 3 представлен пример анализа рисков по бизнес-процессам, которые включают бизнес-процессы:

1. Планирование закупок;

2. Запасы-склад;

3. Продажи;

4. Взаиморасчёты с клиентами.

Рисунок 3 - Диаграмма рисков по бизнес-процессам компании: 1 – бизнес-процесс «Планирование закупок»; 2 – бизнес-процесс «Запасы-склад»; 3 – бизнес-процесс «Продажи»; 4 – бизнес-процесс «Взаиморасчёты с клиентами»; К – цена риска бизнес-процесса по угрозе конфиденциальности, руб; Ц – цена риска бизнес-процесса по угрозе целостности, руб; Д – цена риска бизнес-процесса по угрозе доступности, руб; И – цена итогового риска бизнес-процесса по конфиденциальности, целостности и доступности, руб.

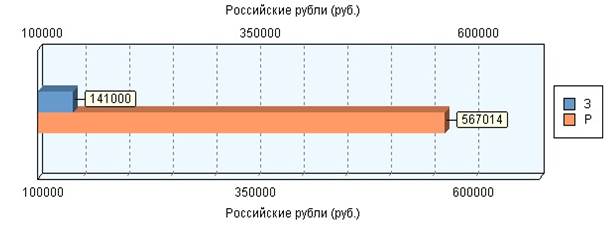

Затраты на информационную безопасность и риск приведены в сравнительной диаграмме на рисунке 4. Поделив риск, в случае реализации уязвимостей на затраты информационной безопасности получается, что риск имеет стоимость в четыре раза больше чем стоимость на затраты введения контрмер информационной безопасности. Затраты на информационную безопасность являются рациональными с точки зрения возможного ущерба.

Рисунок 26 - Затраты на ИБ и риск компании: З – стоимость затрат на введения контрмер, руб.; Р – стоимость риска в случае реализации всех уязвимостей, руб.

2020-05-13

2020-05-13 198

198