К угрозам доступности можно отнести как искусственные, например, повреждение оборудования из-за грозы или короткого замыкания, так и естественные угрозы. В настоящее время широко распространены сетевые атаки на доступность информации - DDOS-атаки

В последнее время в специальной литературе всё чаще говорится о динамической и статической целостностях. К угрозам статической целостности относится незаконное изменение информации, подделка информации, а также отказ от авторства. Угрозами динамической целостности является нарушение атомарности транзакций, внедрение нелегальных пакетов в информационный поток и т.д.

По типу системы, на которую направлена угроза: системы на базе автономного рабочего места и система, имеющая подключение к сети общего пользования.

По способу реализации:

14. несанкционированным доступ (в том числе случайный) к защищаемой информации,

15. специальное воздействие на информацию,

16. утечка информации через технические каналы утечки.

Наиболее распространёнными являются классификации по способу реализации и виду

17. нарушаемого свойства информации.

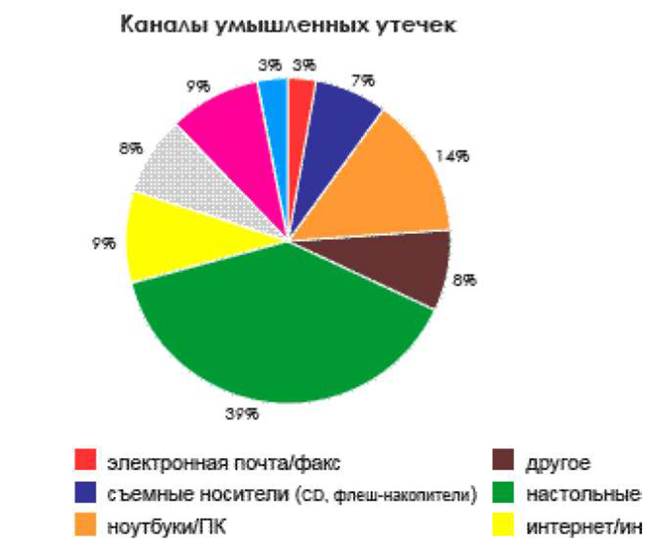

Каналы умышленных утечек

По типу системы, на которую направлена угроза: системы на базе автономного рабочего места и система, имеющая подключение к сети общего пользования.

По способу реализации:

18. несанкционированным доступ (в том числе случайный) к защищаемой информации,

19. специальное воздействие на информацию,

20. утечка информации через технические каналы утечки.

Наиболее распространёнными являются классификации по способу реализации и виду

21. нарушаемого свойства информации.

Методы оценки опасности угроз

При определении угроз на конкретном объекте защиты важно понимать, что нельзя учесть абсолютно все угрозы, а тем более защититься от них. При идентификации угрозы необходимо установить все возможные источники этой угрозы, так как зачастую угроза возникает вследствие наличия определённой уязвимости и может быть устранена с помощью механизма защиты

К идентификации угроз можно подходить двумя путями - по уязвимостям, повлекшим за собой появление угрозы, или по источникам угроз.

Опасность угрозы определяется риском в случае её успешной реализации. Риск - потенциально возможный ущерб. Допустимость риска означает, что ущерб в случае реализации угрозы не приведёт к серьёзным негативным последствиям для владельца информации.

Ущерб подразделяется на опосредованный и непосредственный. Непосредственный связан с причинением материального, морального, финансового, физического вреда владельцу информации.

Опосредованный (косвенный) ущерб связан с причинением вреда государству или обществу, но не владельцу информации.

2020-08-05

2020-08-05 261

261