Антивирусы для шлюзов, основанные на интеграции

Рассматривая интеграцию антивирусов с брандмауэрами нельзя абстрагироваться от того, какие это брандмауэры, поскольку возможности интеграции и соответственно часть функционала антивирусного решения будут зависеть от возможностей самого брандмауэра.

Можно априори предположить, что далеко не для всех брандмауэров существуют антивирусные решения. Более того, можно предположить, что такие решения имеются только для наиболее широко используемых брандмауэров. Так оно и есть на самом деле. Из всех антивирусов, интегрирующихся с брандмауэрами, можно выделить два класса программ:

- Антивирусы для Microsoft Internet Security and Acceleration Server (Microsoft ISA Server)

- Антивирусы для CheckPoint Firewall-1 (VPN-1)

Их имеет смысл рассмотреть отдельно.

В том, что многие производители антивирусов выпускают продукты для Microsoft ISA Server ничего удивительно быть не может. Решения компании Microsoft традиционно являются наиболее широко используемыми на платформе Microsoft.

Как правило, когда речь идет об интеграции, базовое приложение обладает определенными инструментами для взаимодействия со сторонними программами. Так же ситуация обстоит и с Microsoft ISA Server, в котором предусмотрен механизм плагинов, с помощью которых антивирусы и интегрируются в продукт. Такой способ интеграции подразумевает, что антивирусное решение устанавливается на тот же компьютер, что и Microsoft ISA Server. С одной стороны это означает меньшую гибкость решения, с другой - большую простоту в установке и настройке.

Как и универсальные антивирусы для шлюзов, антивирусы для Microsoft ISA Server могут проверять данные, передаваемые по таким протоколам, как:

- HTTP

- FTP

- SMTP

При этом разные производители отдают предпочтение различным протоколам. Есть решения которые предназначены только для проверки HTTP-трафика. Есть предназначенные для проверки данных по протоколам HTTP и SMTP.

Пример. Антивирус Касперского для Microsoft ISA Server способен проверять данные, поступающие на сервер по протоколам HTTP и FTP. Функций проверки почтового трафика продукт не имеет.

Другим важным аспектом совместного функционирования Microsoft ISA Server и антивируса является зависимость от режима использования Microsoft ISA Server. Как известно, Microsoft ISA Server может быть установлен в одном из трех режимов:

- Firewall — режим брандмауэра, обеспечивающий безопасность сети путем применения пакетных фильтров, правил обработки трафика и т.д.

- Cache — режим прокси-сервера, включающий кэширование веб-страниц и поддержку веб-хостинга

- Integrated — режим, объединяющий первые два

Соответственно в различных режимах интеграция с Microsoft ISA Server происходит по разному и возможности антивирусной проверки также будут разными.

Пример. В Антивирусе Касперского для Microsoft ISA Server реализовано три фильтра для проверки обрабатываемых на шлюзе данных:

- HTTP-фильтр

- FTP-фильтр

- Веб-фильтр

Первые два фильтра ориентированы на интеграцию с Microsoft ISA Server в режиме Firewall, веб-фильтр предназначен для проверки данных, передаваемых через Microsoft ISA Server в режиме Cache. Исходя из назначения фильтров, их использование в различных режимах работы Microsoft ISA Server будет следующим:

| Фильтр / Режим | Cache | Firewall | Integrated |

| HTTP-фильтр | - | + | - |

| FTP- фильтр | - | + | + |

| Веб-фильтр | + | +* | + |

* По умолчанию в режиме Firewall веб-фильтр отключен, т. к. считается, что клиенты не используют ISA-сервер в качестве прокси и веб-трафик проверяется HTTP-фильтром. Если же в настройках Интернет-агентов (браузеров) на клиентах в качестве прокси-сервера указан адрес ISA-сервера, веб-фильтр можно включить. При этом желательно отключить использование HTTP-фильтра во избежание двойной проверки.

Отсутствие HTTP-фильтра в режиме Integrated объясняется тем же - нежелательностью двойной проверки.

Антивирусы для CheckPoint Firewall

Большое количество антивирусов для CheckPoint Firewall объясняется с одной стороны тем, что этот брандмауэр является одним из наиболее распространенных, а с другой стороны тем, что компания CheckPoint, осознавая важность антивирусной защиты, пошла навстречу производителям антивирусов и разработала протокол CVP (Content Vectoring Protocol), позволяющий передавать на проверку объекты, проходящие через брандмауэр CheckPoint Firewall в составе Интернет-трафика.

В связи с тем, что для интеграции функций проверки используются не плагины - модули, встраивающиеся в продукт, а протокол передачи данных, антивирус может устанавливаться на любой сервер, а не обязательно на сам брандмауэр. Такой подход позволяет существенно повысить гибкость решения, а также, в некоторых случаях, и производительность.

Как и все рассмотренные ранее виды антивирусов для шлюзов, антивирусы для CheckPoint Firewall могут проверять данные, передаваемые по трем протоколам:

- HTTP

- FTP

- SMTP

Для проверки каждого из потоков, создается правило на сервере CheckPoint Firewall, в котором указывается тип трафика и адрес сервера выполняющего проверку. При этом, в разных правилах можно указывать разные сервера проверки.

Такой принцип интеграции позволяет построить различные схемы проверки трафика.

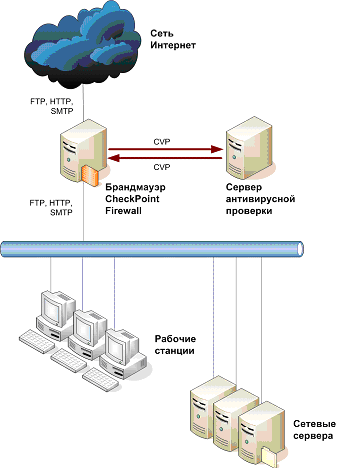

В общем случае антивирус устанавливается на отдельный сервер и принимает от брандмауэра Firewall-1 перенаправленные потоки, проверяет их, и возвращает назад на брандмауэр.

Рис. 6. Использование параллельно установленного сервера антивирусной проверки

Такой подход позволяет абстрагироваться от используемой на сервере Firewall-1 операционной системы.

Пример. Антивирус Касперского для CheckPoint Firewall устанавливается только на компьютеры под управлением Microsoft Windows NT-подобных ОС, тогда как CheckPoint Firewall-1 может быть установлен также и на ОС Linux и Solaris. Передача данных для проверки на другой сервер позволяет интегрировать антивирусную проверку в CheckPoint Firewall-1, установленный на любой платформе

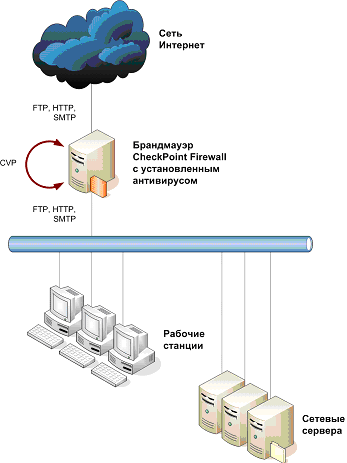

Если же CheckPoint Firewall-1 установлен на ОС Windows NT/2000, то антивирус можно будет установить на этот же сервер. Принцип интеграции остается тот же - брандмауэр пересылает данные на CVP -порт, используемый антивирусом для приема данных. Разница лишь в том, что поток данных не выходит за пределы сервера, что безусловно повышает нагрузку на сервер, но позволяет обойтись без дополнительных компьютеров.

Рис. 7. Установка антивируса на сервер брандмауэра

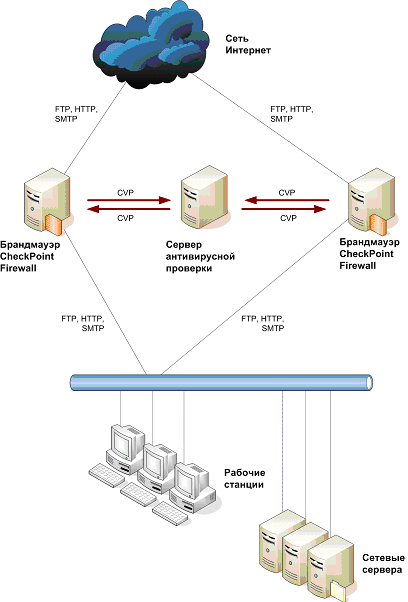

Если в организации используется несколько брандмауэров CheckPoint Firewall-1 (например, чтобы защитить нескольких независимых каналов доступа в Интернет), для проверки проходящего через них трафика не обязательно использовать такое же количество антивирусных серверов - все брандмауэры могут быть настроены на использование общего сервера антивирусной проверки.

Рис. 8. Использование одного антивирусного сервера для проверки потоков от нескольких брандмауэров

Разумеется, при использовании одного антивирусного сервера для проверки трафика, поступающего от нескольких брандмауэров, этому серверу потребуется выделить дополнительные аппаратные ресурсы.

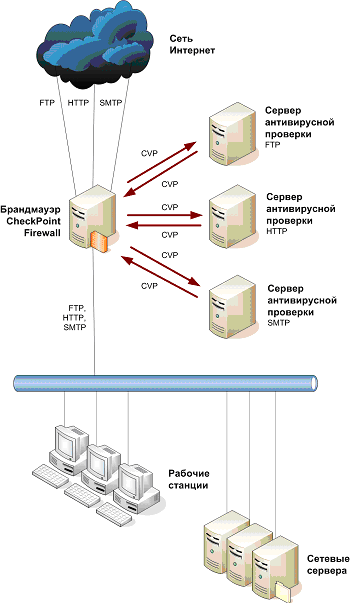

В качестве альтернативы увеличения мощности сервера антивирусной проверки, можно использовать различные сервера для проверки различных типов трафика - HTTP, FTP, SMTP. Для этого достаточно указать на брандмауэре в настройках правил пересылки FTP, HTTP и SMTP данных различные антивирусные сервера.

Рис. 9. Использование различных антивирусных серверов для проверки различных потоков

Преимущество такой организации проверки - распределение нагрузки между антивирусными серверами. Недостаток - необходимость в использовании нескольких серверов для антивирусной проверки.

2014-02-02

2014-02-02 1111

1111