| Стоимость:кнци по |

Уровень защищенности (0-10 баллов)

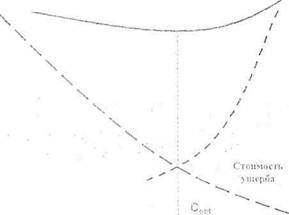

Рис. 5.3. График зависимости ожидаемой полной стоимости защиты информации от затрат на ее приобретение, содержание и стоимости ущерба от реализации угроз информации.

Совершенно очевидно, что оптимальным решением проблемы защиты информации было бы выделение средств в размере Сорt, поскольку именно при этом обеспечивается минимизация общей стоимости защиты информации.

Решение вопроса оценки ожидаемых потерь при нарушении защищенности информации принципиально может быть получено лишь тогда, когда речь идет о защите информации, которую как-то можно оценить, в основном, промышленной, коммерческой и им подобной, хотя и здесь встречаются весьма серьезные трудности. Что касается оценки ущерба при нарушении средств зашиты информации, содержащей государственную, военную и им подобную тайну, то здесь до настоящего времени строгие подходы к ее получению не найдены.

Для определения затрат на приобретение и содержание средств обеспечивающих требуемый уровень защищенности информации, необходимо, рассмотрев предполагаемые угрозы информации, выбрать те которые действительно могут иметь место в конкретном случае. Необходимо определить уровень ущерба от реализации каждой из этих угроз.

Итак, предположим, что известно n видов угроз информации и ожидаемый уровень ущерба rj (j=1,n) от реализации каждой из них в течение определенного срока (срока планирования). Кроме того, имеется перечень из m устройств, относительно которых известны затраты на содержание устройства ci (i= 1,m) в течение данного срока, которые могут включать цену устройства, оплату труда обслуживающего персонала, расход на техническое обеспечение и др., и кроме того известен уровень нейтрализации устройством каждой из угроз pij(i=1,m; j = 1,n).

Обозначим Aij событие, при котором устройство i нейтрализует угрозу j, и пусть известны вероятности Р(Аij)=рij для всех возможных i и j.

Следовательно, чтобы рассчитать наиболее рациональные затраты на защиту информации, необходимо минимизировать функцию

F(х) = Σxici + Σrj[1-Р(Y1A1j+ Y2A2j+…+ YmAmj)] (1)

i=1 j=1

где хi- булевы переменные (0 - устройство решено не использовать и 1 - принято решение об использовании устройства), Yi - либо достоверное событие (если устройство будет использовано), либо невозможное (устройство использовано не будет). Первая сумма является затратами на защиту информации, вторая - потерями от реализации угроз при достигнутом уровне зашиты.

События Аij- независимы. Известно, что вероятность суммы независимых случайных событий Х1, Х2,..,Хn равна

Р(Х1 + Х2 +...+ Xn) = Р(Х1) + Р(Х2)(1 - Р(Х1)) + Р(Х3)(1- (2) Р(Х1)).(1-Р(Х2)) +... + Р(Хn)(1- Р(Х1))(1- Р(Х2))...(1- Р(Хn-1)).

С учетом (2) формула (1) примет вид:

т п

F(х)=Σxici+Σrj[1-x1P(A1J)-x2P(A2j)(1-x1P(A1j))+…

i=1 j=1

-x3P(A3j)(1-x1P(A1j)(1-x2P(A2j))…

-xmР(Amj)(1- х1Р(A1j))(1- x2P(A2j))...(1- xm-1Р(Am-1,j))]

Если минимизировать функцию F(х)относительно xi, то можновыявить, какие из устройств следует использовать, чтобы общие расходы на защиту информации и само значение затрат (в частности, затрат на обеспечение безопасности и потерь от реализации угроз) были минимальны.

В расчеты можно ввести такой параметр, как время. Тогда расход на содержание устройства Сiможно представить в виде двух составляющих: цена устройства (если требуется его приобретение) и затраты на обслуживание. Затраты на обслуживание вычисляются как произведение времени на затраты в единицу времени. Величину rj можно представить как произведение трех величин: времени планирования, частоты реализации угрозы и финансового ущерба от реализации одной угрозы.

На основе вышесказанного следует, что для экономически выгодного приобретения набора средств защиты информации компьютерных систем, необходимо решить ряд задач:

1) Рассмотрев предполагаемые угрозы информации, выбрать те которые действительно могут иметь место в конкретном случае и определить уровень ущерба от реализации каждой из этих угроз.

2) Для определения уровня ущерба от реализации каждой из угроз экономической информации необходимо иметь достаточное количество статистических данных о проявлениях этих угроз и их последствиях. По России такая статистика практически отсутствует, однако некоторые банковские структуры ее собирают. В США же, сбору и обработке этих данных уделяется большое внимание. В результате этого получено большое количество данных по ряду угроз, которые могут быть положены в основу данных расчетов.

3) Решение вопроса оценки ожидаемых потерь, при нарушении защищенности информации, принципиально может быть получено лишь тогда, когда речь идет о защите информации, которую как-то можно оценить, в основном экономической, промышленной, коммерческой и им подобной.

4) Необходимо оценить надежность элементов, системы защиты. Но на текущий момент нет общепринятой методики оценки защищенности компьютерных систем, как и нет общетеоретического подхода к решению этой проблемы. Поэтому появляется вопрос о разработке методики, благодаря которой можно с достаточной точностью оценить надежность, как отдельных элементов защиты, так и системы защиты в целом.

2014-02-12

2014-02-12 1179

1179