Варианты BufferZone

В настоящее время доступны четыре варианта продукта: Home, Corporate, CSP (Critical Systems Protection)

и freeware. Каждый из них обеспечивает защиту на одном из трех уровней: отдельное приложение, компьютер или корпоративная сеть.

Так вариант Corporate позволяет администратору осуществлять полный и принудительный контроль над всеми устройствами, устанавливаемыми и работающими приложениями, централизованное управление настройками и правилами. Централизованная сертификация устанавливаемых программ может осуществляться как локально, так и через сеть (например LDAP).

В каждой версии ведется подробный журнал работы, поэтому всегда можно узнать о происходящем в системе. Свободная версия программы защищает только отдельное приложение, не затрагивая сменные носители.

В настоящее время обеспечивается защита 13 утилит:

ü клиенты обмена сообщениями – MSN Messenger, Yahoo Messenger, ICQ, AOL Instant Messenger, GoogleTalk и Skype.

ü P2P-приложения – Limewire, Kazaa, Emule.

ü веб-браузеры и менеджеры закачек – Internet Explorer, FireFox, Download Accelerator Plus.

Минимальные требования к клиентскому компьютеру: процессор класса Pentium III с 128 Мб оперативной

памяти и установленная ОС Windows 2000/XP/2003.

|

В настоящее время на сайте проекта можно скачать триал-версию BufferZone Home, сохраняющую работоспособность без регистрации в течение 60 дней и все freeware-утилиты.

Установка варианта Home стандартная, после чего потребуется перезагрузка системы. На установку и запуск новой программы отреагировал брандмауер Jetico Personal Firewall, сообщивший, что приложение пытается «Event attacker injects own code into application» и «Event attacker writes to application’s memory» и так для всех процессов, автоматически запускающихся вместе с системой. Кроме того, программа WinPatrol сообщила о добавлении клиента BufferZone в автозапуск и появлении нового сервиса ClntSvc.exe.

После загрузки системы на рабочем столе появились новые папки My Confidential Documents, C:\Virtual и в трее новый значок, щелчок по которому вызовет появление окна настройки (см. рис. 1).

|

После установки все файлы из папки Program Files будут перенесены в Virtual и помечены как Untrusted. На старом месте останутся только ярлыки, указывающие на файлы в Virtual. Главное окно программы состоит из 4 вкладок:

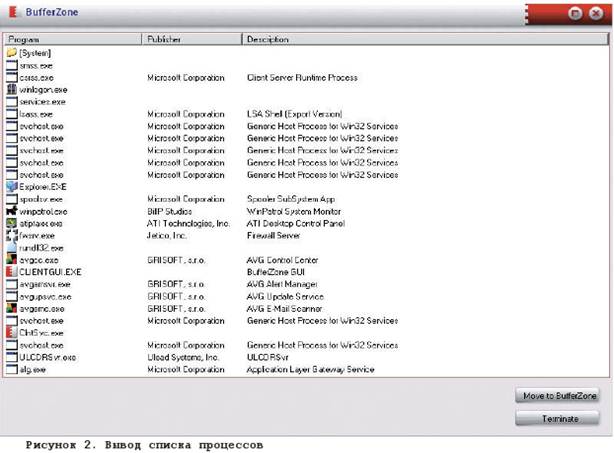

ü Summary – выводит список запущенных на компьютере (см. рис. 2) и помещенных в BufferZone программ. Здесь же можно просмотреть, сохранить и распечатать журналы событий, редактировать список запрещенных, конфиденциальных файлов, а также распределить программы по зонам. Также отсюда можно запустить небольшой тур на Flash, рассказывающий о возможностях BufferZone.

ü Policy – настройка «Activate Application Control», т.е. действия программы при появлении нового процесса и сообщение выводимого при этом пользователю. Также в этом пункте определяются зоны (none, BufferZone, Confidential, Forbidden) для внешних и сетевых устройств, а также реакция системы на запуск неизвестных, но подписанных программ.

ü Firewall – содержит настройки межсетевого экрана для приложений, работающих в двух зонах Trustedи BufferZone. В качестве параметров принимается имя приложения (возможно с указанием полного пути), сетевой адрес, порт и действие (Allow, Deny). По умолчанию запрещен доступ по 25 порту для всех приложений, находящихся в BufferZone, остальные соединения разрешены.

ü Setting – здесь также две вкладки. В «General» установки администраторского пароля, рисунков статуса на файлах и папках, вывод иконки в трее, оповещение о появлении новой версии программы, действие по-умолчанию в том случае, когда доверенная программа открывает недоверенный ресурс (спросить, запретить, открыть в BufferZone, разрешить). В «Maintenance» можно установить очистку виртуальных файлов в BufferZone.

Обозначения файлов и каталогов при использовании BufferZone помечаются специальной маркировкой. Доверенные файлы не маркируются, недоверенные получают красную окантовку вокруг значка. Значки программ, которые могут работать как в том, так и другом режиме, кроме красной окантовки, дополнительно перечеркиваются красной полосой. Файлы, помеченные пользователем как confidential, дополнительно маркируются замком, а forbidden – запрещающим знаком (см. рис. 3). Элементы экранного интерфейса, запущенные в BufferZone, также получают красную окантовку по контуру окна.

|

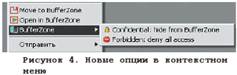

В контекстном меню, вызываемом по щелчку правой кнопкой, появились дополнительные опции (см. рис. 4), позволяющие перемещать файл или каталог в/из BufferZone, запускать приложение в BufferZone, установить атрибут Confidential и Forbidden.

|

Пользователю доступны два виртуальных рабочих стола: Desktop и Security, сменить их можно при помощи пункта меню, вызываемого при помощи значка в трее.

Первый же час работы выявил и некоторые недостатки, которые, правда, устраняются настройкой. Например, 700 Мб свободного места на диске C:\\ были быстро забиты работающими приложениями, ведь для каждого все настройки создавались фактически повторно. Открытие документов в Microsoft Word в первые несколько запусков после активации BufferZone постоянно сопровождалось доустановкой каких-то компонентов. Поэтому при установке необходимо планировать и некоторый запас дискового пространства (хотя бы двойной).

После активации BufferZone стоит просмотреть установленные программы и неопасные сразу же перевести в нормальный режим работы, используя пункт контекстного меню «Move out of BufferZone», выбрав нужную папку в C:\Virtual\Untrusted\C_\Program Files. В случае надобности любую программу всегда можно будет запустить в недоверенном режиме вручную.

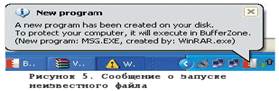

Для тестирования работы системы защиты я запустил файл, содержащий вирус I-Worm/Netsky.B. В режиме Security при запуске вируса было отказано, система сослалась на то, что была предпринята попытка записи в охраняемую системную область. Тогда я обозначил архиватор WinRaR как доверенную программу и попробовал запустить файл с вирусом, содержащимся в архиве. Сразу же выскочило сообщение (см. рис.5), говорящее о том, что на диске была создана новая программа, которая на всякий случай будет запущена в BufferZone.

|

И опять вирус был остановлен. Удалось запустить вирус только в режиме Desktop. Но если в системе без работающего BufferZone работа вируса не была заметна, то после «заражения» компьютера с активированным BufferZone сразу стало понятно, что что-то не так. Загрузка процессора подскочила до 70-80 % и начал активно работать жесткий диск. После перезагрузки компьютера в списке процессов уже отсутствовал service.exe, работающий с папки Windows, а в виртуальной папке было обнаружено несколько созданных копий вируса с разными названиями, что характерно для этого вируса. Если выставить автоматическую очистку виртуальной папки в конце рабочего дня, то о вирусе можно вообще не узнать.

2014-02-12

2014-02-12 535

535