Что имеем?

Эксперименты с несколькими вирусами не могут дать гарантию стопроцентной защиты, но они показывают, что у технологии BufferZone есть все возможности противостоять угрозе.

Пользователь должен немного привыкнуть к работе с таким типом программ, хотя в некоторых случаях система сама его подстраховывает и лишних вопросов не задает. Кроме того, еще сказывается инерция мышления, мы все хорошо знаем о работе антивирусов, межсетевых экранов, а вот работая с одним BufferZone всетаки чувствуешь себя несколько неуверенно.

Но нельзя не обратить внимания на наметившуюся активность в разработке альтернативных приложений,

предназначенных для защиты персональных систем, без использования базы знаний. Это может свидетельствовать только о том, что вполне вероятно в будущем такие системы станут более распространенными.

Кроме того, BufferZone является отличным инструментом, позволяющим запускать неизвестные программы без боязни нанести ущерб работе операционной системы.

Сергей Яремчук

Потеря информацииможет произойти не только из-за внешнего вторжения, но и из-за внутреннего шпионажа или халатности сотрудников. Если внешние атаки возможно предсказать и предотвратить, то доступ к внутренним документам ограничить на много сложнее. Их можно записать на компакт-диск, дискету, флеш-накопитель, телефон, мр3-плеер, распечатать. Здесь поможет разграничение прав доступа разделение локальной сети на сегменты и блокировка использования внешних устройств.

Политика безопасности компании должна:

ü определить, кто из служащих будет допущен к использованию переносных устройств хранения информации;

ü какую информацию им разрешено сохранять на этих устройствах;

ü провести инвентаризацию всех используемых переносных устройств;

ü установить правила для посетителей, в том числе использующих свои устройства при проведении презентаций;

ü установить стандарты антивирусной защиты и защиты от шпионских программ для сотрудников, использующих домашние или любые другие внешние компьютеры;

ü установить стандарты парольной защиты и шифрования данных;

ü установить процедуру уведомления обо всех незаконных использованиях таких устройств, а также в случае потери или кражи устройства, в том числе предусмотрев возможное сокрытие этой информации.

|

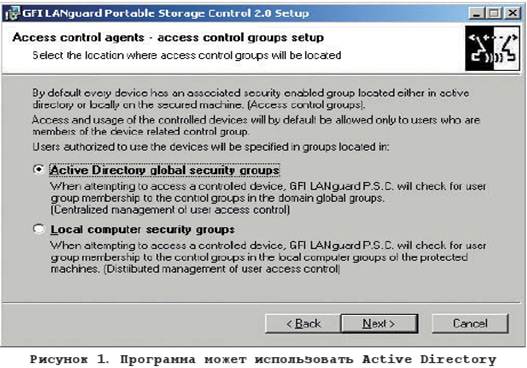

Несмотря на то что пользователь может выносить информацию и с благими намерениями, например, чтобы доделать работу на дому, все равно такие случаи должны полностью контролироваться. Иначе важная информация может случайно оказаться у конкурентов. События последних лет, когда проводки банков можно свободно приобрести в Интернете, подтверждают, что это не призрачная, а вполне реальная угроза. Поэтому наряду с организационными мероприятиями (в первую очередь это запрет использования таких устройств на рабочем месте) необходим полный контроль за работой таких устройств. В большинстве случаев их физическое отключение не всегда приемлемо. Например, оборудование может требоваться при переносе подготовленных презентаций или системный блок находится на гарантии. Некоторые специалисты просто отключают сервисы «Plug and Play», «Bluetooth Support Service», «Windows Installer», «Службу COM-записи компакт-диском IMAPI», «Смарт-карт» и «Съемные ЗУ» или устройства через BIOS. Но такой подход все равно не будет оптимальным выходом из положения и требует в том числе физического присутствия администратора. Поэтому более удобным является блокировка устройств при помощи специализированных утилит. Поиск в Интернете даст большое количество ссылок на такие программы, отличающиеся возможностями и лицензией. Сегодня пойдет речь о GFI LANguard Portable Storage Control, продукте компании GFI Software Ltd, известной своими разнообразными решениями, предназначенными для защиты информации. Использование GFI LANguard P.S.C. Для управления доступом на компьютере устанавливается автономный агент. Он занимает в ОЗУ 1.2 Мб, и о его наличии пользователь, скорее всего, знать не будет. Для удобства развертывания в больших сетях в дистрибутив включен специальный инструмент, позволяющий удаленно установить агентов несколькими щелчками мыши. Во время установки выбирается вид управления доступом пользователя (user access control) локальный или централизованный, в том числе с использованием Active Directory (рис. 1).

Дополнительно можно создать группы контроля, позволяющие более гибко определять доступ к различным классам устройств (GFI_LPSC_REMOVABLE, GFI_LPSC_CDDVD, GFI_LPSC_FLOPPY). Интересно, что в зависимости от настроек программы пользователям, входящим в эти группы, может как предоставляться, так и запрещаться доступ. То есть если необходимо ограничить большинство пользователей, то указываются только те, которым он разрешен. Но если, например, в интернет-кафе необходимо закрыть доступ только для учетной записи «Гость», то удобнее поступить наоборот.

Теперь, когда пользователь регистрируется в системе, агент производит опрос Active Directory или локальных настроек на предмет наличия у него разрешений, позволяющих работать с устройствами. Если пользователь не является членом соответствующей группы, доступ будет блокирован.

На сайте проекта доступна полнофункциональная версия GFI LANguard P.S.C., которая становится freeware по истечении 30-дневного срока или если не введен 60-дневный тестовый ключ. Последний будет автоматически прислан на ваш почтовый ящик. Свободная версия позволяет полноценно контролировать работу устройств только на 5 компьютерах. Учитывая, что большинство имеющихся свободных утилит работают только с одним компьютером, удаленное управление является несомненным плюсом GFI LANguard P.S.C. Для свободной версии не доступна официальная поддержка компании, только user-to-user на форуме https://forums.gfi.com.

Системные требования Windows 2000/2003 или XP. Естественно, пользователь не должен иметь на локальном компьютере привилегий администратора, иначе ему ничего не стоит убить процесс в списке задач.

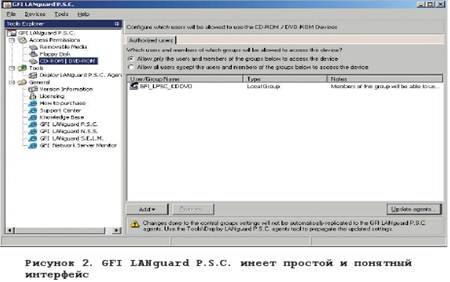

Программа имеет простой и понятный интерфейс (рис. 2).

|

Слева находится «Tools Explorer», при помощи которого выбираются устройства, справа выводятся доступные опции. Для того чтобы настроить доступ к устройству, находим его в списке и внизу появившегося окна нажимаем кнопку Add. Теперь выбираем тип объекта, его местонахождение и имена объектов. В качестве последнего можно использовать:

ü Выводимое имя – Иван Иванович.

ü Имя объекта – accounting_computer.

ü Имя пользователя – chief.

ü Имя объекта и имя домена – chief@supercompany.com или supercompany.com\chief.

Если необходимо указать сразу несколько объектов, прописываем их через точку с запятой. Для удобства во вкладке «Дополнительно» реализована возможность поиска пользователей в указанном месте. Для проверки правильности ввода имен объектов воспользуйтесь кнопкой «Проверить имена». В последнем случае будут выведены неправильно введенные имена, и утилита предложит исправить информацию либо удалить неправильный объект из списка. После выбора всех объектов указываем, какое действие должен предпринять агент при попытке получения доступа к устройству. Установка флажка в пункте «Allow only the users and members of the groups below to access the device» позволит выбранным пользователям и группам получить доступ к устройству. Если же, наоборот, требуется, чтобы перечисленные объекты не могли получить доступ к устройству, выбираем «Allow all users except the users and members of the groups below to access the device». Настройки сохраняются в зашифрованном файле, который теперь необходимо передать на остальные компьютеры.

Для этого переходим к пункту «Tools – Deploy GFI LANguard P.S.C. agents tool», указываем компьютеры, на которых будет устанавливаться агент. Здесь вводим либо IP-адрес отдельного компьютера, либо целой сети, можно использовать и предварительно записанные в файл адреса. Во время первой установки выбираем «Deploy the GFI LANguard P.S.C. control access agent(s)». При работе с агентами по умолчанию используются текущие регистрационные данные пользователя, при необходимости здесь же можно указать индивидуальные логин и пароль. Для того чтобы изменения вступили в силу удаленный компьютер следует перезагрузить. В отдельном окне можно написать сообщение, которое будет выведено на экран перед перезагрузкой. После нажатия кнопки Start запустится процесс установки агентов, по окончании которого будет выведен их список. В дальнейшем при обновлении параметров агентов следует использовать пункт «Update configuration settings of the GFI LANguard P.S.C. control access agent(s)».

Как видите, GFI LANguard P.S.C. является простой в настройке программой с хорошей функциональностью. А возможность бесплатного применения в маленьких (до 5 компьютеров) сетях делает ее ценным инструментом для небольших организаций или удаленных офисов.

Сергей Яремчук

НАСКОЛЬКО НЕУЯЗВИМА ВАША БЕСПРОВОДНАЯ СЕТЬ?

Масштабное внедрение беспроводных устройств протекает довольно болезненно. То тут, то там появляются сообщения об их взломе, который уже давно превратился в настоящий радиоспорт для тинейджеров. Попробуем разобраться, насколько велика угроза и что можно противопоставить коварным хакерам.

Беспроводные технологии прочно вошли в нашу жизнь и, похоже, не собираются никуда уходить. С их помощью организуются точки доступа в Интернет, строятся полноценные локальные сети, лишенные змеящихся кабелей, и делается множество других удивительных вещей Семейство стандартов IEEE 802.11

описывает протоколы передачи данных, работающие на частоте 2,4 ГГц и обеспечивающие скорость вплоть до 11 Мбитс/с (протокол 802.11b) или даже 54 Мбит/с (протокол 802.11g). Все вместе они образуют WLAN (Wireless Local Area Network – Беспроводная Локальная Сеть).

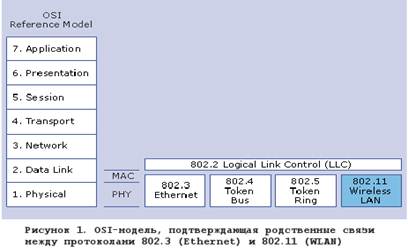

Фактически WLAN представляет собой обыкновенный Ethernet, только без проводов (см. рис. 1). Это значит что беспроводные сети наследуют все уязвимости обыкновенных проводных сетей и добавляют к ним свои собственные. Описывать классические Ethernet-уязвимости, такие, например, как подложный ARP-сервер, не интересно, лучше обсудим «беспроводной» аспект (рис. 1).

|

Для защиты от злоумышленников разработчики IEEE 802.11 протоколов предприняли целый комплекс противохакерских мер: аутентификация, шифрование трафика, привязка к MAC-адресам и т. д., однако это не остановило атакующих. На протяжении четырех последних лет разработчики непрерывно совершенствовали защиту, но каждый раз в ней обнаруживались все новые и новые дыры.

Подавляющее большинство атакующих действуют без злого умысла, воспринимая это как шалость или

интеллектуальную игру, но среди них встречаются настоящие охотники за чужим трафиком, из которого можно извлечь различную конфиденциальную информацию (пароли на почтовые ящики, номера кредитных карт и т. д.). Встречаются и просто желающие подключиться к Интернету за чужой счет. Если точка беспроводного доступа принадлежит крупной компании, ущерб будет не так уж и велик, но вот в домашних сетях этим пренебрегать нельзя.

Чем вооружены хакеры и как им противостоять, вот вопрос, достойный нашей статьи!

2014-02-12

2014-02-12 655

655