Реализация политики безопасности требует настройки средств защиты, управления системой защиты и осуществления контроля функционирования ИС.

Как правило, задачи управления и контроля решаются административной группой, состав и размер которой зависят от конкретных условий. Очень часто в эту группу входят администратор безопасности, менеджер безопасности и операторы.

Обеспечение и контроль безопасности представляют собой комбинацию технических и административных мер. По данным зарубежных источников, у сотрудников административной группы обычно 1/3 времени занимает техническая работа и около 2/3 — административная (разработка документов, связанных с защитой ИС, процедур проверки системы защиты и т.д.). Разумное сочетание этих мер способствует уменьшению вероятности нарушений политики безопасности.

Административную группу иногда называют группой информационной безопасности. Эта группа может быть организационно слита с подразделением, обеспечивающим внутримашинное информационное обеспечение, т.е. с администратором БнД. Но чаще она обособлена от всех отделов или групп, занимающихся управлением самой ИС, программированием и другими относящимися к системе задачами, во избежание возможного столкновения интересов.

В обязанности входящих в эту группу сотрудников должно быть включено не только исполнение директив вышестоящего руководства, но и участие в выработке решений по всем вопросам, связанным с процессом обработки информации с точки зрения обеспечения его защиты. Все их распоряжения, касающиеся этой области, обязательны к исполнению сотрудниками всех уровней и организационных звеньев ИС и ИТ.

Нормативы и стандарты по защите информации накладывают требования на построение ряда компонентов, которые традиционно входят в обеспечивающие подсистемы самих информационных систем, т.е. можно говорить о наличии тенденции к слиянию обеспечивающих подсистем ИС и СИБ.

Примером может служить использование операционных систем — основы системного ПО ИС. В разных странах выполнено множество исследований на анализу и классификации изъянов защиты ИС. Выявлено, что основные недостатки защиты ИС сосредоточены в операционных системах (ОС). Использование защищенных ОС является одним из важнейших условий построения современных ИС.

Составлены сводные таблицы характеристик и параметров операционных систем, прошедших оценку в соответствии с требованиями министерства обороны США и Оранжевой книги. Особенно важны требования к ОС, ориентированным на работу с локальными и глобальными сетями. Развитие Internet оказало особенно сильное влияние на разработку защищенных ОС. Развитие сетевых технологий привело к появлению большого числа сетевых компонентов (СК). Системы, прошедшие сертификацию без учета требований к сетевому программному обеспечению, в настоящее время часто используются в сетевом окружении и даже подключаются к Internet. Это приводит к появлению изъянов, не обнаруженных при сертификации защищенных вычислительных систем, что требует непрерывной доработки ОС.

Наиболее защищенными считались ОС на базе UNIX, но и они потребовали существенной переработки в части защиты.

Зарегистрированы многочисленные атаки на популярную операционную систему Windows NT через ее сетевые компоненты, что привело к необходимости непрерывной доработки и этой наиболее распространенной в настоящее время ОС.

Потребовали совершенствования и существующие стандарты и нормы, касающиеся защиты информации. Например, в добавление к Оранжевой книге появились специальные требования министерства обороны США для сетевых компонентов.

В самой большой сети мира Internet атаки на компьютерные системы прокатываются, как цунами, не зная ни государственных границ, ни расовых или социальных различий. Идет постоянная борьба интеллекта, а также организованности системных администраторов и изобретательности хакеров.

Разработанная корпорацией Microsoft операционная система Windows NT в качестве основы ИС получает все большее распространение. И конечно, хакеры всего мира обратили на нее пристальное внимание.

По мере появления сообщений об уязвимых местах в Windows NT корпорация Microsoft быстро" создает сначала заплаты (hotfixes), а затем пакеты обновления (service packs), помогающие защитить операционную систему. В результате Windows NT постоянно меняется в лучшую сторону. В частности, в ней появляется все больше возможностей для построения сети, действительно защищенной от несанкционированного доступа к информации.

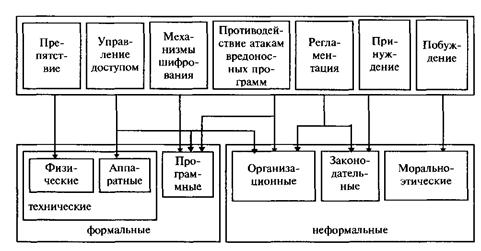

Методы и средства обеспечения безопасности информации в ИС схематически представлены на рис. 8.1.

Рис. 8.1. Методы и средства обеспечения безопасности информации

Препятствие — метод физического преграждения пути злоумышленнику к защищаемой информации (к аппаратуре, носителям информации и т.д.).

Управление доступом — методы защиты информации регулированием использования всех ресурсов ИС и ИТ. Эти методы должны противостоять всем возможным путям несанкционированного доступа к информации. Управление доступом включает следующие функции защиты:

■ идентификацию пользователей, персонала и ресурсов системы (присвоение каждому объекту персонального идентификатора);

■ опознание (установление подлинности) объекта или субъекта по предъявленному им идентификатору;

■ проверку полномочий (проверка соответствия дня недели, времени суток, запрашиваемых ресурсов и процедур установленному регламенту);

■ разрешение и создание условий работы в пределах установленного регламента;

■ регистрацию (протоколирование) обращений к защищаемым ресурсам;

■ реагирование (сигнализация, отключение, задержка работ, отказ в запросе и т.п.) при попытках несанкционированных действий.

Механизмы шифрования — криптографическое закрытие информации. Эти методы защиты все шире применяются как при обработке, так и при хранении информации на магнитных носителях. При передаче информации по каналам связи большой протяженности этот метод является единственно надежным.

Противодействие атакам вредоносных программ предполагает комплекс разнообразных мер организационного характера и использование антивирусных программ. Цели принимаемых мер — это уменьшение вероятности инфицирования АИС, выявление фактов заражения системы; уменьшение последствий информационных инфекций, локализация или уничтожение вирусов; восстановление информации в ИС. Овладение этим комплексом мер и средств требует знакомства со специальной литературой.

Регламентация — создание таких условий автоматизированной обработки, хранения и передачи защищаемой информации, при которых нормы и стандарты по защите выполняются в наибольшей степени.

Принуждение — метод защиты, при котором пользователи и персонал ИС вынуждены соблюдать правила обработки, передачи и использования защищаемой информации под угрозой материальной, административной или уголовной ответственности.

Побуждение — метод защиты, побуждающий пользователей и персонал ИС не нарушать установленные порядки за счет соблюдения сложившихся моральных и этических норм.

Вся совокупность технических средств подразделяется на аппаратные и физические.

Аппаратные средства — устройства, встраиваемые непосредственно в вычислительную технику, или устройства, которые сопрягаются с ней по стандартному интерфейсу.

Физические средства включают различные инженерные устройства и сооружения, препятствующие физическому проникновению злоумышленников на объекты защиты и осуществляющие защиту персонала (личные средства безопасности), материальных средств и финансов, информации от противоправных действий. Примеры физических средств: замки на дверях, решетки на окнах, средства электронной охранной сигнализации и т.п.

Программные средства — это специальные программы и программные комплексы, предназначенные для защиты информации в ИС. Как отмечалось, многие из них слиты с ПО самой ИС.

Из средств ПО системы защиты выделим еще программные средства, реализующие механизмы шифрования (криптографии). Криптография — это наука об обеспечении секретности и/или аутентичности (подлинности) передаваемых сообщений.

Организационные средства осуществляют регламентацию производственной деятельности в ИС и взаимоотношений исполнителей на нормативно-правовой основе таким образом, что разглашение, утечка и несанкционированный доступ к конфиденциальной информации становятся невозможными или существенно затрудняются за счет проведения организационных мероприятий. Комплекс этих мер реализуется группой информационной безопасности, но должен находиться под контролем первого руководителя.

Законодательные средства защиты определяются законодательными актами страны, которыми регламентируются правила пользования, обработки и передачи информации ограниченного доступа и устанавливаются меры ответственности за нарушение этих правил.

Морально-этические средства защиты включают всевозможные нормы поведения, которые традиционно сложились ранее, складываются по мере распространения ИС и ИТ в стране и в мире или специально разрабатываются. Морально-этические нормы могут быть неписаные (например, честность) либо оформленные в некий свод (устав) правил или предписаний. Эти нормы, как правило, не являются законодательно утвержденными, но поскольку их несоблюдение приводит к падению престижа организации, они считаются обязательными для исполнения. Характерным примером таких предписаний является Кодекс профессионального поведения членов Ассоциации пользователей ЭВМ США.

Криптографические методы зашиты информации

Готовое к передаче информационное сообщение, первоначально открытое и незащищенное, зашифровывается и тем самым преобразуется в шифрограмму, т. е. в закрытые текст или графическое изображение документа. В таком виде сообщение передается по каналу связи, даже и не защищенному. Санкционированный пользователь после получения сообщения дешифрует его (т. е. раскрывает) посредством обратного преобразования криптограммы, вследствие чего получается исходный, открытый вид сообщения, доступный для восприятия санкционированным пользователям.

Методу преобразования в криптографической системе соответствует использование специального алгоритма. Действие такого алгоритма запускается уникальным числом (последовательностью бит), обычно называемым шифрующим ключом.

Для большинства систем схема генератора ключа может представлять собой набор инструкций и команд либо узел аппаратуры, либо компьютерную программу, либо все это вместе, но в любом случае процесс шифрования (дешифрования) реализуется только этим специальным ключом. Чтобы обмен зашифрованными данными проходил успешно, как отправителю, так и получателю, необходимо знать правильную ключевую установку и хранить ее в тайне.

Стойкость любой системы закрытой связи определяется степенью секретности используемого в ней ключа. Тем не менее этот ключ должен быть известен другим пользователям сети, чтобы они могли свободно обмениваться зашифрованными сообщениями. В этом смысле криптографические системы также помогают решить проблему аутентификации (установления подлинности) принятой информации. Взломщик в случае перехвата сообщения будет иметь дело только с зашифрованным текстом, а истинный получатель, принимая сообщения, закрытые известным ему и отправителю ключом, будет надежно защищен от возможной дезинформации.

Современная криптография знает два типа криптографических алгоритмов: классические алгоритмы, основанные на использовании закрытых, секретных ключей, и новые алгоритмы с открытым ключом, в которых используются один открытый и один закрытый ключ (эти алгоритмы называются также асимметричными). Кроме того, существует возможность шифрования информации и более простым способом — с использованием генератора псевдослучайных чисел.

Использование генератора псевдослучайных чисел заключается в генерации гаммы шифра с помощью генератора псевдослучайных чисел при определенном ключе и наложении полученной гаммы на открытые данные обратимым способом.

Надежность шифрования с помощью генератора псевдослучайных чисел зависит как от характеристик генератора, так и, причем в большей степени, от алгоритма получения гаммы.

Этот метод криптографической защиты реализуется достаточно легко и обеспечивает довольно высокую скорость шифрования, однако недостаточно стоек к дешифрованию и поэтому неприменим для таких серьезных информационных систем, каковыми являются, например, банковские системы.

Для классической криптографии характерно использование одной секретной единицы — ключа, который позволяет отправителю зашифровать сообщение, а получателю расшифровать его. В случае шифрования данных, хранимых на магнитных или иных носителях информации, ключ позволяет зашифровать информацию при записи на носитель и расшифровать при чтении с него.

Существует довольно много различных алгоритмов криптографической защиты информации. Среди них можно назвать алгоритмы DES, Rainbow (США); FEAL-4 и FEAL-8 (Япония); B-Crypt (Великобритания); алгоритм шифрования по ГОСТ 28147—89 (Россия) и ряд других, реализованных зарубежными и отечественными поставщиками программных и аппаратных средств защиты. Рассмотрим основные из них, наиболее широко применяемые в зарубежной и отечественной практике. Алгоритм, изложенный в стандарте DES (Data Encryption Standard), наиболее распространен и широко применяется для шифрования данных в США. Этот алгоритм был разработан фирмой IBM для собственных целей. Однако после проверки Агентством национальной безопасности США он был рекомендован к применению в качестве федерального стандарта шифрования. Этот стандарт используется многими негосударственными финансовыми институтами, в том числе банками и службами обращения денег. Лишь некоторые данные, методы защиты которых определяются специальными актами, не защищаются стандартом DES.

Алгоритм DES не является закрытым, и был опубликован для широкого ознакомления, что позволяет пользователям свободно применять его для своих целей.

При шифровании применяется 64-разрядный ключ, но используются только 56 разрядов ключа, а остальные восемь разрядов являются контрольными.

Алгоритм DES достаточно надежен. Он обладает большой гибкостью при реализации различных приложений обработки данных, так как каждый блок данных шифруется независимо от других. Это позволяет расшифровывать отдельные блоки зашифрованных сообщений или структуры данных, а следовательно, открывает возможность независимой передачи блоков данных или произвольного доступа к зашифрованным данным. Алгоритм может реализовываться как программным, так и аппаратным способами. Существенный недостаток этого алгоритма — малая длина ключа.

Алгоритм шифрования, определяемый российским стандартом ГОСТ 28147—89, является единым алгоритмом криптографической защиты данных для крупных информационных систем, локальных вычислительных сетей и автономных компьютеров.

Этот алгоритм может реализовываться как аппаратным, так и программным способами, удовлетворяет всем криптографическим требованиям, сложившимся в мировой практике, и, как следствие, позволяет осуществлять криптографическую защиту любой информации, независимо от степени ее секретности.

В алгоритме ГОСТ 28147—89, в отличие от алгоритма DES, используется 256-разрядный ключ, представляемый в виде восьми 32- разрядных чисел. Расшифровываются данные с помощью того же ключа, посредством которого они были зашифрованы.

Алгоритм ГОСТ 28147—89 полностью удовлетворяет всем требованиям криптографии и обладает теми же достоинствами, что и другие алгоритмы (например DES), но лишен их недостатков. Он позволяет обнаруживать как случайные, так и умышленные модификации зашифрованной информации. Основные недостатки этого алгоритма — большая сложность его программной реализации и очень низкая скорость работы.

Наиболее перспективными системами криптографической защиты данных сегодня считаются асимметричные криптосистемы, называемые также системами с открытым ключом. Их суть состоит в том, что ключ, используемый для зашифровывания, отличен от ключа расшифровывания. При этом ключ зашифровывания не секретен и может быть известен всем пользователям системы. Однако расшифровывание с помощью известного ключа зашифровывания невозможно. Для расшифровывания используется специальный, секретный ключ. Знание открытого ключа не позволяет определить ключ секретный. Таким образом, расшифровать сообщение может только его получатель, владеющий этим секретным ключом.

Суть криптографических систем с открытым ключом сводится к тому, что в них используются так называемые необратимые функции (иногда их называют односторонними или однонаправленными), которые характеризуются следующим свойством: для данного исходного значения с помощью некоторой известной функции довольно легко вычислить результат, но рассчитать по этому результату исходное значение чрезвычайно сложно.

Известно несколько криптосистем с открытым ключом. Наиболее разработана на сегодня система RSA, предложенная еще в 1978 г. Алгоритм RSA назван по первым буквам фамилий его авторов: P.JI. Райвеста (R.L. Rivest), А. Шамира (A. Shamir) и Л. Адлемана (L. Adleman). RSA — это система коллективного пользования, в которой каждый из пользователей имеет свои ключи зашифровывания и расшифровывания данных, причем секретен только ключ расшифровывания.

Специалисты считают, что системы с открытым ключом больше подходят для шифрования передаваемых данных, чем для защиты данных, хранимых на носителях информации. Существует еще одна область применения этого алгоритма — цифровые подписи, подтверждающие подлинность передаваемых документов и сообщений.

Асимметричные криптосистемы наиболее перспективны, так как в них не используется передача ключей другим пользователям и они легко реализуются как аппаратным, так и программным способами. Однако системы типа RSA работают приблизительно в тысячу раз медленнее, чем классические, и требуют длины ключа порядка 300— 600 бит. Поэтому все их достоинства сводятся на нет низкой скоростью работы. Кроме того, для ряда функций найдены алгоритмы инвертирования, т. е. доказано, что они не являются необратимыми. Для функций, используемых в системе RSA, такие алгоритмы не найдены, но нет и строгого доказательства необратимости используемых функций. В последнее время все чаще возникает вопрос о замене в системах передачи и обработки информации рукописной подписи, подтверждающей подлинность того или иного документа, ее электронным аналогом — электронной цифровой подписью (ЭЦП). Ею могут скрепляться всевозможные электронные документы, начиная с различных сообщений и кончая контрактами. ЭЦП может применяться также для контроля доступа к особо важной информации. К ЭЦП предъявляются два основных требования: высокая сложность фальсификации и легкость проверки.

Для реализации ЭЦП можно использовать как классические криптографические алгоритмы, так и асимметричные, причем именно последние обладают всеми свойствами, необходимыми для ЭЦП.

Однако ЭЦП чрезвычайно подвержена действию обобщенного класса программ «троянский конь» с преднамеренно заложенными в них потенциально опасными последствиями, активизирующимися при определенных условиях. Например, в момент считывания файла, в котором находится подготовленный к подписи документ, эти программы могут изменить имя подписывающего лица, дату, какие-либо данные (например, сумму в платежных документах) и т.п.

Поэтому при выборе системы ЭЦП предпочтение безусловно должно быть отдано ее аппаратной реализации, обеспечивающей надежную защиту информации от несанкционированного доступа, выработку криптографических ключей и ЭЦП.

Из изложенного следует, что надежная криптографическая система должна удовлетворять ряду определенных требований.

§ Процедуры зашифровывания и расшифровывания должны быть «прозрачны» для пользователя.

§ Дешифрование закрытой информации должно быть максимально затруднено.

§ Содержание передаваемой информации не должно сказываться на эффективности криптографического алгоритма.

§ Надежность криптозащиты не должна зависеть от содержания в секрете самого алгоритма шифрования (примерами этого являются как алгоритм DES, так и алгоритм ГОСТ 28147—89).

Процессы защиты информации, шифрования и дешифрования связаны с кодируемыми объектами и процессами, их свойствами, особенностями перемещения. Такими объектами и процессами могут быть материальные объекты, ресурсы, товары, сообщения, блоки информации, транзакции (минимальные взаимодействия с базой данных по сети). Кодирование кроме целей защиты, повышая скорость доступа к данным, позволяет быстро определять и выходить на любой вид товара и продукции, страну-производителя и т.д. В единую логическую цепочку связываются операции, относящиеся к одной сделке, но географически разбросанные по сети.

Например, штриховое кодирование используется как разновидность автоматической идентификации элементов материальных потоков, например товаров, и применяется для контроля за их движением в реальном времени. Достигается оперативность управления потоками материалов и продукции, повышается эффективность управления предприятием. Штриховое кодирование позволяет не только защитить информацию, но и обеспечивает высокую скорость чтения и записи кодов. Наряду со штриховыми кодами в целях защиты информации используют голографические методы.

Методы защиты информации с использованием голографии являются актуальным и развивающимся направлением. Голография представляет собой раздел науки и техники, занимающийся изучением и созданием способов, устройств для записи и обработки волн различной природы. Оптическая голография основана на явлении интерференции волн. Интерференция волн наблюдается при распределении в пространстве волн и медленном пространственном распределении результирующей волны. Возникающая при интерференции волн картина содержит информацию об объекте. Если эту картину фиксировать на светочувствительной поверхности, то образуется голограмма. При облучении голограммы или ее участка опорной волной можно увидеть объемное трехмерное изображение объекта. Голография применима к волнам любой природы и в настоящее время находит все большее практическое применение для идентификации продукции различного назначения.

Технология применения кодов в современных условиях преследует цели защиты информации, сокращения трудозатрат и обеспечение быстроты ее обработки, экономии компьютерной памяти, формализованного описания данных на основе их систематизации и классификации.

В совокупности кодирование, шифрование и защита данных предотвращают искажения информационного отображения реальных производственно-хозяйственных процессов, движения материальных, финансовых и других потоков, а тем самым способствуют обоснованности формирования и принятия управленческих решений.

Зашита информации в корпоративных сетях ИС управления

Создание системы защиты информации в корпоративной сети ИС порождает целый комплекс проблем. В комплексе корпоративная система защиты информации должна решать следующие задачи:

§ обеспечение конфиденциальности информации;

§ защита от искажения;

§ сегментирование (разделение на части) и обеспечение индивидуальности политики безопасности для различных сегментов системы;

§ аутентификация пользователей — процесс достоверной идентификации отождествления пользователя, процесса или устройства, логических и физических объектов сети для различных уровней сетевого управления;

§ протоколирование событий, дистанционный аудит, защита регистрационных протоколов и др.

Построение системы информационной безопасности сети основывается на семиуровневой модели декомпозиции системного управления OSI/ISO. Согласно стандартам Международной организации по стандартизации (ISO), разрабатывающей стандарты взаимодействия открытых систем (OSI), выделяют семь уровней сетевой архитектуры, которая обеспечивает передачу и обработку информации в сети. Такая семиуровневая модель обеспечивает полный набор функций, реализуемый открытой по стандартам ISO архитектурой сети. Семь уровней сетевого управления включают: физический, канальный, сетевой, транспортный, сеансовый, представительский, прикладной уровни.

На физическом уровне, представляющем среду распространения данных (кабель, оптоволокно, радиоканал, каналообразующее оборудование), применяют обычно средства шифрования или сокрытия сигнала. Они малоприменимы в коммерческих открытых сетях, так как есть более надежное шифрование.

На канальном уровне, ответственном за организацию взаимодействия двух смежных узлов (двухточечные звенья), могут быть использованы средства шифрования и достоверной идентификации пользователя. Однако использование и тех и других средств на этом уровне может оказаться избыточным. Необязательно производить (пере-) шифрование на каждом двухточечном звене между двумя узлами.

Сетевой уровень решает задачи распространения и маршрутизации пакетов информации по сети в целом. Этот уровень критичен в отношении реализации средств криптозащиты. Понятие пакета существует на этом уровне. На более высоких уровнях есть понятие сообщения. Сообщение может содержать контекст или формироваться на прикладном уровне, защита которого затруднена с точки зрения управления сетью. Сетевой уровень может быть базовым для реализации средств защиты этого и нижележащих уровней управления. К ним относятся: транспортный (управляет передачей информации), сеансовый (обеспечивает синхронизацию диалога), уровень представлений (определяет единый способ представления информации, понятный пользователям и компьютерам), прикладной (обеспечивает разные формы взаимодействия прикладных процессов).

Однако защита на сетевом уровне недостаточна, так как неизвестно, что за информация упакована в пакеты, не видно пользователей и процессов, порождающих эту информацию. Ряд задач защиты информации лежит выше сетевого уровня: шифрование и обеспечение достоверности опознавания (аутентификация) сообщений (а не пакетов), обработка протокола с обеспечением его защиты, контроль доступа и соблюдения полномочий, протоколирование событий. Управление уровнями выше сетевого сложное и разнообразное и поэтому рассмотреть возможные стратегии защиты информации для них трудно. Решение может быть найдено на пути поиска единой технологической базы, обладающей максимальной общностью и распространенностью, для защиты информации и сетевой интеграции распределенных пользовательских приложений. В качестве средств защиты информации транспортного, сеансового и уровня представлений (все три перечисленных уровня называют middleware) используется программное обеспечение, например, Teknekron Information Bus (TIB). Средства защиты прикладного уровня в данной главе не рассматриваются. Использование единой, универсальной технологии защиты информации в сетях обеспечивается программной средой интеграции приложений — Teknekron Information Bus (TIB). Эта среда обеспечивает развитое протоколирование событий, отслеживание перемещения сообщений по сети, разделение полномочий пользователей, поддержку средств шифрования и цифровой подписи и многое другое. Программно-технические решения в области платформ и протоколов защиты информации в сетях могут быть:

§ для технологии «клиент-сервер» наиболее распространенным является вариант Unix (сервер) и Windows (клиент);

§ операционная система Unix содержит встроенную поддержку протоколов TCP/IP (Transport Control Protocol / Internet Protocol — транспортный протокол с контролем). Это один из важных факторов технологичности интеграции систем на основе этого протокола и этой операционной системы.

§ протокол TCP/IP обладает высокой совместимостью как с различными по физической природе, скоростным характеристикам каналами, так и с широким кругом аппаратных платформ. В пользу протокола TCP/IP говорит наличие наиболее развитых технологий криптозащиты на сетевом уровне. Задача обеспечения безопасности в TCP/IP-сетях решается с любым необходимым уровнем надежности.

Таким образом, архитектурную концепцию системы защиты информации в сетях можно представить в виде трех слоев: средства защиты сетевого уровня, middleware-системы и средства защиты, предлагаемые прикладными системами.

Этапы разработки систем зашиты

При первоначальной разработке и реализации системы защиты ИС обычно выделяют три стадии.

Первая стадия — выработка требований включает:

§ выявление и анализ уязвимых в ИС и ИТ элементов, которые могут подвергнуться угрозам;

§ выявление или прогнозирование угроз, которым могут подвергнуться уязвимые элементы ИС;

§ анализ риска.

Стоимостное выражение вероятного события, ведущего к потерям, называют риском. Оценки степени риска в случае осуществления того или иного варианта угроз, выполняемые по специальным методикам, называют анализом риска.

На второй стадии — определение способов защиты — принимаются решения о том:

§ какие угрозы должны быть устранены и в какой мере;

§ какие ресурсы ИС должны быть защищаемы и в какой степени;

§ с помощью каких средств должна быть реализована защита;

§ каковы должны быть стоимость реализации защиты и затраты на эксплуатацию ИС с учетом защиты от потенциальных угроз.

Вторая стадия предусматривает разработку плана защиты и формирование политики безопасности, которая должна охватывать все особенности процесса обработки информации, определяя поведение системы в различных ситуациях.

2015-04-23

2015-04-23 367

367