В качестве примера рассмотрим упрощенную информационную систему предприятия. В результате ознакомления с информационной системой выделены ресурсы:

· база данных предприятия, содержащая данные о клиентах, заказах, хозяйственных операциях и др.;

· файловый сервер предприятия, предназначенный для хранения и обмена конфиденциальной информацией.

Анализ пользователей системы показал разделение всего персонала на 2 вида:

· менеджеры;

· управляющий персонал (руководитель, главный бухгалтер).

Доступ к файловому серверу необходим только управляющему персоналу, причем следует учесть возможность обращения руководителя к ресурсам база данных и файловый сервер через общедоступные глобальные сети. Доступ менеджеров к базе данных осуществляется только внутри локальной сети предприятия.

При доступе субъектов менеджер и руководитель к ресурсам системы благодаря существованию разнообразных уязвимостей в программном и аппаратном обеспечении существует возможность реализации угроз нарушения доступа.

В таблице 3.3.1 представлены данные для проведения анализа защищенности системы.

Таблица 3.3.1 — Пример исходных данных для проведения анализа защищенности

| Отношение доступа | Тип угрозы | Вероятность возникновения угрозы | Величина ущерба |

| менеджер – база данных | прерывание | 0,01 | 100 |

| руководитель – база данных | прерывание, перехват | 0,09 | 1000 |

| руководитель – файловый сервер | прерывание, перехват, фальсификация | 0,20 | 10000 |

В соответствии с выявленными угрозами определим требуемые методы и средства защиты (см. таблицу 3.3.2).

Таблица 3.3.2 — Пример применения методов и средств защиты

| Отношение доступа | Тип угрозы | Методы и средства защиты | Сопротивля-емость механизма защиты |

| менеджер – база данных | прерывание | — | 0,00 |

| руководитель – база данных | прерывание, перехват | шифрование | 0,95 |

| руководитель –файловый сервер | перехват, фальсификация | шифрование, электронная цифровая подпись | 0,97 |

При доступе менеджера к базе данных вероятность возникновения угрозы и величина ущерба небольшие, поэтому применение средств для защиты информации может быть неэффективным с точки зрения затрат на разработку и простоты работы с системой.

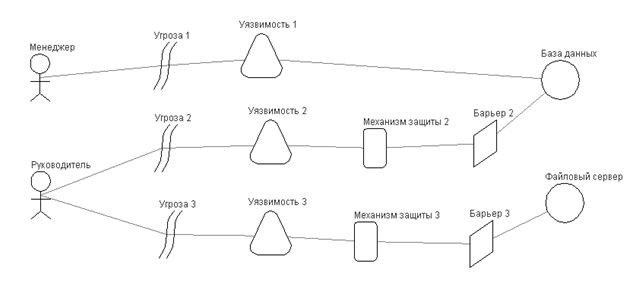

Статическая модель системы представлена на рисунок 3.3.1.

Рисунок 3.3.1 — Статическая модель информационной системы предприятия с учетом угроз и механизмов защиты

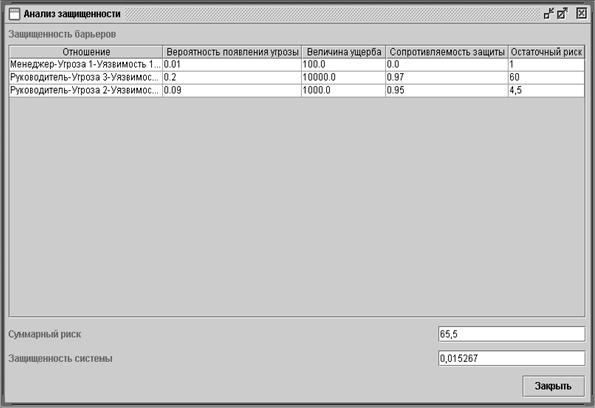

Остаточные риски барьеров представлены в таблице 3.3.3.

Таблица 3.3.3 — Остаточные риски барьеров

| Отношение доступа | Барьер | Риск |

| Менеджер – База данных | — | 1 |

| Руководитель – База данных | Барьер 2 | 4,5 |

| Руководитель – Файловый сервер | Барьер 3 | 60 |

Остаточный риск всей системы вычисляется как сумма всех остаточных рисков  . Суммарная защищенность равна

. Суммарная защищенность равна  .

.

Наибольшее значение риска предполагается при доступе субъекта Руководитель к ресурсу Файловый сервер, данное значение значительно влияет на суммарный риск.

Выполнение работы

1. Запустить серверное приложение. Для этого требуется выполнить файл runServer.bat.

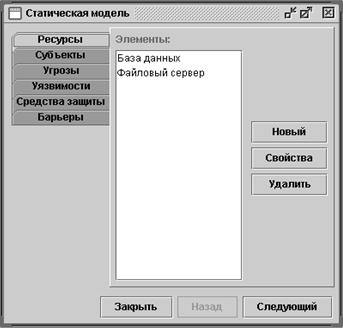

2. Для формирования множеств элементов системы открыть диалоговое окно «Элементы системы». Для этого следует выполнить команду меню «Модель\Статическая».

3. В окне редактирования статической модели (см. рисунок 3.3.1) в соответствии с вариантом задания (см. таблицу 3.4.1) на вкладке «Ресурсы» добавить ресурсы информационной системы.

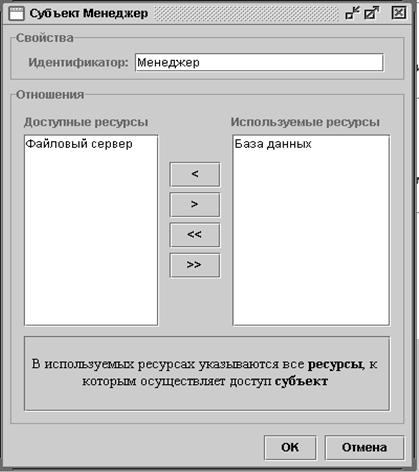

4. Перейти на вкладку «Субъекты» и ввести субъекты. При редактировании субъектов (см. рисунок 3.4.2) задать доступные ресурсы в соответствии с вариантом задания.

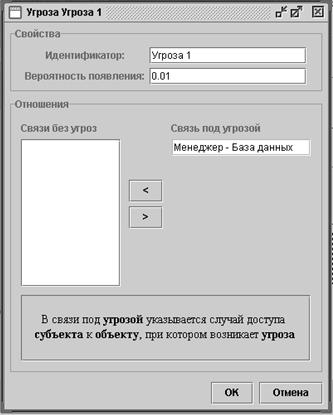

5. Во вкладке «Угрозы» ввести угрозы нарушения доступа и вероятности их возникновения (см. рисунок 3.4.3) в соответствии с вариантом.

Рисунок 3.4.1 — Окно редактирования статической модели

Рисунок 3.4.2 — Окно редактирования свойств субъекта

Рисунок 3.4.3 — Окно редактирования угрозы

6. Во вкладке «Уязвимости» ввести величины ущерба для всех уязвимостей.

Для всех отношений доступа выбрать методы защиты информации, которые будут препятствовать возникающим угрозам.

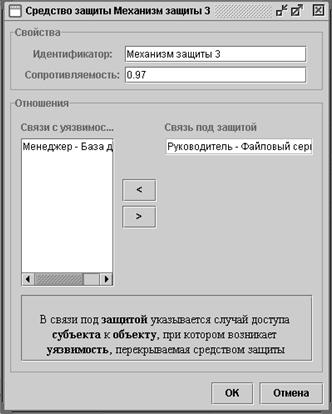

Добавить во вкладке «Средства защиты» механизмы защиты с выбранными самостоятельно степенями сопротивляемости (см. рисунок 3.4.5).

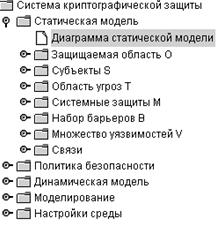

7. Открыть графическое представление статической модели двойным щелчком мыши на строке «Диаграмма статической модели» (см. рисунок 3.4.6) в древовидном списке. По диаграмме проанализируйте правильность задания элементов и связей.

Рисунок 3.4.5 — Окно редактирования свойств механизма защиты

Рисунок 3.4.6 — Вид древовидного списка системы изучения методов и средств защиты информации

8. Для просмотра рисков откройте окно анализа защищенности (пункт меню «Анализ\Защищенность системы»). Вид данного окна представлен на рисунке 3.4.7.

Рисунок 3.4.7 — Окно анализа защищенности

9. Проанализируйте и определите наиболее ценные ресурсы с точки зрения возможного ущерба.

10.Сделайте выводы о том, каким образом влияют вероятности и характеристики угроз, уязвимостей и механизмов защиты на общую защищенность системы, изменяя параметры в окне анализа защищенности.

Таблица 3.4.1 — Варианты заданий

| Вари-ант | Отношение доступа | Угроза | Параметры | |

| Вероят-ность возникно-вения угрозы | Величи-на ущерба | |||

| 1 | Менеджер-База данных | перехват | 0,1 | 100 |

| Руководитель-Почтовый сервер | фальсификация | 0,3 | 50 | |

| Руководитель-База данных | модификация | 0,2 | 1000 | |

| 2 | Менеджер-База данных | перехват | 0,4 | 200 |

| Руководитель-Почтовый сервер | перехват, фальсификация | 0,3 | 520 | |

| Руководитель-База данных | модификация, фальсификация | 0,7 | 130 | |

| 3 | Менеджер-База данных | модификация, перехват | 0,1 | 10 |

| Менеджер–Почтовый сервер | перехват, модификация | 0,15 | 200 | |

| Руководитель-База данных | модификация | 0,2 | 620 | |

| Руководитель-Почтовый сервер | фальсификация | 0,2 | 540 | |

| 4 | Менеджер–Почтовый сервер | перехват, модификация | 0,15 | 200 |

| Менеджер-База данных | перехват | 0,1 | 120 | |

| Руководитель-Почтовый сервер | фальсификация | 0,3 | 2000 | |

| Руководитель-База данных | модификация | 0,2 | 10 | |

Содержание отчета

Отчет выполняется один на бригаду и должен включать:

1. Наименование и цель работы.

2. Краткие теоретические сведения.

3. Статическую модель согласно варианта.

4. Окна редактирования ресурсов, субъектов, угроз, уязвимостей, средств защиты.

5. Анализ защищенности

6. Выводы.

2018-03-09

2018-03-09 111

111