До недавнего времени, тема, которой посвящена эта книга, была под строгим государственным контролем, и информация о достижениях в этой области была доступна только узкому кругу специалистов.

Развитие бизнеса сегодня неразрывно связано с ис-пользованием информационных ресурсов, защитой ком-мерческой информации, поэтому и круг лиц, интересующихся этой темой, постоянно растет.

Владение информацией является ключевым фактором успеха любой деятельности. Существуют фирмы, специализирующиеся на добывании и продаже чужих секретов. Не редкость и разведчики-одиночки. Иногда информация добывается не под конкретный заказ, а заинтересованные в покупке информации лица находятся уже после получения информации.

22 июня 2007 года Радио России сообщило, что высокопоставленные чины МВД организовали незаконное прослушивание разговоров граждан. Информацию продавали, использовали для шантажа и вымогательства.

Во все времена во всём мире государство (власть) имело желание и старалось держать народ «под колпаком». Контроль за передвижением: прописка-регистрация по месту жительства и месту пребывания, продажа билетов только по паспорту (не только на самолёт, но и на поезд чего раньше не было). Досмотры (не только при пресечении государственной границы и посадке в самолёт), прослушивание телефонов и перлюстрация писем (это было всегда в большей или меньшей степени). Подслушивание и подсматривание с точки зрения безопасности государственной власти, вообще-то, понятно и оправдано. Но с точки зрения прав граждан, личной безопасности, личной тайны, свободы и демократии – заглядывание под одеяло представляет угрозу, является нарушением прав и свобод на личную жизнь. Гражданам необходимо учитывать, что в настоящее время все телефонные разговоры записываются. Компетентные органы в любое время могут взять из архива запись и узнать – кому человек звонил год назад или о чём говорил три года назад.

Вот выдержка из письма-жалобы и ответа на него, опубликованных в местной газете «Наше слово» 21 ноября 1995 года: «… Так безобразно стала работать городская телефонная связь. К абонентам подключаются другие номера, невольно становишься свидетелем чужих разговоров, на проводе оказывается нередко сразу по нескольку абонентов».

«Связисты заверили, что это явление временное. Идёт приработка оборудования, прежде всего старых образцов групповых искателей. Поскольку приработка оборудова-ния - дело ещё нескольких месяцев, наш совет абонентам - не говорите по телефону то, что хотите сохранить в тайне».

Из этого следует, что лозунг «Спасение утопающих – дело рук самих утопающих» остается в силе.

Не случайно так или иначе, в той или иной форме, в большей или меньшей степени, может быть особо не задумываясь над проблемой, тем не менее мы все пользуемся правилами конспирации, условностями, скрываем что-то от сослуживцев, соседей, родственников (дети от родителей, родители от детей, супруги друг от друга). Часто можно услышать фразу «Это не телефонный разговор». Нередко наблюдаем такую картину. Разговаривают двое. Подходит третий, и разговор прекращается или резко и неуклюже переходит на другую тему.

Ещё в советские годы были случаи, когда на свалках находили сразу по нескольку мешков с письмами. Тогда это делалось, в т.ч. и работниками почты, с целью добыть из конверта рубль или трёшку, которые, возможно, родители послали солдату-срочнику или студенту. Сейчас (1999 г) имеются факты взлома почтовых ящиков (в том числе на здании почты) и хищения всех писем во многих городах. Ценная информация заносится в компьютер. Это адреса, Ф, И, О, даты рождения, родственные, дружеские и деловые связи, род деятельности, уязвимые места, увлечения, наличие коллекций и других ценностей, планы (кто на выходные уедет на дачу, кто собирается провести отпуск у родственников, оставив свои квартиры) и многое другое. Из писем можно узнать: кто от чего лечится, кто с кем спит, кто и когда собирается купить автомобиль или планирует продать коттедж, приобрести или продать акции. Из личной переписки и телефонных разговоров можно получить сведения не только личного характера, но и составляющие служебную тайну, содержащие коммерческие секреты. Накапливается ПОЛНАЯ информация - отличная база данных для преступного мира!

Защищать надо не только информацию, содержащую государственную или военную тайну, но так же информа-цию содержащую промышленные и коммерческие секреты, банковскую и врачебную тайну, некоторые научные достижения, конфиденциальную информацию, персональные данные. Пора понять, что информация - товар. И с ней случается то же, что с любым другим товаром, который плохо лежит, - крадут. Помните! Любая информация о Вас может быть использована против Вас.

Приведу простой пример того, как мошенник воспользовался информацией, полученной из обычного письма. Этот случай произошел в 1997 г. в г. Энгельсе.

Спеша утром на рынок, Мария Ивановна обратила внимание на конверт в своём почтовом ящике, но решила не возвращаться. «Приду с рынка и возьму», - подумала она. А когда вернулась, то конверта в ящике уже не было. Не придав особого значения случившемуся, принялась за свои обычные домашние дела. Их вскоре прервал звонок в дверь. Молодой улыбающийся парень с радостью ошарашил:

- Не узнаёте, тёть Маш? Это ведь я, Аркашка. Да разве узнаешь меня. Ведь виделись, когда я под стол ещё пеш- ком ходил.

Действительно, внука своей тёти, живущей в Тюмени, Мария Ивановна не видела более 15 лет. Теперь вот приехал, долгожданный.

- Раздевайся, умывайся и за стол, - сказала она гостю.

- Сейчас пообедаем, а вечером будут рассказы. Дочь с зятем с работы придут, ужин сделаю праздничный.

Пообедав, гость заспешил в Саратов, объясняя, что у него в областном центре неотложные дела по работе. По- просил 170 тысяч рублей, так как деньги он получит только на следующий день. Мария Ивановна как раз только получила пенсию, и две новенькие 100-тысячные с радостью вручила гостю. А когда Аркадий ушел, стала готовиться к праздничному ужину, и всё вспоминала, сколько доброго для неё сделала когда-то мамина сестра, и как теперь достойно она должна приветить её внука...

Праздничный ужин был готов, все ждали гостя. Но он не пришел. Ни в этот вечер, ни на следующий день. А свя-завшись по телефону с родственниками, Мария Ивановна поняла, что её жестоко обманули. Воспользовавшись чужим письмом, узнав из его содержания, что скоро действительно должен был приехать внук, которого Мария Ивановна не видела более 15 лет, проходимец забрал у пожилого и больного человека последнюю пенсию.

Если бы письмо было зашифровано даже простым слабым шифром, этого бы не произошло. Подобные случаи - на самом деле явление, встречающееся гораздо чаще, чем может показаться на первый взгляд. Просто далеко не каждый предаёт их огласке. Никто не хочет выставлять себя человеком, которого можно одурачить. Аферисты хорошо ориентируются в любой ситуации и быстро соображают, как можно использовать сведения, полученные, к примеру, из чужого письма.

Молодой человек похитил из почтового ящика письмо (1998 г). Представился женщине-адресату новым соседом её матери, проживающей в другом городе. Здесь, якобы, проездом, мать просила заехать, навестить. Рассказал все новости (из письма), называя соседей и родственников по фамилиям и именам, чем вызвал доверие. Сообщил, что мать болеет (чем вывел женщину из равновесия, и она потеряла бдительность), а его жена-медик делает ей уколы. Женщина приготовила подарки для матери. Аферист приятной внешности взял у женщины деньги под благовидным предлогом и скрылся.

На войне в Чечне в 1990-е годы Федеральные силы вели радио переговоры открытым текстом. Боевики прослушивали их и были в курсе событий: когда и по какой дороге пойдёт колонна, какие силы и т.п., готовили засаду и нападали. Из-за беспечности гибли люди. А ведь зашифровать не трудно и не долго. И диктуй по той же рации цифры или кодовые слова. В силовых ведомствах и других государственных структурах, конечно, есть средства шифрования, но для их применения нужно решение (разрешение) руководства. Проблема использования этих средств и в том, что они являются секретными. Существуют определённые требования к обращению с секретными документами и изделиями. А, имея знания, любой командир подразделения мог бы самостоятельно организовать шифрованную связь между объектами и постами без всяких разрешений и указаний сверху.

Допустим, филиал вашей фирмы находится в другом городе. Нужна постоянная связь, обмен информацией. Например, Вы по телефону обсуждаете возможность закупки филиалом оптом товара по низкой цене, доставки его в фирму для реализации в розницу. Является ли эта информация секретной? Казалось бы нет: то, что ваша фирма занимается торговлей, всем известно, цена на товар тоже не секрет. Но представьте, что разговор прослушал ваш конкурент. Значит, противнику известны ваши планы, а это уже плохо. Конкурент может оказаться расторопней, опередить Вас и закупить ту партию товара, которую собирались приобрести Вы (заключить выгодный контракт). Таким образом, не Вы, а ваш конкурент получит прибыль. Это не самый худший из возможных вариантов последствия утечки информации. Любая серьезная преступная акция начинается со сбора информации о потенциальной жертве. Вот почему необходимо правильно определять и устанавливать степень секретности мероприятий и иногда временно засекречивать несекретную информацию. Поэтому необходимо шифровать информацию. Завистники и враги обязательно есть у каждого порядочного человека. Позаботьтесь о своей безопасности заблаговременно.

Настоящее пособие не претендует на всеобъемлющий охват проблем, касающихся защиты информации. Тем не менее, оно даёт представление о всех основных способах и возможностях ручного шифрования. На основе приведённых образцов Вы сможете разработать другие и более сложные средства шифрования.

Сохранность ваших секретов в ваших руках.

Успехов Вам!

Мюллер долго мучается с перехваченной советской радиограммой, которая совершенно не поддаётся дешифровке:

- Штирлиц, дружище, выручайте! Не могу расшифровать.

- Это бесполезно, группенфюрер. Здесь применён ШИФР ЛЫГИНА!

Я - криптоман, любитель шифрованья,

О тайнописи книгу написал.

Вам шифрами пишу свои посланья,

Чтоб посторонний их не прочитал!

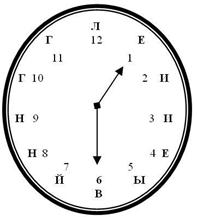

Стрелки являются ключом.

Начиная с буквы под номером 1, через четыре буквы на пятую читаем имя ифамилию автора.

♘ Ход конём ♞

| Н | В | Й | Г |

| Н | Ы | Е | Е |

| Г | И | И | Л |

Используя ход коня, читаем имя и

фамилию автора.

Надеюсь, книга пригодится как детям для игры, так и взрослым для дела; будет интересна всем: школьникам и пенсионерам, правоохранительным органам и криминальным авторитетам, шпионам и контрразведчикам, бизнесменам, должностным лицам, занимающимся вопросами безопасности фирм, преподавателям основ безопасности жизнедеятельности, а может быть и специалистам-профессионалам.

Буду благодарен за критические замечания, которые прошу направлять Лыгину Е.А. на e-mail: lyginE@skylink64.ru.

Также свои отзывы и предложения можете оставить в гостевой книге на моём сайте: https://lygine.narod.ru/Lygin.html

СПИСОК ИСПОЛЬЗУЕМОЙ ЛИТЕРАТУРЫ

[1]. Герасименко В.А. Защита информации в автоматизированных системах обработки данных. В 2-х кн.: Кн. 1. – М: Энергоатомиздат, 1994.

[2]. Дойль А.К. Собрание сочинений: В 10 т. Т.3. - Волгоград, кооператив «Книга» / Ростов- на Дону: издательство «Гермес», 1993 г.

[3]. Кушниренко. Кодирование информации: 9 класс. Учебное пособие для общеобразовательных учебных заведений. Москва, 1995.

[4]. Рыбаков А.Н. Кортик. Повесть.

[5]. Толстой А.Н. Пётр Первый: Роман. – Калининград: Кн. Изд-во, 1982.

[6]. Эрих Церен. Библейские холмы. – Западный Берлин, 1961.

[7]. Юный техник. Журнал № 8, 1969 г.

[8]. Юный техник. Журнал № 11, 1969 г.

[9]. Юный техник. Журнал № 12, 1990 г.

2015-03-20

2015-03-20 719

719