Радиотехники, электроники и автоматики»

МГТУ МИРЭА

Факультет информационных технологий (ИТ)

Кафедра № 239 «АСОУ» МГТУ МИРЭА при ФГУП НИИ «Восход»

Отчет по лабораторной работе №5

По дисциплине

«Методы и средства защиты компьютерной информации»

Тема: «Восстановления паролей пользователей из базы данных ОС Windows»

| Выполнил студент гр. ИТА-2-09 | В. В. Курзямов | ||

| Преподаватель | |||

| С. С. Черненко | |||

| . | |||

| Оценка | |||

| Дата | |||

Москва 2013 г.

Цель работы:

Изучение методов шифрования информации на примере простых симметричных шифров. Приобретение навыков шифрования методом перестановки и шифрования методом подстановки.

Исходные данные для лабораторной работы:

1) Операционная система — Windows7 (в качестве host-системы).

2) Программа запуска виртуальных машин — VMware Player.

3) Операционная система — Windows XP (эмулированная в виртуальной среде VMware).

4) Специальное программное обеспечение — SAMInside

Задачи лабораторной работы:

1. Получение доступа к файлам SAM и SYSTEM находящимся в директории %SystemRoot%\System32\Config;

2. Получение паролей пользователей путем расшифровки файла SAM.

Выполнение лабораторной работы.

1) Включим ПК. Дождемся загрузки ОС и авторизуемся под учетной записью администратора.

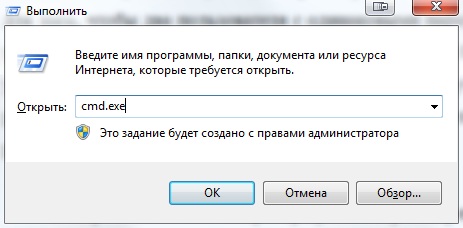

2) Нажмем комбинацию клавиш «Win+R», и запустим на исполнение команду cmd.exe (рисунок 1).

Рисунок 1 – Запуск команды cmd.exe

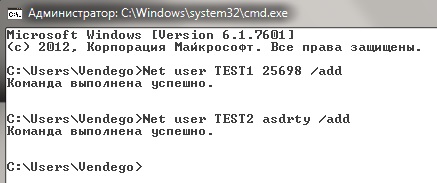

3) В открывшемся окне командной строки выполним две команды добавления пользователей «Net user TEST 1 25698 /add» и «Net user TEST 2 asdrty /add» (рис. 2):

Рисунок 2 – Добавление пользователей с помощью командной строки

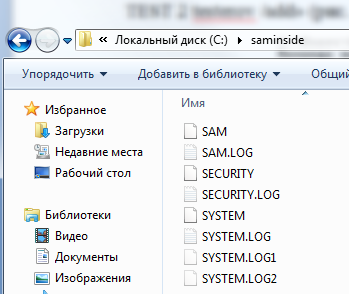

4) Загрузим ОС с LiveCD для того, чтобы скопировать системные файлы SAM, SECURITY и SYSTEM в папку C:\saminside (рисунок 3)

Рисунок 3 – Директория saminside

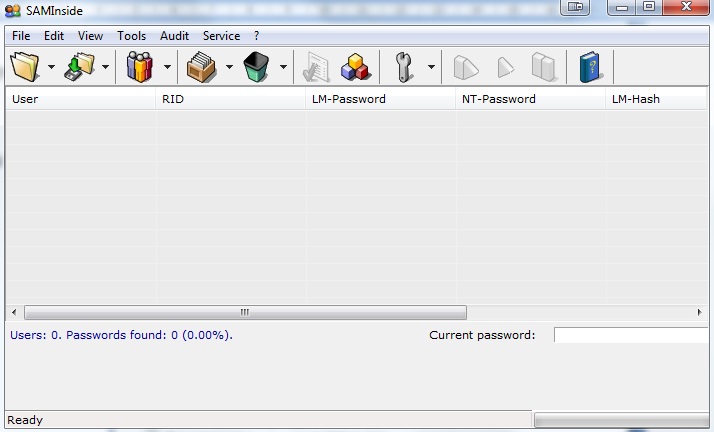

5) Откроем программу Sam Inside ( рисунок 4)

Рисунок 4 – Программа Sam Inside

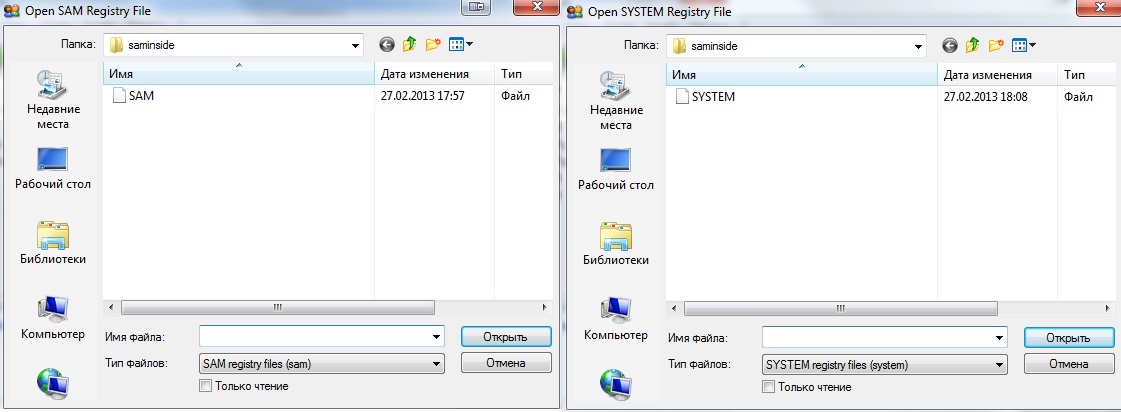

6) Откроем меню Файл, выберем пункт « импорт файлов реестра SAM и SYSTEM…» иукажем путь до директории «saminside» (рисунок 5).

Рисунок 5 – Импорт файлов SAM и SYSTEM

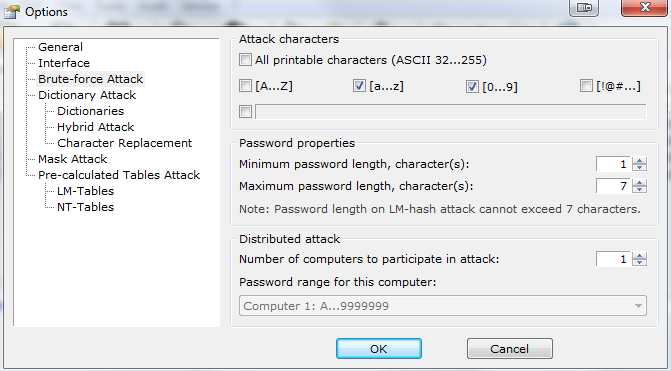

7) Нажмем клавишу F9, чтобыоткрыть пункт списка « Атака полным перебором » и выберем позиции «[a…z]» и «[0…9]». Нажмем клавишу ОК (рисунок 6).

Рисунок 6 – Меню настроек программы SAM Inside.

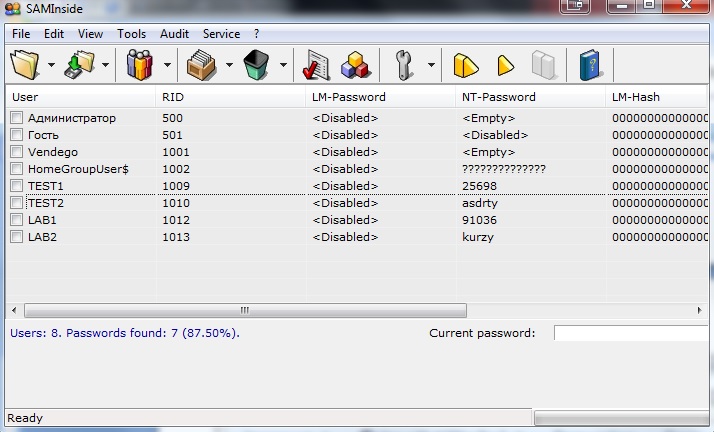

8) Зайдем во вкладку « Audit » и отметим пункты « Атака по NT- ключам » и « Атака полным перебором ». Далее перейдем в основное окно программы, отметим пользователей test1 и test2 инажмем F4 для начала атаки полным перебором. После окончания перебора в поле « NT-password » появятся найденные пароли ( рисунок 7).

Рисунок 7 – Результат определения паролей

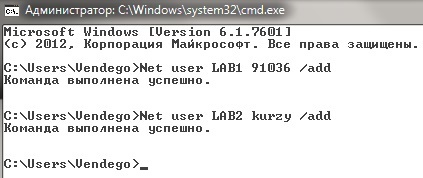

9) Создадим еще две учетные записи Lab1 и Lab2 (рисунок 8) и определим их пароли (рисунок 7).

Рисунок 8 – Добавление пользователей с помощью командной строки

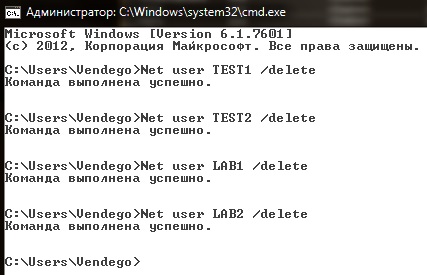

10) Удалим все созданных пользователей с помощью командной строки (рисунок 9).

Рисунок 9 – Удаление пользователей с помощью командной строки

Выводы:

В процессе выполнения лабораторной работы я познакомился с методами и способами хранения и шифрования данных об учетных записях в ОС Windows. Также приобрел практические навыки работы с программой SAM Inside, которая позволяет восстановить пароли к учетным записям. При выполнении лабораторной работы не удалось восстановить пароли с помощью метода « Атака по LM- ключам», однако программа с легкостью восстановила и с помощью метода « Атака по NT- ключам».

2015-05-10

2015-05-10 426

426