Фрагмент матрицы установления полномочий

| Субъект | Каталог d:\Heap | Программа prty | Принтер |

| Пользователь 1 | cdrw | e | w |

| Пользователь 2 | r | w c 9:00 до 17:00 |

Обозначения: c – создание, d – удаление, r – чтение, w – запись, e – выполнение.

3. Разграничение доступа по уровням секретности и категориям состоит в том, что ресурсы АС разделяются в соответствии с уровнями секретности или категориями. При разграничении по уровню секретности выделяют несколько уровней, например: общий доступ, конфиденциально, секретно, совершенно секретно. Полномочия каждого пользователя задаются в соответствии с максимальным уровнем секретности, к которому он допущен. Пользователь обладает правом доступа ко всем данным с уровнем (грифом) секретности не выше, чем он имеет. При разграничении по категориям задается и контролируется ранг категории, соответствующей пользователю,

а все ресурсы АС декомпозируют по уровню важности, причем каждому уровню отвечает определенный ранг персонала (например, руководитель, администратор, пользователь).

4. Парольное разграничение задается на основе методов доступа субъектов к объектам по паролю. При этом применяются все методы парольной защиты. Очевидно, что постоянное использование паролей создает неудобства пользователям и временные задержки. Поэтому указанные методы реализуют в исключительных ситуациях.

На практике обычно сочетают различные методы разграничения доступа. Например, первые три метода усиливают парольной защитой.

В ГОСТ Р 50739-95 “Средства вычислительной техники. Защита от несанкционированного доступа к информации” и документах Гостехкомиссии [53, 54] определены два вида (принципа) разграничения (управления) доступа (доступом): дискреционное и мандатное.

Дискреционное управление доступом представляет собой разграничение доступа между поименованными субъектами (пользователями) и поименованными объектами (файлы, программы, тома и т.д.). При данном виде разграничения доступа для каждой пары (субъект – объект) должно задаваться явное и недвусмысленное перечисление допустимых типов доступа (читать, писать и т.д.), т.е. тех типов доступа, которые являются санкционированными для данного субъекта к данному ресурсу (объекту) [53]. Такой вид разграничения доступа организуется на базе методов разграничения по спискам или с помощью матрицы.

Мандатное управление доступом – разграничение доступа субъектов к объектам, основанное на характеризуемой меткой конфиденциальности информации, содержащейся в объектах, и официальном разрешении (допуске) субъектов обращаться к информации такого уровня конфиденциальности. Другими словами, для реализации мандатного управления доступом каждому субъекту и каждому объекту присваивают классификационные метки, отражающие их место в соответствующей иерархии. С помощью этих меток субъектам и объектам должны быть назначены классификационные уровни (уровни уязвимости, категории секретности и т.п.), являющиеся комбинациями иерархических и неиерархических категорий. Мандатное управление доступом реализуется на основе методов разграничения по уровням секретности и категориям.

Регистрация представляет собой механизм системы ОБИ, фиксирующий все события, касающиеся безопасности (вход и выход субъектов доступа, запуск и завершение программ, выдача печатных документов, попытка доступа к защищаемым ресурсам, изменение полномочий субъектов доступа и статуса объектов доступа и т.д.). Для сертифицируемых по безопасности АС список контролируемых событий определен рабочим документом Гостехкомиссии РФ [51]. Эффективность системы ОБИ значительно повышается в случае дополнения регистрации аудитом – анализом протоколируемой информации. Это позволяет оперативно выявлять нарушения, определять слабые места в системе защиты, оценивать работу пользователей и т.д.

Реализация механизма регистрации и аудита направлена на достижение следующих целей [15]: обеспечение подотчетности пользователей и администраторов; обеспечение возможности реконструкции последовательности событий; обнаружение попыток нарушений информационной безопасности; предоставление информации для выявления и анализа проблем. Кроме того, механизм регистрации и аудита является психологическим средством, напоминающим потенциальным нарушителям о неотвратимости возмездия за проступки и оплошности.

К практическим средствам регистрации и аудита относятся: 1) различные системные утилиты и прикладные программы; 2) регистрационный (системный или контрольный) журнал. Первая разновидность средств служит для мониторинга событий, происходящих в АС, осуществляемого администратором системы. Комплексный подход к протоколированию и аудиту обеспечивается при использовании регистрационного журнала. Регистрационный журнал – это хронологически упорядоченная совокупность записей результатов деятельности субъектов системы, достаточная для восстановления, просмотра и анализа последовательности выполнения в системе различных операций, процедур или совершения событий. Типовая запись регистрационного журнала представлена на рис.8.3.

| Тип записи | Дата | Время | Терминал | Пользователь | Событие | Результат |

Рис.8.3. Типовая запись регистрационного журнала

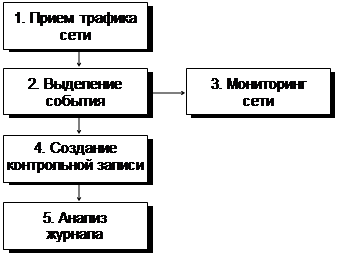

Схема функционирования подсистемы регистрации в рамках сетевого фильтра системы проиллюстрирована на рис.8.4.

Процесс ведения регистрационного журнала состоит из четырех этапов: 1) сбор и хранение данных; 2) защита; 3) интеграция; 4) анализ.

На первом этапе определяются данные, подлежащие сбору и хранению, период чистки и архивации журнала, степень централизации управления, место и средства хранения журнала, возможность регистрации шифрованной информации и др.

2013-12-31

2013-12-31 822

822