Программно-технические меры, направленные на контроль компьютерного оборудования, программ и хранящихся данных, образуют последний, но не менее важный рубеж информационной безопасности. На этом уровне становятся очевидными не только позитивные, но и негативные последствия быстрого прогресса информационных технологий. Во-первых, дополнительные возможности появляются не только у специалистов по ИБ, но и у злоумышленников. Во-вторых, информационные системы все время модернизируются, перестраиваются, к ним добавляются недостаточно проверенные компоненты (в первую очередь программные), что затрудняет соблюдение режима безопасности.

Центральным для программно-технического уровня является понятие сервиса безопасности. В число таких сервисов для учреждений и компаний государственного сектора входят:

- идентификация и аутентификация;

- управление доступом;

- протоколирование и аудит;

- шифрование;

- контроль целостности;

- экранирование;

- анализ защищенности;

- обеспечение отказоустойчивости;

- обеспечение безопасного восстановления;

- туннелирование;

- управление.

В настоящее время повышение уровня информационной безопасности госпредприятий может достигаться путем внедрения современных технологий защиты, отличающихся все большей функциональностью, универсальностью и возможностью портирования на любые платформы. В области технической защиты информационных ресурсов можно выделить три основных направления, по которым действуют российские госпредприятия:

- защита внутренней сети;

- защита выхода в Интернет и международного информационного обмена;

- защита взаимодействия с удаленными подразделениями.

При этом мы помним, что в госструктурах и государственных организациях используются только сертифицированные во ФСТЭК или ФСБ РФ средства обеспечения информационной безопасности. Для защиты внутренних ресурсов большинство федеральных и региональных органов государственной власти применяют встроенные в операционные системы механизмы аутентификации и авторизации пользователей. Некоторые ведомства имеют специальные сертифицированные системы защиты от несанкционированного доступа и электронные замки, такие как «Лабиринт-М», «Аккорд», SecretNet. В качестве средств шифрования, как правило, устанавливаются секретные ключи защиты информации «КриптоПро» или давно известные и до сих пор популярные системы семейства «Верба».

Для защиты рабочих станций и серверов внутренней сети от вредоносных программ (вирусов, червей, троянских коней) абсолютное большинство государственных организаций использует антивирусное программное обеспечение. Чаще всего это российские «Антивирус Касперского» или Dr.Web. Однако встречаются и решения Trend Micro, Symantec, McAfee, Eset.

Деление сети на сегменты с разными требованиями по информационной безопасности осуществляется при помощи механизмов фильтрации MAC- и IP-адресов на активном сетевом оборудовании и механизмов VLAN. Очень редко применяются системы контроля политики безопасности, которые сравнивают текущие настройки защитных механизмов и подсистем с эталонными значениями (Cisco, «Урядник»).

С целью защиты периметра сети госучреждения обычно используют различные сертифицированные межсетевые экраны. В основном это решения Cisco, Aladdin и Check Point. Но встречаются и продукты других производителей, в частности, Novell Border Manager, Microsoft ISA Server, ССПТ-1 и ССПТ-1М от ЦНИИ РТК, «Застава» от «Элвис-Плюс».

Системы обнаружения и предотвращения атак (так называемые HIPS) пока внедрены в очень немногих государственных организациях. Обычно здесь встречаются решения Symantec, S.N. Safe’n’Software и Cisco. В федеральных органах государственной власти защиту от спама и злоупотреблений в Интернете обеспечивают различные системы мониторинга электронной почты и веб-трафика, например eSafe Gateway, MAILsweeper, WEBsweeper и Websense.

В каналах связи с удаленными подразделениями применяются только российские системы криптографической защиты информации и VPN — «Застава», VipNet или «Континент».

11. Нормативно-правовая база организационной защиты. Источники права в области информационной безопасности. Типы нормативных документов. Примеры отечественных и зарубежных законодательных документов.

В Российской Федерации к нормативно-правовым актам в области информационной безопасности относятся:

· Акты федерального законодательства:

· Международные договоры РФ;

· Конституция РФ;

· Законы федерального уровня (включая федеральные конституционные законы, кодексы);

· Постановления правительства РФ;

· Нормативные правовые акты федеральных министерств и ведомств;

· Нормативные правовые акты субъектов РФ, органов местного самоуправления и т. д.

К нормативно-методическим документам можно отнести

1. Методические документы государственных органов России:

· Доктрина информационной безопасности РФ;

· Руководящие документы ФСТЭК (Гостехкомиссии России);

· Приказы ФСБ;

2. Стандарты информационной безопасности, из которых выделяют:

· Государственные (национальные) стандарты РФ;

· Рекомендации по стандартизации;

· Нормативные правовые акты: Законы РФ (О безопасности), Федеральные законы (О персональных данных, Об информации и информационных технологиях, Об электронно цифровой подписи), Указ Президента РФ (Об утверждении перечня сведений конфиденциального характера), Постановление правительства (О сертификации средств защиты информации, О лицензировании);

· Нормативно-методические и методические документы: Доктрина, Приказы ФСТЭК, Положения о сертификации средств защиты по требованиям безопасности, Положение по аттестации объектов, Типовые положения, Руководящие документы, Методики (оценки защищенности), Нормативно-методический документ;

· Стандарты: ГОСТ, РД, СанПин (Гигиенические требования к видеодисплейным терминалам), СНиП (защита от шума).

Пример иностранных законодательных документов:

Соединённые Штаты Америки

По состоянию на сегодняшний день США — юрисдикция с наибольшим количеством документов в Системе (более 12 000 документов).

В базу входят документы из двух основных американских федеральных правовых источников: Свода законов США (US Code, USC) и Кодекса федерального регулирования (Code of Federal Regulations, CFR). Первый представляет собой систематизированный свод федерального статутного законодательства и состоит из 52 разделов, посвященных регулированию тех или иных правовых отраслей или институтов.

В Систему включены три раздела Свода законов США: Раздел 26 — Налоговый кодекс США (US Internal Revenue Code), Раздел 12 — Банки и банковская деятельность (Banks and Banking) и Раздел 15 — Коммерция и торговля (Commerce and Trade), включающий законодательные акты, регулирующие деятельность на рынке ценных бумаг. Свод законов переиздаётся Конгрессом каждые 6 лет и публикуется Службой Свода законов (US Code Service). В отличие от большинства общедоступных источников, в системе WBL приведен не только текст данных документов, но и история всех вносимых в них поправок, а также примечания и наиболее значимые судебные прецеденты в данной области.

В Систему также включены подзаконные акты, изданные федеральными органами исполнительной власти и включенные в Кодекс федерального регулирования Они публикуются Федеральном реестре (Federal Register) — органе Национального управления по делам архивов.

12. Разработка политики безопасности. Основные положения информационной безопасности. Область применения. Цели и задачи обеспечения информационной безопасности. Распределение ролей и ответственности. Общие обязанности.

Разработка.

Вначале необходимо провести аудит информационных процессов фирмы, выявить критически важную информацию, которую необходимо защищать. Аудит информационных процессов должен заканчиваться определением перечня конфиденциальной информации предприятия, участков, где эта информация обращается, допущенных к ней лиц, а также последствий утраты (искажения) этой информации. После реализации этого этапа становится ясно, что защищать, где защищать и от кого: ведь в подавляющем большинстве инцидентов в качестве нарушителей будут выступать — вольно или невольно — сами сотрудники фирмы. И с этим ничего нельзя поделать: придется принять как данность. Различным угрозам безопасности можно присвоить значение вероятности их реализации. Умножив вероятность реализации угрозы на причиняемый этой реализацией ущерб, получим риск угрозы. После этого следует приступать к разработке политики безопасности.

Политика безопасности — документ «верхнего» уровня, в котором должны быть указаны:

· лица, ответственные за безопасность функционирования фирмы;

· полномочия и ответственность отделов и служб в отношении безопасности;

· организация допуска новых сотрудников и их увольнения;

· правила разграничения доступа сотрудников к информационным ресурсам;

· организация пропускного режима, регистрации сотрудников и посетителей;

· использование программно-технических средств защиты;

· другие требования общего характера.

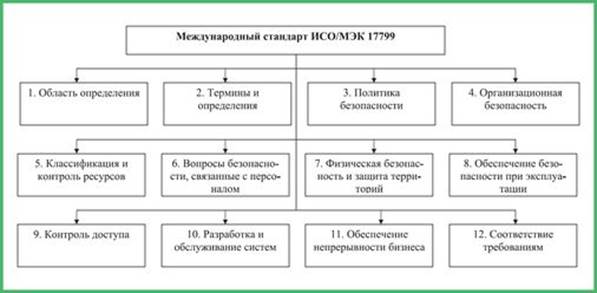

Затраты на обеспечение безопасности информации должны быть не больше, чем величина потенциального ущерба от ее утраты. Анализ рисков, проведенный на этапе аудита, позволяет ранжировать их по величине и защищать в первую очередь не только наиболее уязвимые, но и обрабатывающие наиболее ценную информацию участки. Стандарт ISO 17799 позволяет получить количественную оценку комплексной безопасности:

Разработка политики безопасности предполагает осуществление ряда предварительных шагов:

· оценку личного (субъективного) отношения к рискам предприятия его собственников и менеджеров, ответственных за функционирование и результативность работы предприятия в целом или отдельные направления его деятельности;

· анализ потенциально уязвимых информационных объектов;

· выявление угроз для значимых информационных объектов (сведений, информационных систем, процессов обработки информации) и оценку соответствующих рисков.

При разработке политик безопасности всех уровней необходимо придерживаться следующих основных правил:

· Политики безопасности на более низких уровнях должны полностью подчиняться соответствующей политике верхнего уровня, а также действующему законодательству и требованиям государственных органов.

· Текст политики безопасности должен содержать только четкие и однозначные формулировки, не допускающие двойного толкования.

· Текст политики безопасности должен быть доступен для понимания тех сотрудников, которым он адресован.

Общий жизненный цикл политики информационной безопасности включает в себя ряд основных шагов.

· Проведение предварительного исследования состояния информационной безопасности.

· Собственно разработку политики безопасности.

· Внедрение разработанных политик безопасности.

· Анализ соблюдения требований внедренной политики безопасности и формулирование требований по ее дальнейшему совершенствованию (возврат к первому этапу, на новый цикл совершенствования).

Политика безопасности организации (англ. organizational security policies) — совокупность руководящих принципов, правил, процедур и практических приёмов в области безопасности, которые регулируют управление, защиту и распределение ценной информации.

В общем случае такой набор правил представляет собой некий функционал программного продукта, который необходим для его использования в конкретной организации. Если подходить к политике безопасности более формально, то она есть набор неких требований к функционалу системы защиты, закрепленных в ведомственных документах.

Политика безопасности зависит:

- от конкретной технологии обработки информации;

- от используемых технических и программных средств;

- от расположения организации;

Защиту большой информационной системы невозможно решить без грамотно разработанной документации по информационной безопасности — Политики безопасности помогает

· убедиться в том, что ничто важное не упущено из виду;

· установить четкие правила обеспечения безопасности.

Только всесторонняя и экономически целесообразная система защиты будет эффективной, а сама информационная система в этом случае — защищенной.

Содержание политики безопасности должно излагаться от имени руководства компании.

В документе политики безопасности следует описать цели и задачи информационной безопасности, а также ценные активы компании, которые требуют защиты. Целями обеспечения информационной безопасности, как правило, является обеспечение конфиденциальности, целостности и доступности информационных активов, а также обеспечение непрерывности ведения бизнеса компании.

Задачами обеспечения информационной безопасности являются все действия, которые необходимо выполнить для достижения поставленных целей. В частности, необходимо решать такие задачи, как анализ и управление информационными рисками, расследование инцидентов информационной безопасности, разработка и внедрение планов непрерывности ведения бизнеса, повышение квалификации сотрудников компании в области информационной безопасности и пр.

2015-05-13

2015-05-13 1811

1811